Группа хакеров Fancy Bear, также известная как APT28, остается одной из самых опасных кибершпионских группировок в мире. С 2007 года она активно атакует правительственные учреждения, военные организации и стратегически важные предприятия по всему миру. Эксперты по кибербезопасности связывают эту группу с российскими спецслужбами, а ее деятельность охватывает широкий спектр целей - от финансовой выгоды до политического влияния и дестабилизации.

Fancy Bear использует сложные методы взлома, включая эксплуатацию уязвимостей в офисных приложениях, операционных системах и веб-ресурсах. Среди их инструментов - Forfiles, Computrace, Mimikatz, а также техники "Living off the Land" (использование легитимных системных утилит для вредоносных целей). Также группировка применяет специализированное вредоносное ПО, такое как STEELHOOK, XAgentOSX, Zebrocy и LoJax, обеспечивающее долгосрочный доступ к инфраструктуре жертв.

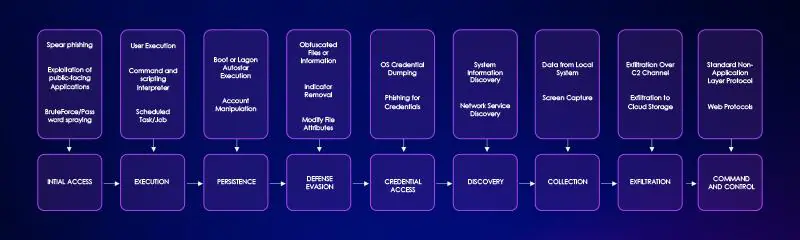

По данным отчета Cyfirma, Fancy Bear атаковала организации в более чем 20 странах, включая США, Германию, Францию, Украину, Индию и Австралию. Их методы разведки, описанные в рамках MITRE ATT&CK, включают фишинговые атаки (T1598), сканирование уязвимостей (T1595.002) и использование взломанных серверов (T1583.006). Проникновение в системы часто происходит через скомпрометированные веб-приложения (T1190) или фишинговые письма с вредоносными вложениями (T1566.001).

После успешного взлома злоумышленники укрепляют свое присутствие в системе, используя автозапуск через реестр (T1547.001) или веб-шеллы (T1505.003). Для повышения привилегий применяются эксплойты (T1068) или легитимные учетные записи (T1078). Чтобы избежать обнаружения, Fancy Bear активно использует обфускацию кода (T1027), удаление следов (T1070.004) и скрытие файлов (T1564.001).

Сбор конфиденциальных данных включает кражу учетных записей (T1003), перехват сетевого трафика (T1040) и даже снимки экрана (T1113). Передача данных осуществляется через командные серверы (T1041) или облачные сервисы (T1567). Для управления зараженными системами применяются веб-протоколы (T1071.001) и прокси-серверы.

Одним из ключевых направлений атак Fancy Bear в последнее время стала Украина. Группировка активно использует свежие уязвимости, такие как CVE-2023-23397 (повышение привилегий в Microsoft Outlook) и CVE-2023-38831 (удаленное выполнение кода в WinRAR). Также в ход идут XSS-атаки на почтовые сервисы Roundcube и Zimbra (CVE-2023-43770), позволяющие похищать переписку и обходить двухфакторную аутентификацию.

Кроме того, Fancy Bear нацеливается на поставщиков военной техники для Украины, распространяя вредоносные документы через фишинговые кампании. В них используются тщательно подготовленные поддельные файлы, замаскированные под официальные документы Казахстана и других стран. Внедряемые вредоносы, такие как CHERRYSPY и HATVIBE, обеспечивают долгосрочный контроль над системами жертв.

История группировки также включает операции в области дезинформации - например, деятельность фейкового "хакера" Guccifer 2.0, который публиковал украденные данные в попытке повлиять на общественное мнение. Это демонстрирует, что Fancy Bear сочетает технические атаки с информационными кампаниями, что делает их особенно опасными в условиях гибридных конфликтов.

Специалисты по кибербезопасности отмечают, что группировка продолжает эволюционировать: внедряет новые методы обфускации, активно использует легитимные сервисы для управления атаками и регулярно меняет тактики, чтобы избежать обнаружения. Владельцам критически важной инфраструктуры и государственным учреждениям рекомендуется усилить защиту, оперативно закрывать уязвимости и обучать сотрудников противодействию фишингу.