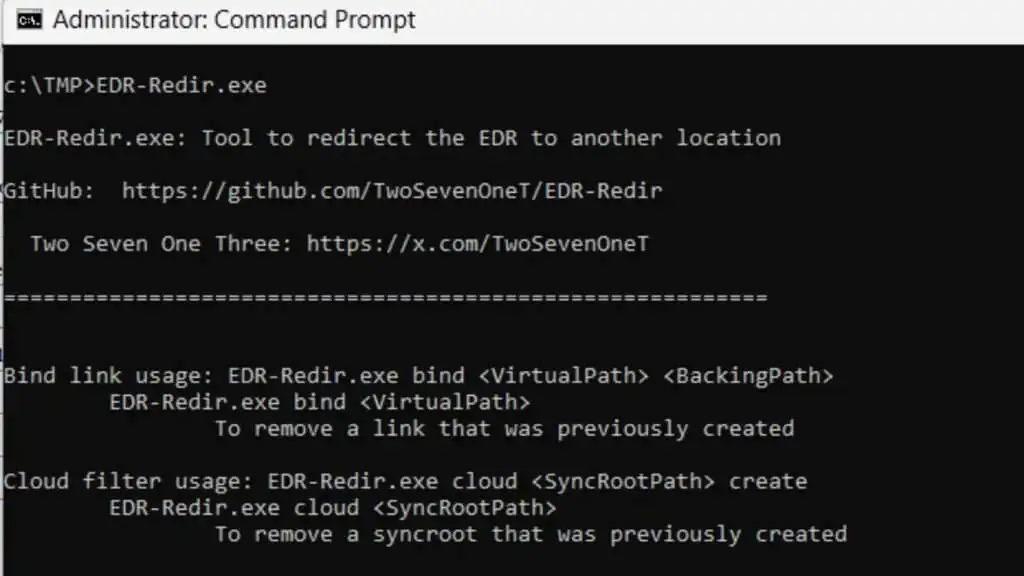

Исследователи в области кибербезопасности разработали сложный инструмент EDR-Redir, способный обходить системы обнаружения и реагирования на конечных точках (Endpoint Detection and Response, EDR) через эксплуатацию драйверов Bind Filter и Cloud Filter в Windows. Эта методика представляет значительный прогресс в методах уклонения, работая полностью в пользовательском режиме без необходимости получения привилегий ядра.

Функция Bind Link в Windows, представленная в Windows 11 версии 24H2, обеспечивает перенаправление пространства имен файловой системы с использованием виртуальных путей. Эта функциональность позволяет администраторам сопоставлять виртуальные пути на локальных системах с резервными путями без физического копирования файлов. Драйвер Bind Filter (bindflt.sys) обрабатывает это перенаправление прозрачно для приложений. Система bind link предлагает отображение виртуальных путей, которое перенаправляет доступ к файловой системе, прозрачную работу без необходимости осведомленности приложения, наследование безопасности от резервных путей и логическое отображение без создания физических файлов.

Традиционные системы EDR поддерживают надежную защиту вокруг расположения исполняемых файлов для предотвращения несанкционированного доступа. Однако EDR-Redir использует функциональность bind link для перенаправления папок, содержащих исполняемые файлы EDR, в местоположения, контролируемые злоумышленником. Этот подход обходит существующие защиты, которые EDR используют против атак перенаправления символических ссылок. Инструмент работает путем создания виртуальных путей, указывающих на реальные пути под контролем атакующего. Когда EDR-Redir создает эти bind-ссылки, операции ограничиваются функциями "OPEN" и "READ", которые администраторы по умолчанию имеют для папок исполняемых файлов EDR.

Данная методика обходит защиты Redirection Guard, которые обычно блокируют привилегированные службы от следования по символическим ссылкам. Исследователи безопасности провели эксперименты с использованием EDR-Redir против нескольких коммерческих решений EDR с различной степенью успеха. Защитник Windows оказался устойчивым к базовому подходу bind link, что побудило исследователей разработать альтернативный метод с использованием Cloud Filter API.

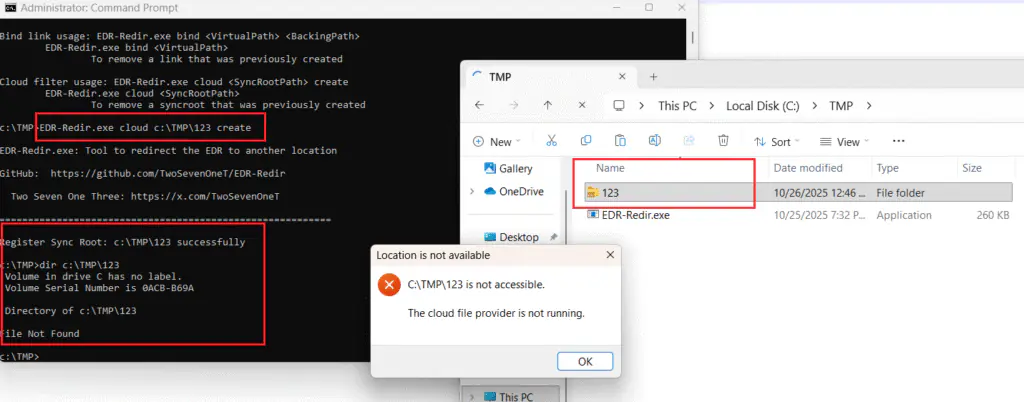

Тестирование против Elastic Defend продемонстрировало успешное перенаправление папки исполняемых файлов EDR в путь, контролируемый атакующим. Аналогично эксперименты с Sophos Intercept X показали успешное перенаправление папок, позволяющее полный контроль над рабочей директорией EDR. Для устойчивых систем, таких как Защитник Windows, исследователи применили Windows Cloud Filter API (CFAPI) через драйвер cldflt.sys. Этот подход включает регистрацию папки корня синхронизации с минимальными политиками, эффективно повреждая целевую папку и предотвращая доступ EDR к основным файлам.

Метод Cloud Filter оказывается особенно эффективным, поскольку папки корня синхронизации сохраняются после перезагрузки системы, устраняя необходимость в механизмах сохранения, которые требуются традиционным bind-ссылкам. После получения контроля над папками EDR злоумышленники могут выполнять различные вредоносные действия, включая подмену DLL, размещение исполняемых файлов для выполнения EDR или полное отключение процессов и служб EDR.

Техника работает на уровне минифильтр-драйвера, генерируя ограниченные события пользовательского режима для мониторинга. Защита от EDR-Redir в первую очередь требует от поставщиков EDR усиления механизмов защиты для их папок установки и реализации мониторинга. Эксперты подчеркивают, что современные системы безопасности должны адаптироваться к новым векторам атак, использующим легитимные функции операционной системы.

Разработка EDR-Redir демонстрирует растущую сложность методов обхода защиты в современных кибератаках, где злоумышленники все чаще используют законные системные функции для достижения своих целей. Это подчеркивает необходимость комплексного подхода к безопасности, сочетающего традиционные методы защиты с продвинутым мониторингом подозрительной активности на уровне операционной системы.