Исследователи кибербезопасности обнаружили опасную уязвимость в протоколе удаленного вызова процедур (RPC) операционной системы Microsoft Windows, позволяющую злоумышленникам манипулировать ключевыми системными коммуникациями и осуществлять изощренные атаки подмены серверов. Уязвимость, получившая идентификатор CVE-2025-49760, дает неавторизованным пользователям возможность маскироваться под легитимные системные службы, потенциально эскалируя привилегии и похищая конфиденциальные учетные данные.

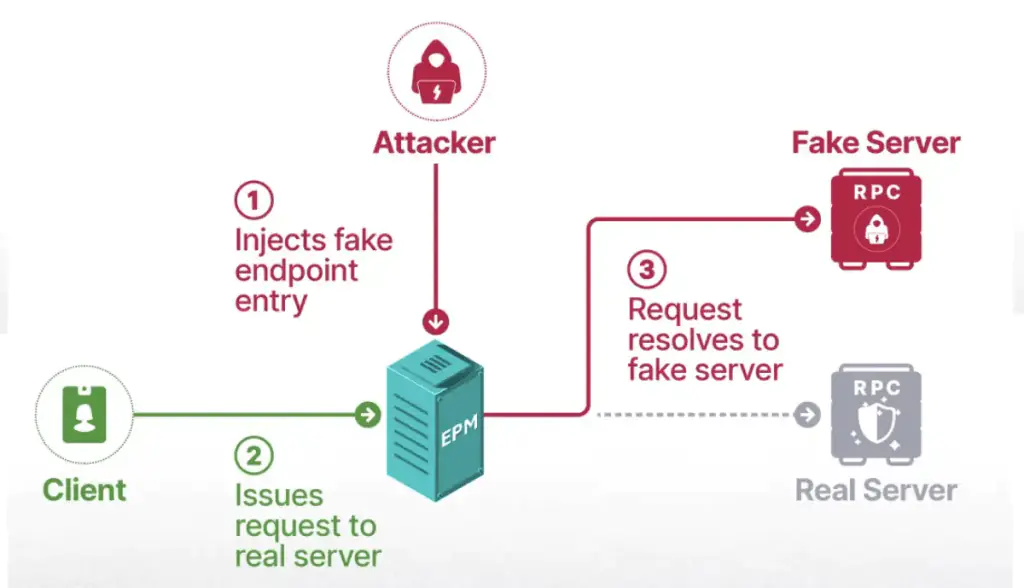

Открытие, сделанное специалистами компании SafeBreach, основано на новой методике "отравления EPM" (Endpoint Mapper). EPM, или Модуль сопоставления конечных точек, является критически важным компонентом Windows, функционирующим аналогично DNS-серверу в мире RPC: он сопоставляет идентификаторы интерфейсов с конкретными сетевыми конечными точками (endpoints), куда должны подключаться клиенты. Однако, как выяснили исследователи, EPM не обладает надежными механизмами проверки подлинности процессов, пытающихся зарегистрировать RPC-интерфейсы.

Механизм атаки: Гонка за интерфейсы

Суть уязвимости заключается в возможности злоумышленника, не обладающего административными правами, зарегистрировать известный, встроенный интерфейс RPC до того, как это сделает легитимная служба. Это создает условия для атаки типа "гонка" (race condition). В результате клиенты, пытающиеся подключиться к ожидаемой службе (например, Центру обновления Windows), перенаправляются на сервер, контролируемый атакующим.

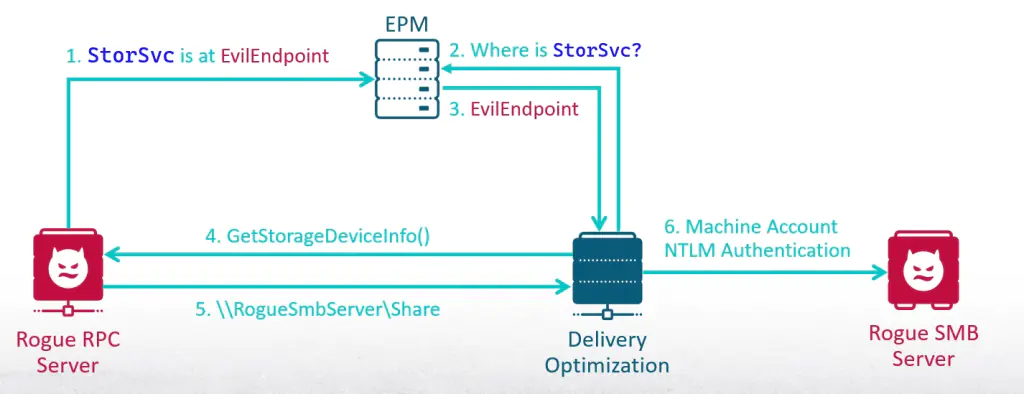

Для демонстрации угрозы исследователи разработали два инструмента: RPC-Recon и RPC-Racer. RPC-Recon сканирует систему, выявляя уязвимые интерфейсы, которые регистрируются относительно поздно в процессе загрузки. RPC-Racer затем использует эту информацию для практической эксплуатации "гонки", пытаясь перехватить регистрацию целевого интерфейса. В ходе тестирования инструменты успешно заставили защищенные системные процессы, включая службы Windows Update и Delivery Optimization, подключиться к подконтрольным злоумышленнику серверам.

Серьезные последствия: От хешей до домена

Опасность выходит далеко за рамки простого сбоя служб. В одном из демонстрационных сценариев исследователям удалось манипулировать Процессом с Защитой Легкого Уровня (Protected Process Light, PPL) - одним из наиболее защищенных типов процессов в Windows. В результате принудительной аутентификации PPL с поддельным сервером был раскрыт NTLM-хэш учетной записи компьютера. Эти учетные данные обычно используются исключительно для системных операций высокого уровня.

Наибольшую угрозу уязвимость представляет в средах Active Directory. Комбинируя эксплуатацию RPC с атаками на основе сертификатов, такими как ESC8, злоумышленники потенциально могут эскалировать привилегии от рядового пользователя с низкими правами до уровня контроллера домена. Это открывает путь к полной компрометации корпоративной сетевой инфраструктуры.

Патч и сохраняющиеся риски

Корпорация Microsoft выпустила исправление для уязвимости 8 июля 2025 года, после получения уведомления от SafeBreach в марте. Патч фокусируется на клиенте RPC Службы хранилища (Storage Service), внедряя механизмы контроля безопасности Quality of Service (QOS). Эти механизмы принудительно проверяют подлинность сервера перед установлением соединения.

Однако эксперты по безопасности единодушно предупреждают, что исправление закрывает лишь один конкретный уязвимый интерфейс. Множество других RPC-клиентов и интерфейсов в Windows, по всей вероятности, остаются подверженными аналогичным атакам "отравления EPM". Это требует от организаций постоянной бдительности и принятия дополнительных защитных мер.

Рекомендации по обнаружению

Специалисты рекомендуют организациям внедрить стратегии обнаружения, включающие мониторинг вызовов API "RpcEpRegister" на предмет несанкционированных попыток регистрации интерфейсов. Анализ журналов трассировки событий Windows (Event Tracing), в частности данных от поставщика "Microsoft-Windows-RPC", также может помочь в выявлении подозрительных шаблонов активности RPC. Ключевым индикатором компрометации является установление соединений с известными интерфейсами RPC со стороны неизвестных или недоверенных процессов.

Открытие CVE-2025-49760 высвечивает фундаментальные недостатки проектирования в архитектуре межпроцессного взаимодействия Windows и подчеркивает острую необходимость во внедрении более строгих механизмов верификации в критически важных системных протоколах. Несмотря на выпущенный патч, угроза далека от полного устранения, и системным администраторам следует ожидать дальнейших исследований в этой области и потенциально новых эксплойтов.

Ссылки

- https://nvd.nist.gov/vuln/detail/CVE-2025-49760

- https://www.cve.org/CVERecord?id=CVE-2025-49760

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-49760