В арсенале специалистов по тестированию на проникновение (Red Team) появился новый инструмент для пост-эскалации привилегий - ProfileHound. Он предназначен для эффективного поиска высокоценных целей в средах Active Directory после получения первоначального доступа к системе. Разработка восполняет пробел в разведке, позволяя точно определять, на какие компьютеры в домене следует направить основные усилия для дальнейшего продвижения.

Ключевое нововведение ProfileHound заключается в создании нового типа связи для платформы BloodHound - графового ребра "HasUserProfile". Оно устанавливает взаимосвязь между учетными записями пользователей домена и компьютерами, на которых физически хранятся каталоги их профилей. В отличие от классического ребра BloodHound "HasSession", которое показывает только активные сессии пользователей, новый инструмент выявляет спящие профили. Эти профили остаются на дисках рабочих станций и серверов даже тогда, когда пользователь в данный момент не выполнил вход в систему.

Именно эта особенность делает инструмент бесценным на этапе пост-эксплуатации. Злоумышленники часто ищут компьютеры, где могут храниться кэшированные учетные данные, секреты, зашифрованные с помощью DPAPI, ключи SSH или материалы для аутентификации в облачных сервисах. Спящий профиль пользователя, особенно обладающего высокими привилегиями, является потенциальной золотой жилой для сбора таких данных.

Для работы ProfileHound требуется наличие административного доступа к целевым машинам через сетевую административную общую папку "C$". Через нее инструмент перечисляет структуру каталога "Users". Далее он извлекает критически важные метаданные, включая идентификаторы безопасности (SID) пользователей, временные метки создания профилей и даты последнего изменения, из файла "NTUSER.DAT". Этот временной анализ предоставляет операторам полезную информацию о возрасте профиля и паттернах его использования. Таким образом можно отличить активно используемые аккаунты от устаревших профилей, которые могут содержать секреты, накопленные за годы.

По данным на GitHub, ProfileHound легко интегрируется с Community Edition платформы BloodHound через формат OpenGraph. Собранные данные можно напрямую импортировать в интерфейс BloodHound простым перетаскиванием файла. Параллельно инструмент генерирует детальные статистические отчеты. В них идентифицируются машины с наибольшим числом профилей, пользователи с самой широкой дистрибуцией профилей (что указывает на их высокую ценность), а также самые старые профили, с наибольшей вероятностью содержащие полезные для эксплуатации данные.

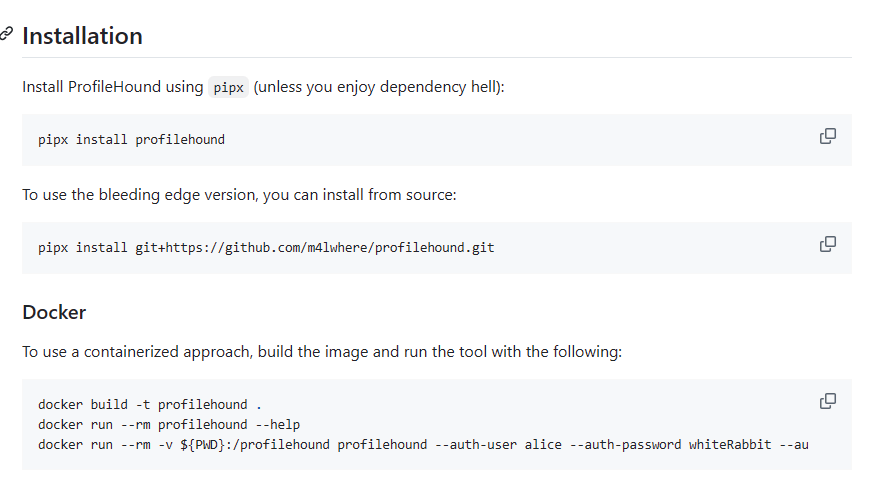

Среди ключевых возможностей ProfileHound - извлечение SID из структур каталогов DPAPI, поддержка нескольких вариантов развертывания (через "pipx", из исходного кода или в Docker-контейнерах), а также автоматическое обнаружение целей через LDAP или их ручное указание. Инструмент также включает предварительно собранные запросы на языке Cypher для целевого поиска активных профилей и групп.

В настоящее время ProfileHound находится на ранней стадии разработки. Его авторы рекомендуют с осторожностью использовать его в рабочих средах до реализации дополнительных режимов сбора информации. Проект создан на базе возможностей библиотек ShareHound и bhopengraph. В планы развития входят интеграция с инструментом SCCMHunter, корреляция данных с информацией о владельцах устройств в Azure AD и более глубкий анализ файлов "NTUSER.DAT" для поиска исторических чувствительных данных.

Для команд Red Team, атакующих гибридные инфраструктуры, ProfileHound становится мощным дополнением к рабочим процессам пост-эксплуатации. Он особенно полезен при целевых атаках на SaaS-приложения, доступные только с определенных корпоративных машин, или для приоритизации систем, хранящих профили с многолетней историей, полной цифровых артефактов.