В мире информационной безопасности появился новый инструмент, способный переосмыслить подход к моделированию атак. Речь идёт об открытом проекте GHOSTCREW - продвинутом ассистенте для «красных команд» (red team), который использует искусственный интеллект для автоматизации сложных задач пентеста. В отличие от стандартных чат-ботов, предлагающих лишь фрагменты кода, GHOSTCREW является операционным агентом, способным выполнять реальные инструменты через простые команды на естественном языке.

Ядро системы использует большие языковые модели (Large Language Models, LLMs), протокол MCP (Model Context Protocol) и технологию RAG (Retrieval-Augmented Generation, генерация с подкреплением поиском). Интеграция с MCP позволяет специалистам по безопасности управлять такими стандартными утилитами, как Metasploit, Nmap и SQLMap, напрямую из чат-интерфейса. Таким образом, GHOSTCREW объединяет разрозненный ландшафт инструментов в единую плоскость управления.

Ключевой особенностью является «Режим агента» (Agent Mode), применяющий «Деревья задач пентеста» (Pentesting Task Trees, PTT) для стратегического планирования. Искусственный интеллект может декомпозировать высокоуровневую цель пользователя, например, «сканировать сеть и проверить открытые порты SMB», на последовательные шаги. Затем система выполняет их автономно, динамически адаптируясь к новым обнаруженным данным. Для структурированных оценок инструментарий предлагает предопределённые рабочие процессы (Workflows), запускающие комплексные проверки.

Дополнительный уровень интеллекта обеспечивает RAG-усиленная база знаний. Эта функция позволяет ИИ «читать» локальные файлы - такие как списки полезных нагрузок (payload), конфигурации или предыдущие отчёты - чтобы использовать эту информацию для планирования атак. После выполнения задания GHOSTCREW значительно упрощает документирование, автоматически генерируя детальные отчёты в формате Markdown. Эти отчёты включают структурированные находки, доказательства успешной эксплуатации уязвимостей и рекомендации по исправлению, экономя исследователям часы рутинной работы.

Текущие возможности GHOSTCREW охватывают основные этапы тестирования на проникновение. В категорию сканирования сети и портов входят Nmap, Masscan и Naabu. Для веб-разведки поддерживаются Amass, Assetfinder и HTTPx. Уязвимости помогают искать Nuclei, SSL Scanner и Scout Suite для облачных сред. Инструменты эксплуатации и перебора включают фреймворк Metasploit, Hydra и SQLMap. Для фаззинга и обнаружения доступны FFUF, Arjun и Katana. Также присутствуют утилиты для анализа инфраструктуры, например, для проверки прозрачности сертификатов.

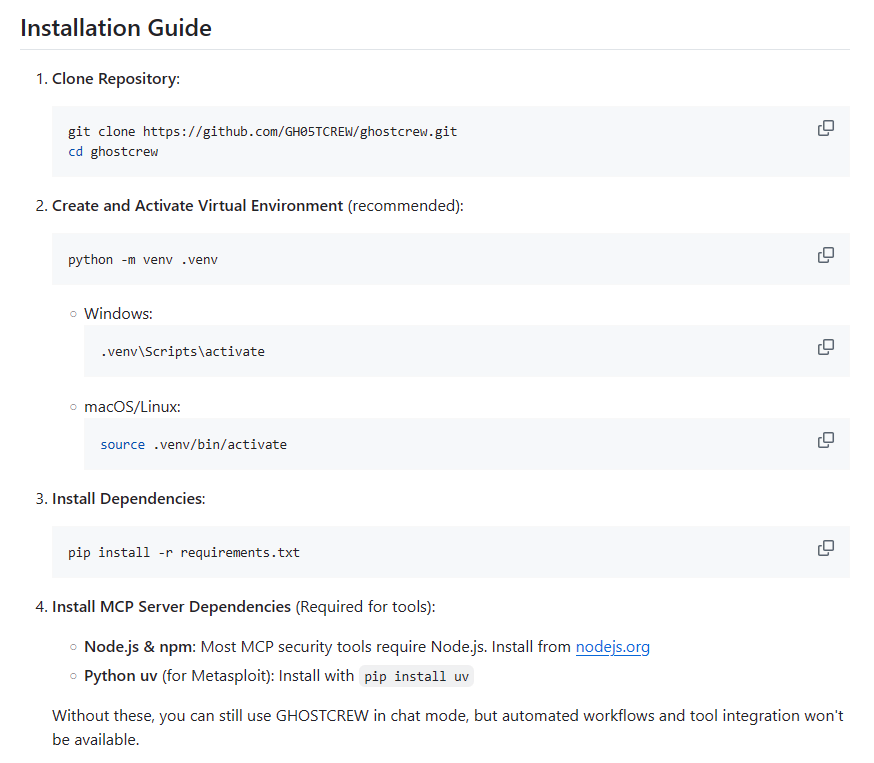

Проект уже доступен на GitHub и для полной функциональности требует установки Python и Node.js. Разработчики анонсировали дорожную карту, в которую входит предстоящая интеграция с такими мощными инструментами, как BloodHound для анализа доменов Active Directory и CrackMapExec. Эксперты отмечают, что GHOSTCREW не заменяет специалиста, а выступает в роли его «силового множителя». Он берёт на себя рутинные операции, позволяя пентестерам сосредоточиться на сложной аналитике и стратегическом моделировании угроз.

Появление подобных интеллектуальных помощников знаменует новую фазу в эволюции инструментов безопасности. Автоматизация через естественный язык снижает порог входа для менее опытных специалистов и ускоряет работу экспертов. Вместе с тем, это поднимает важные вопросы о контроле над автономными действиями ИИ в киберпространстве и потенциальном двойном использовании технологии. Пока проект позиционируется как инструмент для этичных оценок безопасности, его открытый характер требует ответственного подхода от сообщества. GHOSTCREW демонстрирует, как искусственный интеллект начинает не просто консультировать, но и непосредственно действовать в цифровой среде, становясь полноценным участником операций «красных команд».