В последние недели специалисты по кибербезопасности Sucuri обнаружили новый тип вредоносного кода, который скрывается в ZIP-архивах и маскируется под легитимные файлы WordPress. Эта сложная атака направлена на перенаправление пользователей на фишинговые и мошеннические ресурсы, а также на поисковый спам.

Описание

Проблема была выявлена после обращения клиента, который столкнулся с необъяснимыми редиректами на своем WordPress-сайте. Исследование показало, что злоумышленники внедрили вредоносный код в критически важный файл "wp-settings.php", который отвечает за базовые настройки системы. Анализ кода выявил две подозрительные строки, которые использовали PHP-функцию "include" для загрузки содержимого из файла внутри ZIP-архива "win.zip". Этот метод позволяет злоумышленникам скрывать вредоносный код от традиционных сканеров безопасности, так как ZIP-архивы редко проверяются на предмет исполняемого кода.

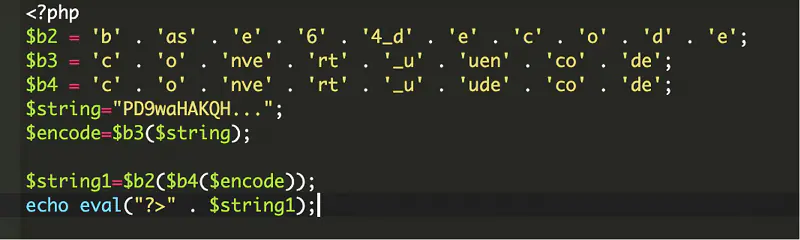

Один из наиболее тревожных аспектов этой атаки - ее модульность. Внутри "win.zip" обнаруживается файл, названный в соответствии с доменом сайта, что обеспечивает гибкость и адаптивность атаки. После извлечения этот файл содержит обфусцированный PHP-код, который аналитикам пришлось декодировать, чтобы понять его функционал.

Углубленный анализ показал, что вредоносное ПО использует динамически подгружаемые Command and Control (C2) серверы. Это означает, что злоумышленники могут менять адреса, с которых загружается вредоносный контент, что усложняет блокировку атаки. Кроме того, малварь умеет отличать обычных пользователей от поисковых ботов (Googlebot, Bing). Если на сайт заходит бот, вредоносный код не активируется, что помогает скрывать заражение от владельцев ресурсов, которые могли бы заметить аномалии в индексации.

Еще одной особенностью этой атаки является манипуляция SEO-параметрами сайта. Вредоносный код изменяет файл "robots.txt", добавляя в него ссылки на фиктивные карты сайта, управляемые злоумышленниками. Это позволяет перенаправлять поисковые системы на спам-страницы, искусственно повышая их рейтинг в результатах выдачи.

Специалисты предупреждают, что подобные атаки представляют серьезную угрозу, поскольку могут оставаться незамеченными длительное время. Владельцам WordPress-сайтов рекомендуется регулярно проверять целостность системных файлов, особенно после обновлений, а также использовать специализированные инструменты для мониторинга подозрительной активности. Кроме того, важно ограничивать права доступа к файловой системе и отключать выполнение PHP-кода из недоверенных источников, включая ZIP-архивы.

На данный момент точный вектор заражения неизвестен, но эксперты предполагают, что злоумышленники могли использовать уязвимости в плагинах или небрежно настроенные права доступа. Пользователям WordPress рекомендуется проверить свои сайты на наличие подозрительных ZIP-файлов и необычных изменений в ядерных файлах системы. Бдительность и своевременное обновление компонентов - лучшая защита от подобных угроз.

Индикаторы компрометации

Domains

- oqmetrix.icercanokt.xyz

- wditemqy.enturbioaj.xyz

- yzsurfar.icercanokt.xyz