Центр разведки безопасности AhnLab (ASEC) сообщает о новой волне кибератак, в рамках которых злоумышленники распространяют вредоносное программное обеспечение категории Proxyware через фальшивые сайты, замаскированные под сервисы для загрузки видео с YouTube. Атака характеризуется высокой активностью и использованием отработанных методов, что привело к заражению значительного числа систем, в том числе в Южной Корее.

Описание

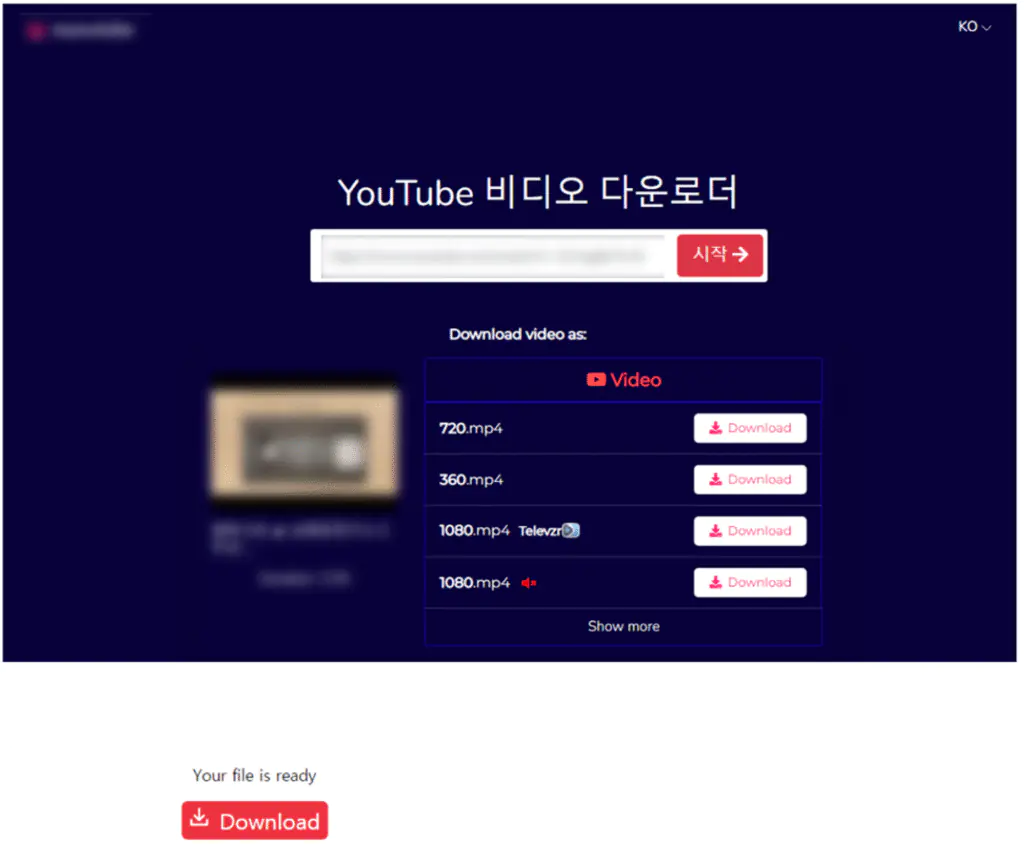

Пользователи, которые ищут в интернете способы скачать видео с YouTube, могут попасть на поддельную страницу загрузки. На первый взгляд сайт выглядит как легитимный сервис: здесь есть поле для вставки ссылки на видео и кнопка «Скачать видео». Однако с определенной вероятностью вместо ожидаемого файла у пользователя открывается всплывающее окно с рекламой или предложением загрузить программу, которая оказывается вредоносной.

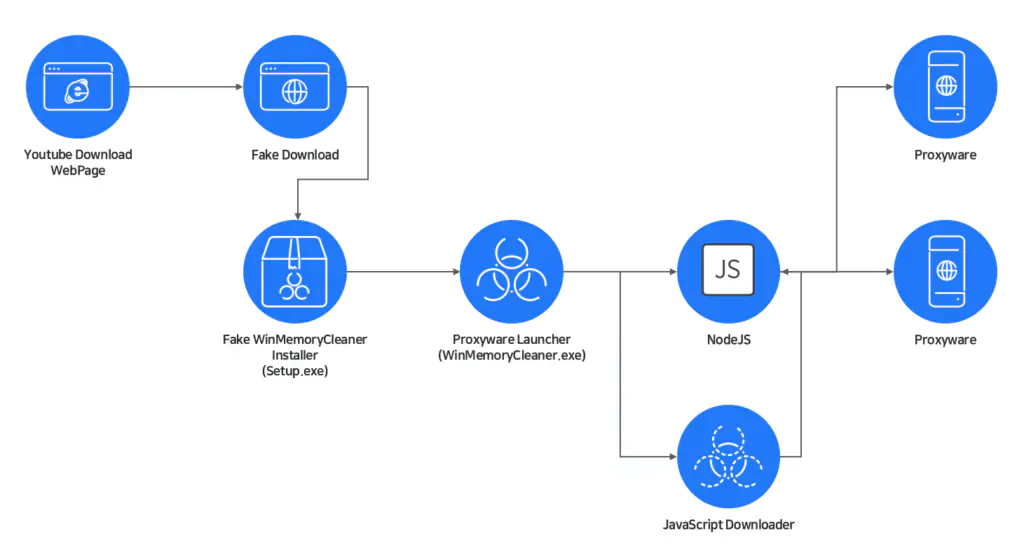

Особенностью данной кампании является то, что злоумышленники, как и в предыдущих аналогичных атаках, используют GitHub для хранения вредоносных нагрузок. При нажатии на кнопку загрузки пользователь получает исполняемый файл, замаскированный под легитимную утилиту для оптимизации памяти - WinMemoryCleaner. На самом деле этот файл содержит функционал для установки Proxyware.

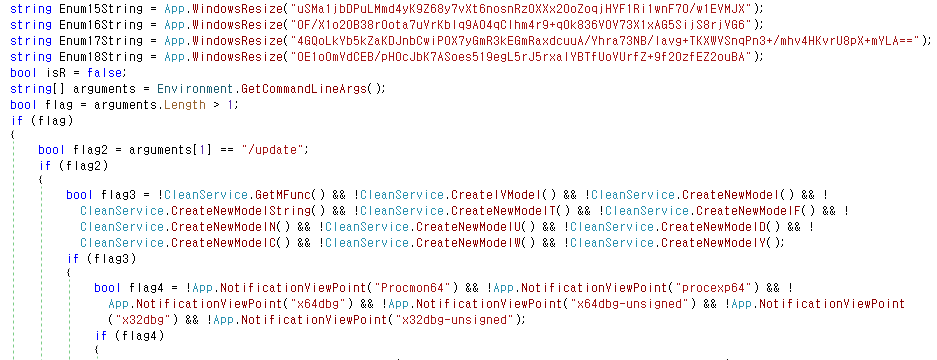

После запуска файла «Setup.exe» вредоносная программа устанавливается в системную папку %PROGRAMFILES%\WinMemoryCleaner и запускает сценарий «WinMemoryCleanerUpdate.bat», который, в свою очередь, активирует основной исполняемый файл с аргументом «/update». Далее «WinMemoryCleaner.exe» проверяет окружение на наличие признаков виртуальной машины или песочницы, чтобы усложнить анализ, и запускает PowerShell-сценарий.

Этот сценарий устанавливает NodeJS, загружает JavaScript-вредонос и регистрирует его в Планировщике задач Windows. В отличие от предыдущих атак, теперь создаются две задачи: «Schedule Update» и «WindowsDeviceUpdates». Вредоносный JavaScript, выполняемый через Node.js, периодически связывается с командным сервером (C&C), отправляет базовую информацию о системе и может получать команды для выполнения. В частности, он может загружать дополнительные скрипты или устанавливать окончательную нагрузку - Proxyware.

Proxyware - это программное обеспечение, которое позволяет делиться интернет-трафиком зараженной системы с третьими сторонами. Обычно такие программы используются добровольно: пользователь предоставляет часть своего bandwidth и получает за это вознаграждение. Однако в случае несанкционированной установки злоумышленниками весь доход получает атакующий, а жертва непреднамеренно теряет скорость интернета и рискует столкнуться с дополнительными сетевыми угрозами.

Ранее эта же группа злоумышленников распространяла Proxyware DigitalPulse и Honeygain. Теперь же обнаружены случаи установки Infatica Proxyware. После получения соответствующей команды с C&C-сервера на компьютер жертвы устанавливается программа CleanZiloApp, которая регистрируется в системе как задача «LAN Network Status». При запуске файл «CleanZilo.exe» загружает библиотеку «infatica_agent.dll», что приводит к незаконному использованию интернет-канала.

Эксперты ASEC отмечают, что атаки с использованием Proxyware напоминают кампании по распространению майнеров криптовалюты: в обоих случаях злоумышленники незаконно используют ресурсы зараженных систем для получения финансовой выгоды. Южная Корея стала одним из основных регионов, targeted данной угрозой.

Индикаторы компрометации

Domains

- 4tressx.com

- cloudnetpr.com

- connectiondistribute.com

- fastconnectnetwork.com

- kuchiku.digital

URLs

- https://a.pairnewtags.com/p.js

- https://d14vmbql41e8a5.cloudfront.net/pas.js

- https://d8mrs2p5baql5.cloudfront.net/CleanZilo.exe

- https://d8mrs2p5baql5.cloudfront.net/infatica_agent.dll

- https://ferntier.com/m.js

MD5

- 037e94519ce35ef944f1dc3f1434d09d

- 0af46f150e0ffa678d20fcbe5e145576

- 0af9e224a5469cc47706ab4253d108e9

- 0e6c41058975c1288da2f41abc5d9345

- 14c89939209ee3d0d1977a2e92897dfc