Cyble Research and Intelligence Labs (CRIL) исследовала новую программу-вымогатель под названием Wagner. Эта программа является разновидностью программы Chaos ransomware. В ходе анализа мы обнаружили, что в записке с требованием выкупа эта программа вместо того, чтобы требовать деньги, призывает пользователей присоединиться к ЧВК Wagner.

Wagner Ransomware

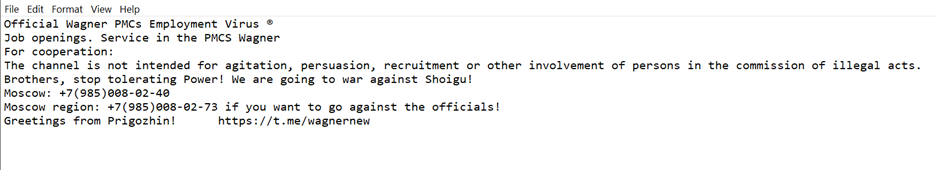

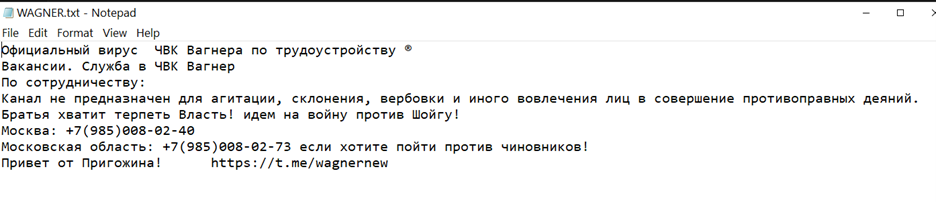

Записка о выкупе начинается словами: "Официальный вирус трудоустройства ЧВК Вагнера".

Содержание записки о выкупе совпадает с информацией в разделе биографии в Telegram-канале WAGNER GROUP.

Wagner ransomware (SHA256: 1238ab3dd3ed620536969ee438e99a33a418ba20f5e691962ed07904e075b2a4) представляет собой 32-битный двоичный файл, нацеленный на операционную систему Windows.

При выполнении программа-вымогатель инициализирует различные переменные, которые определяют ее выполнение. После этого она выполняет первоначальную проверку, чтобы убедиться, что запущен только один экземпляр вымогательской программы. Для этого она получает список всех запущенных процессов с помощью метода GetProcesses(), а затем ищет процесс с тем же именем, что и текущий процесс. Если такой процесс обнаружен, он завершает свою работу, чтобы предотвратить одновременный запуск нескольких экземпляров.

Затем двоичный файл ransomware проверяет значение переменной флага "checkSleep". Если эта переменная имеет значение true, ransomware проверяет, выполняется ли она из папки %APPDATA%. Если двоичный файл выполняется из другого места, он переходит в состояние сна на время, указанное агентом угрозы (TA).

Двоичный файл ransomware пытается достичь Persistence и Privilege Escalation на основе переменных флагов, указанных TA. Если переменная флага "checkAdminPrivilage" имеет значение true, двоичный файл вымогательского ПО попытается достичь стойкости и повышения привилегий. Для обеспечения устойчивости он создаст свою копию под именем "svchost.exe" в папке запуска. Затем он завершит работу текущего экземпляра и рекурсивно попытается снова выполнить скопированный файл, на этот раз используя команду runas для получения повышенных привилегий.

Если значение параметра "checkAdminPrivilage" установлено в false, вымогатель проверяет состояние переменной "checkCopyRoaming". Если значение равно true, то программа-вымогатель только добавляет свой двоичный файл в папку запуска для сохранения.

Бинарный файл ransomware включает дополнительный механизм Persistence, который зависит от значения переменной "checkStartupFolder". При значении true ransomware создает файл ярлыка в папке запуска. Этот файл ярлыка настроен так, чтобы указывать на местоположение текущего исполняемого файла ransomware. В результате при запуске системы программа автоматически запускается.

После этого программа-вымогатель получает все типы дисков с помощью метода DriveInfo.GetDrives(). Она шифрует все каталоги на дисках и исключает некоторые каталоги на диске "C".

На диске "C" ransomware атакует следующие каталоги.

- Ссылки

- Контакты

- Загрузки

- OneDrive

- Сохраненные игры

- Избранное

- Поиск

- Видео

- C:\Users\Username\AppData\Roaming

- C:\Users\Public\Documents

- C:\Users\Public\Pictures

- C:\Users\Public\Music

- C:\Users\Public\Videos

- C:\Users\Public\Desktop

Wagner ransomware шифрует файлы размером менее 2 МБ. Для файлов размером более 2 МБ, но менее ~200 МБ, генерируется порция случайных байтов, длина которых равна одной четвертой размера файла. Затем эти случайные байты кодируются в формате Base-64 и записываются в файл.

В случае файлов размером более 200 МБ программа-вымогатель генерирует другой набор случайных байтов. Размер этих байтов составляет от ~200 МБ до ~300 МБ. Как и в предыдущем случае, эти байты хранятся в файле в формате Base-64.

Программа выкупа делает такие файлы полностью бесполезными из-за добавления случайных байтов.

Для шифрования файлов программа-вымогатель использует алгоритм AES. Для каждого файла он генерирует случайный ключ для шифрования. После шифрования файла двоичный файл ransomware шифрует ключ шифрования AES с помощью алгоритма RSA. Этот зашифрованный ключ хранится в файле между тегами "<EncryptedKey>" и ключом RSA в кодировке Base64.

Wagner ransomware может распространяться через съемные носители. Он получает информацию обо всех логических дисках системы с помощью метода DriveInfo.GetDrives(). Исключая диск "C", он копирует себя на все остальные диски с именем "surprise.exe".

После шифрования эта программа переименовывает все файлы, добавляя к ним расширение ".Wagner".

В каждый пройденный каталог она помещает записку с выкупом под названием "Wagner.txt". Эта записка написана на русском языке, что позволяет предположить, что она нацелена на русскоязычных пользователей.

Теперь, если значения переменных флагов checkdeleteShadowCopies, checkdisableRecoveryMode и checkdeleteBackupCatalog установлены в True, двоичный файл ransomware выполняет следующие команды:

| 1 | vssadmin delete shadows /all /quiet & wmic shadowcopy delete |

Эта команда вызывает инструмент "vssadmin" для удаления всех теневых копий. Флаг "/all" используется для удаления всех теневых копий, а флаг "/quiet" обеспечивает бесшумное выполнение команды без запроса подтверждения.

| 1 | bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no |

Изменяет политику состояния загрузки операционной системы по умолчанию на "ignoreallfailures". Это гарантирует, что система игнорирует любые сбои, возникающие в процессе загрузки.

Отключает функцию восстановления для операционной системы по умолчанию. Он устанавливает параметр "recoveryenabled" в значение "no", не позволяя системе инициировать процесс восстановления в случае системных сбоев.

| 1 | wbadmin delete catalog -quiet |

Эта команда запускает инструмент "wbadmin" для удаления каталога резервных копий. Флаг "/quiet" гарантирует, что команда будет запущена беззвучно, без отображения каких-либо подсказок.

Внутри двоичного файла ransomware находится закодированное изображение в формате Base64. Программа расшифровывает этот образ и помещает его в папку %TEMP%, присваивая ему случайное строковое имя, состоящее из 9 символов, которые могут быть комбинацией строчных букв [a-z] и цифр [0-9]. Затем программа устанавливает это декодированное изображение в качестве фона рабочего стола, как показано на сопроводительном рисунке.

Indicators of Compromise

MD5

- d26b2c8fc07cb5c72bfc40779f09d491

SHA1

- 8ee7fc0171b980aa93b687e334d1e29a8d634085

SHA256

- 1238ab3dd3ed620536969ee438e99a33a418ba20f5e691962ed07904e075b2a4