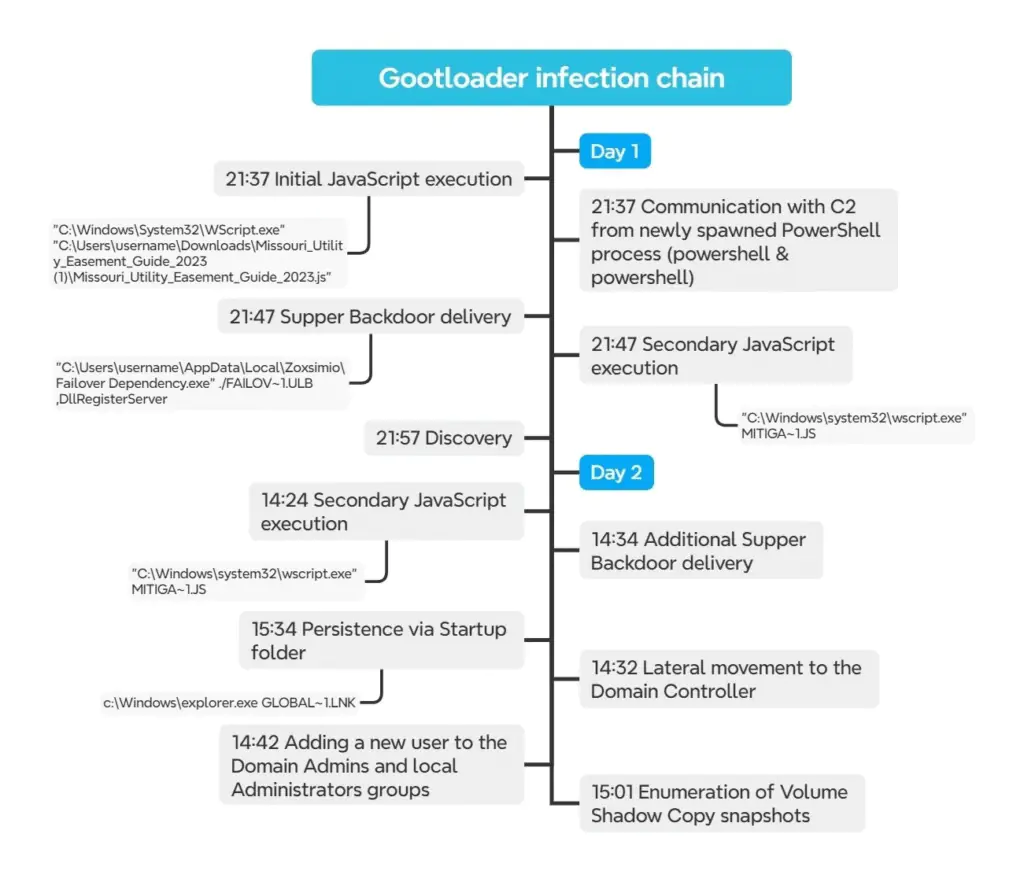

Активность загрузкика Gootloader возобновилась с новыми методами обфускации и ускоренными темпами атак, что демонстрируют недавние случаи заражения. Как показали исследования Huntress, три инцидента с Gootloader, зафиксированные с 27 октября, привели к компрометации доменных контроллеров в течение всего 17 часов после первоначального заражения.

Описание

Gootloader представляет собой сложный JavaScript-загрузчик вредоносного ПО, который злоумышленники используют для получения первоначального доступа. Этот вредонос обычно доставляется через скомпрометированные веб-сайты, причем атакующие используют SEO-отравление для направления трафика на эти ресурсы. Загрузчик использует сильно обфусцированные JavaScript-полезные нагрузки для облегчения доставки дополнительных вредоносных модулей и активен с 2020 года.

После периода сниженной активности операции Gootloader ненадолго возобновились в марте 2025 года, а затем вновь активизировались с обновленными методами работы. Известно, что Gootloader используется Threat Actor (угрозой), отслеживаемой как Storm-0494. Storm-0494 затем предоставляет доступ от инфекций Gootloader группе Vanilla Tempest, которая занимается развертыванием различных семейств ransomware (программы-вымогатели), включая Rhysida, BlackCat, Zeppelin и Quantum Locker.

Одной из ключевых нововведений в текущей кампании стало использование кастомных шрифтов WOFF2 с подстановкой глифов для обфускации имен файлов. Когда пользователь пытается скопировать имя файла или просмотреть исходный код, он видит странные символы, которые в браузере отображаются как читаемые текстовые строки. Это достигается через пользовательский файл шрифта WOFF2, который Gootloader внедряет непосредственно в JavaScript-код страницы с использованием Z85-кодирования.

Загрузчик использует конечные точки комментариев WordPress для доставки XOR-зашифрованных ZIP-полезных нагрузок с уникальными ключами для каждого файла. При нажатии на "Download" пользователь видит убедительное всплывающее окно с индикатором прогресса загрузки, в то время как сайт передает XOR-зашифрованный ZIP-архив. Ключ дешифрования жестко встроен в исходный код страницы и соответствует имени выбранного файла.

В механизмах сохранения Gootloader перешел от запланированных задач к механизму persistence (сохранения) через папку Startup, продолжая использовать короткие имена файлов Windows 8.3. Ярлыки файлов имеют назначенные комбинации горячих клавиш, что позволяет загрузчику выполнять код при нажатии пользователем определенных комбинаций клавиш.

Особый интерес представляет инструмент Supper SOCKS5 Backdoor - предпочтительный выбор Vanilla Tempest. Этот бэкдор содержит расширенную обфускацию: API hammering (настойчивый вызов API), конструкцию shellcode во время выполнения, хеширование API и пользовательское 2-байтовое LZMA-сжатие. Техника API hammering включает многочисленные быстрые вызовы API, что затрудняет анализ и усложняет ручное исследование.

Разведка начинается в течение 20 минут после первоначального заражения, причем компрометация Domain Controller (доменного контроллера) достигается всего за 17 часов через предсказуемые шаблоны атак: перечисление Active Directory (Kerberoasting, SPN scanning), латеральное перемещение через WinRM, создание учетной записи Domain Admin и подготовка к развертыванию ransomware через перечисление Volume Shadow Copy.

В одном из наблюдаемых случаев злоумышленник создал пользователя sccmad и добавил его в группы Domain Admins и локальных администраторов, затем перечислил вошедших в систему пользователей для проверки существования нового пользователя. Угроза также использовала Impacket для удаленного выполнения команды vssadmin list shadows, что обычно является предвестником удаления теневых копий перед развертыванием ransomware.

Согласно наблюдениям DFIRReport, в некоторых средах латеральное перемещение на доменный контроллер происходило менее чем за один час после первоначального выполнения JavaScript, что значительно быстрее 17-часового срока, наблюдавшегося в других случаях. После получения доступа к доменному контроллеру злоумышленник развертывал вредоносную proxy DLL и устанавливал persistence через запланированную задачу, работающую с привилегиями SYSTEM.

Gootloader вернулся с изменениями, наиболее заметным из которых является использование пользовательских шрифтов WOFF2, выполняющих подстановку глифов для преобразования бессмысленных символов в исходном коде в легитимно выглядящие имена файлов при отображении в браузерах. Инфекция работает через устоявшееся преступное партнерство: Storm-0494 обрабатывает операции Gootloader и первоначальный доступ, затем передает скомпрометированные среды Vanilla Tempest для пост-эксплуатации и развертывания ransomware.

Supper SOCKS5 Backdoor использует утомительную обфускацию, защищающую простую функциональность - API hammering, конструкция shellcode во время выполнения и пользовательское шифрование добавляют головной боли аналитикам, но основные возможности остаются намеренно базовыми: SOCKS-проксирование и удаленный доступ к оболочке. Этот подход "достаточно хорош" доказывает, что злоумышленникам не нужны передовые эксплойты, когда правильно обфусцированные стандартные инструменты достигают их целей.

Угрозы движутся быстро - разведка в течение 20 минут, компрометация доменного контроллера в течение 17 часов. Организации имеют чрезвычайно узкое окно обнаружения и реагирования до того, как атакующие установят доступ Domain Admin и начнут подготовку к ransomware. Несмотря на сложную начальную обфускацию, злоумышленники следуют повторяемым шаблонам: перечисление Active Directory, сканирование локальных администраторов домена, латеральное перемещение через WinRM, создание привилегированных учетных записей и перечисление теневых копий. Эти модели поведения обнаруживаются при правильном мониторинге. Большинство нарушений успешны благодаря хорошо выполненным базовым техникам, а не zero-day уязвимостям. Мониторинг необычного выполнения PowerShell, шаблонов перечисления Active Directory, попыток эскалации привилегий и латерального перемещения дает самые ранние признаки угрозы.

Индикаторы компрометации

IPv4

- 103.253.42.91

- 146.19.49.177

- 178.32.224.219

- 193.104.58.64

- 213.232.236.138

- 37.59.205.2

- 91.236.230.134

URLs

- http://cookcountyjudges.org/

- https://allreleases.ru/

- https://apprater.net/

- https://aradax.ir/

- https://blossomthemesdemo.com/

- https://bluehamham.com/

- https://buildacampervan.com/

- https://campfosterymca.com/

- https://cargoboard.de/

- https://cloudy.pk/

- https://cortinaspraga.com/

- https://dailykhabrain.com.pk/

- https://egyptelite.com/

- https://eliskavaea.cz/

- https://espressonisten.de/

- https://filmcrewnepal.com/

- https://fotbalovavidea.cz/

- https://gravityforms.ir/

- https://headedforspace.com/

- https://hotporntv.net/

- https://idmpakistan.pk/

- https://influenceimmo.com/

- https://jungutah.com/

- https://kollabmi.se/

- https://latimp.eu/

- https://leadoo.com/

- https://lepolice.com/

- https://medicit-y.ch/

- https://michaelcheney.com/

- https://motoz.com.au/

- https://myanimals.com/

- https://onsk.dk/

- https://ostmarketing.com/

- https://patriotillumination.com/

- https://r34porn.net/

- https://redronic.com/

- https://restaurantchezhenri.ca/

- https://routinelynomadic.com/

- https://solidegypt.net/

- https://spirits-station.fr/

- https://studentspoint.org/

- https://sugarbeecrafts.com/

- https://themasterscraft.com/

- https://thetripschool.com/

- https://tiresdoc.com/

- https://tokyocheapo.com/

- https://unica.md/

- https://usma.ru/

- https://villasaze.ir/

- https://vps3nter.ir/

- https://wessper.com/

- https://whiskymuseum.at/

- https://www.claritycontentservices.com/wp/

- https://www.ferienhausdehaanmieten.de/

- https://www.lovestu.com/

- https://www.minklinkaps.com/

- https://www.pathfindertravels.se/tickets/

- https://www.smithcoinc.biz/

- https://www.supremesovietoflove.com/wp/

- https://www.us.registration.fcaministers.com/

- https://www.wagenbaugrabs.ch/

- https://www.worldwealthbuilders.com/

- https://www1.zonewebmaster.eu/news/

- https://www2.pelisyseries.net/

- https://x.fybw.org/

- https://xxxmorritas.com/

- https://yoga-penzberg.de/

- https://yourboxspring.nl/

SHA256

- 2f056ce0657542da3e7e43fb815a8973c354624043f19ef134dff271db1741b3

- 39d980851be1e111c035e4db2589fa3d5f59a5bef7b7b3e36bff5435c78f7049

- 5ec9e926d4fb4237cf297d0d920cf0e9a5409f0226ee555bd8c89b97a659f4b0

- 7557d5fed880ee1e292aba464ffdc12021f9acbe0ee3a2313519ecd7f94ec5c4

- 87cbe9a5e9da0dba04dbd8046b90dbd8ee531e99fd6b351eae1ae5df5aa67439

- ad88076fd75d80e963d07f03d7ae35d4e55bd49634baf92743eece19ec901e94

- b9a61652dffd2ab3ec3b7e95829759fc43665c27e9642d4b2d4d2f7287254034

- c2326db8acae0cf9c5fc734e01d6f6c1cd78473b27044955c5761ec7fd479964

- c2b9782c55f75bb1797cb4fbae0290b44d0fcad51bf4f2c11c52ebbe3526d2ac

- cf44aa11a17b3dad61cae715f4ea27c0cbf80732a1a7a1c530a5c9d3d183482a

Yara

| 1 2 3 4 5 6 7 8 9 10 11 12 13 | rule TextShell { meta: description = "Detects TextShell Obfsucator" author = "RussianPanda" date = "2025-10-31" hash = "cf44aa11a17b3dad61cae715f4ea27c0cbf80732a1a7a1c530a5c9d3d183482a" strings: $s1 = {41 8B 04 84 48 03 ?? EB} $s2 = {41 3B ?? 74 ?? FF C3 3B 5D 18 72} $s3 = {FF 15 ?? ?? ?? ?? 48 8B} condition: uint16(0) == 0x5A4D and all of them and #s3 > 1000 } |

| 1 2 3 4 5 6 7 8 9 10 11 12 13 | rule TextShell { meta: description = "Detects TextShell Obfsucator" author = "RussianPanda" date = "2025-10-31" hash = "cf44aa11a17b3dad61cae715f4ea27c0cbf80732a1a7a1c530a5c9d3d183482a" strings: $s1 = {41 8B 04 84 48 03 ?? EB} $s2 = {41 3B ?? 74 ?? FF C3 3B 5D 18 72} $s3 = {FF 15 ?? ?? ?? ?? 48 8B} condition: uint16(0) == 0x5A4D and all of them and #s3 > 1000 } |