Исследователи кибербезопасности обнаружили ранее неизвестный, высокоразвитый фреймворк для вредоносных программ под названием VoidLink. Этот инструмент, написанный на языке Zig, специально разработан для скрытной долгосрочной работы в современных Linux-средах, особенно в облачной инфраструктуре и контейнерах. Анализ образцов указывает на связь разработчиков с китайскоязычной средой, а архитектура и обширная документация предполагают возможное коммерческое предназначение фреймворка.

Описание

VoidLink представляет собой модульную платформу, состоящую из загрузчиков, имплантов, руткитов и подключаемых модулей. Его ключевой особенностью является ориентация на облачные среды. После заражения системы фреймворк способен автоматически определять провайдера облачных услуг, включая AWS, GCP, Azure, Alibaba Cloud и Tencent. Кроме того, он выявляет, работает ли зараженная машина в контейнере Docker или в поде Kubernetes, и адаптирует свое поведение в соответствии с окружением. Эта адаптивность распространяется и на методы уклонения от систем безопасности. VoidLink оценивает уровень риска, анализируя установленные средства защиты, такие как EDR (система предотвращения угроз) для Linux, и соответствующим образом меняет свое поведение, например, замедляет сканирование портов в хорошо защищенной среде.

Техническая сложность фреймворка впечатляет. Его архитектура построена вокруг собственного Plugin API, вдохновленного подходом Beacon Object Files (BOF) из известного фреймворка Cobalt Strike. Через этот API доступно более 30 модулей по умолчанию, которые расширяют функциональность в категориях разведки, сбора учетных данных, поддержания устойчивости в системе, горизонтального перемещения и противодействия криминалистическому анализу. Для сокрытия своего присутствия VoidLink использует комплекс руткит-технологий. Он автоматически выбирает оптимальный метод: классический модуль ядра (LKM), технику LD_PRELOAD или современные программы eBPF в зависимости от версии ядра Linux и возможностей системы. Это позволяет вредоносной программе скрывать процессы, файлы и сетевые соединения.

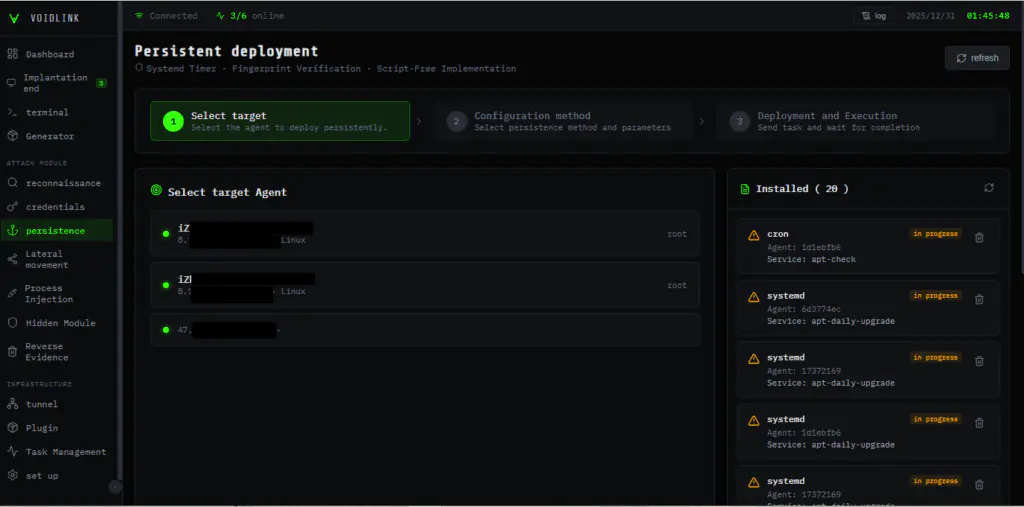

Управление осуществляется через веб-панель (dashboard), локализованную на китайский язык. Панель предоставляет оператору полный контроль над агентами, включает терминал, конструктор для сборки кастомных имплантов и систему управления модулями. Для связи с командным центром (C2) фреймворк поддерживает множество протоколов, включая HTTP/HTTPS, WebSocket, ICMP и DNS-туннелирование. Все коммуникации шифруются через внутренний протокол VoidStream. В образцах также обнаружены зачатки функции mesh-C2, которая позволила бы скомпрометированным узлам общаться между собой, образуя одноранговую сеть.

Особое внимание разработчики уделили операционной безопасности и противодействию анализу. VoidLink использует шифрование кода на время выполнения, механизмы обнаружения отладчиков и проверки целостности. При обнаружении вмешательства имплант способен к самоуничтожению. Модули анти-форензики затирают журналы команд, историю входа в систему и логи, перезаписывая данные для предотвращения восстановления.

В настоящее время не зафиксировано случаев реальных заражений этим фреймворком. Образцы, изученные исследователями, содержали отладочные символы и артефакты разработки, что указывает на активную стадию создания и тестирования. Тем не менее, появление такого инструмента сигнализирует о растущем интересе злоумышленников к Linux-платформам, особенно к облачным и контейнерным средам, которые часто остаются в тени по сравнению с Windows. VoidLink демонстрирует высокий уровень профессионализма своих создателей и может стать серьезной угрозой, предназначенной для шпионажа, длительного доступа к данным или возможных атак на цепочку поставок программного обеспечения. Защитникам рекомендуется усилить мониторинг Linux-систем в облаке и применять принципы минимальных привилегий как на уровне виртуальных машин, так и внутри контейнеров.

Индикаторы компрометации

SHA256

- 05eac3663d47a29da0d32f67e10d161f831138e10958dcd88b9dc97038948f69

- 13025f83ee515b299632d267f94b37c71115b22447a0425ac7baed4bf60b95cd

- 15cb93d38b0a4bd931434a501d8308739326ce482da5158eb657b0af0fa7ba49

- 28c4a4df27f7ce8ced69476cc7923cf56625928a7b4530bc7b484eec67fe3943

- 4c4201cc1278da615bacf48deef461bf26c343f8cbb2d8596788b41829a39f3f

- 6850788b9c76042e0e29a318f65fceb574083ed3ec39a34bc64a1292f4586b41

- 6dcfe9f66d3aef1efd7007c588a59f69e5cd61b7a8eca1fb89a84b8ccef13a2b

- 70aa5b3516d331e9d1876f3b8994fc8c18e2b1b9f15096e6c790de8cdadb3fc9

- e990a39e479e0750d2320735444b6c86cc26822d86a40d37d6e163d0fe058896