Польский компьютерный координационный центр CERT Polska сообщил о выявлении новой вредоносной кампании, нацеленной на клиентов польских банков. Злоумышленники используют технику NFC-ретрансляции для несанкционированного снятия наличных в банкоматах без физического завладения картами жертв.

Описание

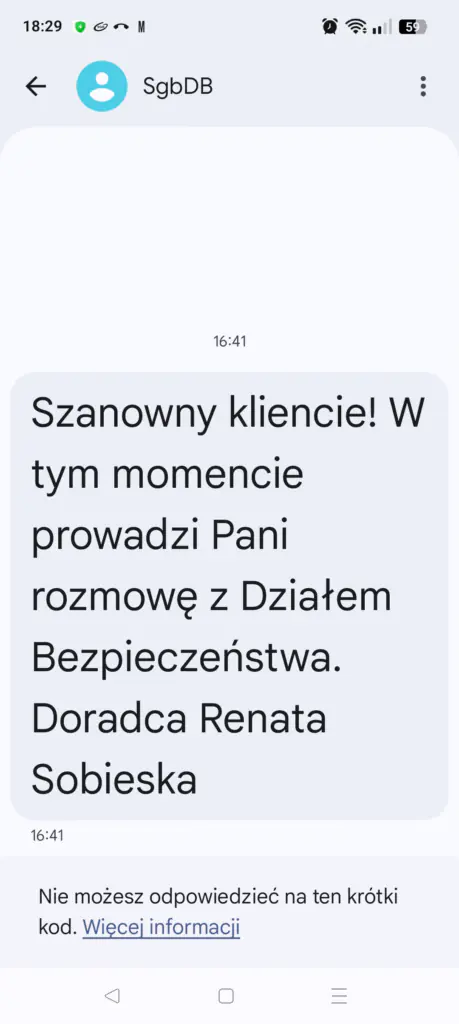

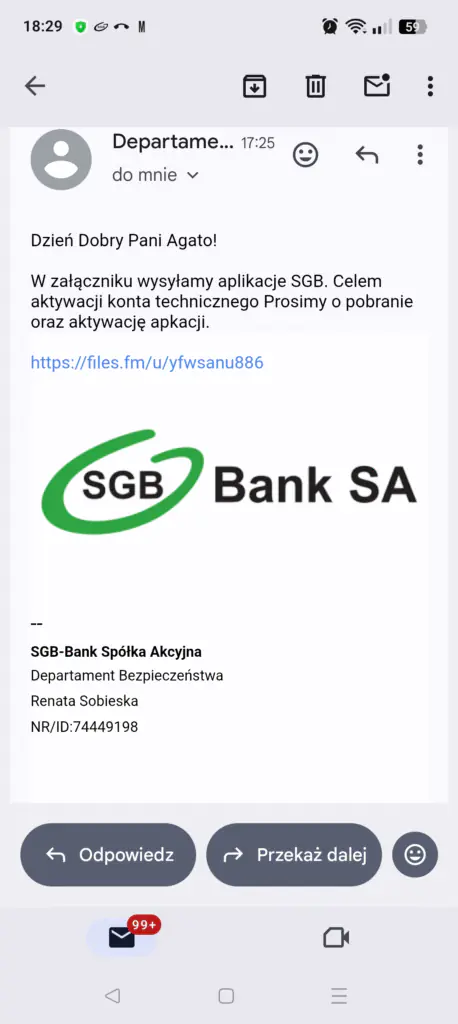

Атака получила название NGate и представляет собой сложный многоэтапный сценарий. На первом этапе жертвы получают фишинговые сообщения по электронной почте или SMS, содержащие информацию о якобы технических проблемах или инцидентах безопасности в банке. Сообщения включают ссылку, ведущую на страницу, где пользователям предлагается установить вредоносное Android-приложение.

Второй этап включает телефонный звонок от мошенника, представляющегося сотрудником службы поддержки банка. Злоумышленник убеждает жертву в необходимости установки приложения для "подтверждения личности" и решения мнимой проблемы. Для усиления доверия пользователь также получает SMS-сообщение, подтверждающее личность "сотрудника банка".

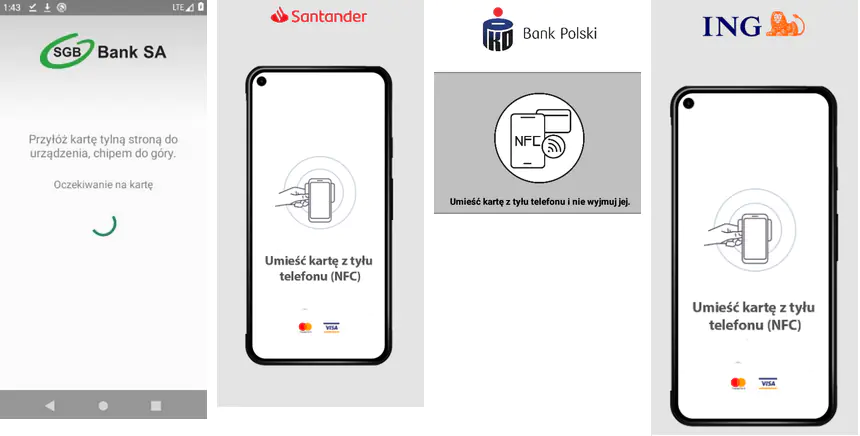

В рамках приложения жертве предлагается верифицировать свою платежную карту путем прикладывания ее к смартфону с активированной NFC-функцией и последующего ввода PIN-кода через экранную клавиатуру. При этом приложение перехватывает данные карты и передает их через интернет на устройство злоумышленника, находящееся у банкомата, либо на командный сервер, выступающий в роли прокси.

Технический анализ показал, что вредоносное приложение регистрирует себя как служба эмуляции карт Host Card Emulation (HCE) в Android, что позволяет ему имитировать поведение виртуальной платежной карты. Конфигурационные данные, включая адрес сервера, хранятся в зашифрованном виде в ресурсах приложения. После дешифровки был выявлен действующий командный сервер с IP-адресом 91.84.97.13 и портом 5653.

Приложение использует машинно-независимый код через нативную библиотеку libapp.so, которая загружает и проверяет конфигурацию во время выполнения. Ключ для дешифровки получается из SHA-256 хэша сертификата подписи APK-файла. Сетевое взаимодействие осуществляется через простой фреймовый протокол поверх TCP-соединения без использования шифрования.

Особенностью данной кампании является поддержка двух режимов работы: в качестве считывателя на телефоне жертвы и в качестве эмитента на устройстве злоумышленника у банкомата. Это позволяет реализовать классическую схему NFC-ретрансляции, когда данные карты передаются в реальном времени между устройствами.

Для защиты от подобных атак эксперты рекомендуют устанавливать банковские приложения исключительно из официальных магазинов, таких как Google Play Store или App Store. При получении подозрительных звонков от лица банка следует завершить разговор и перезвонить в банк по официальному номеру для проверки подлинности обращения.

Обнаружение кампании NGate демонстрирует растущую сложность атак на мобильные устройства и подчеркивает важность осведомленности пользователей о современных методах социальной инженерии. Банковские учреждения и регуляторы продолжают работать над усилением защиты финансовых операций от новых векторов атак.

Индикаторы компрометации

IPv4 Port Combinations

- 91.84.97.13:5653

URLs

- files.fm/u/yfwsanu886

MD5

- 2cb20971a972055187a5d4ddb4668cc2

- 2cee3f603679ed7e5f881588b2e78ddc

- 701e6905e1adf78e6c59ceedd93077f3

- b0a5051df9db33b8a1ffa71742d4cb09

- bcafd5c19ffa0e963143d068c8efda92