В период с октября по декабрь 2025 года украинские специалисты по кибербезопасности зафиксировали серию целевых атак на представителей сил обороны Украины. Злоумышленники использовали изощренную тактику социальной инженерии, выдавая себя за сотрудников благотворительных фондов.

Описание

Кибероперация, с средней степенью уверенности, ассоциирована с деятельностью группировки, известной как Void Blizzard (также отслеживаемой как Laundry Bear или UAC-0190). Её активность демонстрирует постоянную эволюцию тактик, направленных на компрометацию украинских военных.

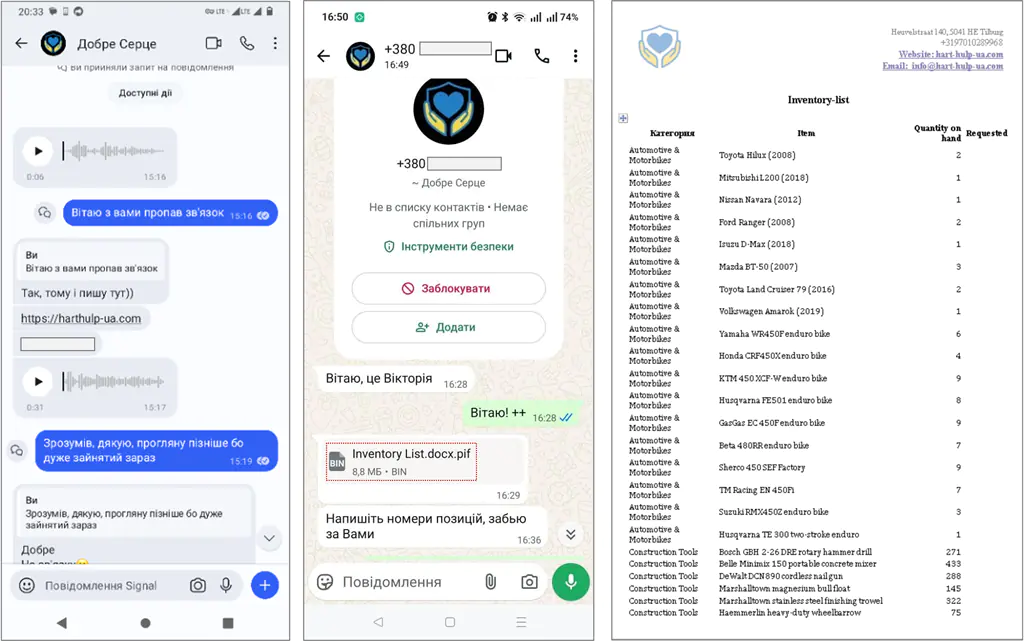

Атака начинается с того, что через популярные мессенджеры цель побуждают перейти на поддельный веб-сайт, имитирующий страницу благотворительной организации. С этого ресурса предлагается скачать так называемые "документы", которые на самом деле являются исполняемыми файлами. Часто вредоносные файлы упакованы в архив, защищенный паролем. Кроме того, зловред может быть отправлен непосредственно в мессенджере, обычно маскируясь под документ с двойным расширением ".docx.pif".

Исполняемый PIF-файл, использовавшийся как минимум в пяти кампаниях, создан с помощью утилиты PyInstaller. Основная вредоносная нагрузка (payload) написана на языке программирования Python и классифицирована как бэкдор PLUGGYAPE. Этот инструмент обеспечивает злоумышленникам удаленный доступ к зараженной системе.

Эксперты отмечают, что в октябре 2025 года для доставки использовался файл с расширением ".pdf.exe". Его задачей был запуск специального загрузчика, который, в свою очередь, скачивал интерпретатор Python и раннюю версию бэкдора PLUGGYAPE с публичного ресурса Pastebin. Начиная с декабря, была обнаружена усовершенствованная и обфусцированная версия - PLUGGYAPE.V2. В ней добавлены проверки на анализ, в том числе на запуск в виртуальной среде, а для связи с командным сервером применяется протокол MQTT, что делает трафик менее заметным.

PLUGGYAPE устанавливает соединение с сервером управления, используя веб-сокеты или MQTT, и передает данные в формате JSON. Программа генерирует уникальный идентификатор для зараженного устройства на основе базовой информации о системе, такой как MAC-адрес и серийные номера BIOS, диска и процессора. Для этого используется алгоритм SHA-256. Основная функция бэкдора - выполнение произвольного кода, получаемого с сервера злоумышленников. Для обеспечения постоянного присутствия в системе (persistence) вредонос создает запись в автозагрузке реестра Windows.

Интересной особенностью стало то, что в нескольких проанализированных образцах IP-адрес командного сервера не был прописан в коде напрямую. Вместо этого он публиковался на сторонних платформах, таких как rentry.co и pastebin.com, иногда в закодированном виде Base64. Такой подход позволяет операторам быстро менять инфраструктуру, не пересобирая вредоносную программу.

CERT-UA подчеркивает, что ландшафт киберугроз непрерывно развивается. Все чаще первичное взаимодействие с целью осуществляется с использованием легитимных учетных записей, украинских мобильных номеров и ведется на украинском языке. Злоумышленники могут применять аудио- и видеосвязь, демонстрируя детальное и релевантное знание о личности, организации и особенностях её работы. Широко используемые мессенджеры, доступные на мобильных устройствах и ПК, де-факто превратились в самый распространенный канал доставки вредоносного программного обеспечения.

Индикаторы компрометации

IPv4

- 108.165.164.155

- 144.31.106.23

- 144.31.25.203

- 144.31.25.222

- 176.9.23.216

- 193.23.216.39

IPv4 Port Combinations

- 108.165.164.155:1883

- 176.9.23.216:1883

- 193.23.216.39:1883

- 193.23.216.39:8765

Domains

- harthulp-ua.com

- hart-hulp-ua.com

- saint-daniel.com

- saint-daniel.org

- saint-daniel.world

- solidarity-help.com

- solidarity-help.org

URLs

- http://144.31.25.222/uploads/win/Docs.rar

- https://ghostbin.axel.org/paste/xy359/raw

- https://hart-hulp-ua.com/uploads/win64/Docs.rar

- https://hart-hulp-ua.com/uploads/win64/Inventory_list.docx

- https://pastebin.com/raw/5qLz9wAK

- https://pastebin.com/raw/qAKhdTLq

- https://rentry.co/MicrosoftAdvertisingEndpoint

- https://saint-daniel.com/download/list.zip

- https://saint-daniel.org/download.php

- https://saint-daniel.world/download.php

- https://solidarity-help.org/uploads/win/blank_zvernenya.docx

- https://solidarity-help.org/uploads/win/blank_zvernenya.docx.pif

- https://solidarity-help.org/uploads/win/Inventory_list_new.docx

- https://solidarity-help.org/uploads/win/Inventory_list_new.docx.pif

MD5

- 050f5ea17d5965305c9fcf8b7fc317b9

- 0954e4d62a49de8014d8c98b8da6bd32

- 2253b80ee67c4b581395b33b353cbd70

- 50449a7c760e5b2be004b0ffcdb3e63b

- 5f11ce2be5adbb9b071cdb15694b3b2f

- 5fd6bcba46ffb31be56d6fe4866ad322

- 5fdd642407e3a8af60f0933bce7be9d2

- 636b7f1d11398c223c5d8b81121b2d32

- 69bd8298df2419753b383bc61c84db9b

- 71d2564b34e36e815997d63054e60b3b

- 7245b238c0d5f3b9dd080d83d99e3237

- 780ee02937c6700d8d6225d3e41ae5ac

- 8fcd5b53c4223f7520cc5c3f02990f9e

- 977e52e28a4501e3b2420e28c1844b73

- 9f4b06c298e066b01c3ea430391e476a

- a52c356eb6a86934c2a3be068e26e86f

- a8751aa10f9d926cb86fcdd435b11ef2

- c04e059e65bfa0ef7d2da12a12bd2c4a

- da6e6f16835da25dcede9b40ccbc906a

- dc4bb17f6cf57d81a0b90af957c0beaf

- df30dae950ebf3f457a0a490407416c0

- fac2977cd4390673e822845608a97d6f

- fed7a6ef43abd0badd8c6611c6d75859

SHA256

- 04cc6719fc55f3ce9ca658bc0cbf975d485077b815cbd0817aeb451bc6554385

- 1246d4b00dd3c69d4414be5ab5f1b776281283986a5b18a64d2870de3f2dcafe

- 18523cc2ff47556993312c90462935543ed3266d5243fa7482abcd60938fedca

- 34214cebc0d03d3c2d5bdab7e5461f034dbc28850fd19938cee7beca27dbc265

- 5fa48a4f9d576ea2968db929d943a1b51dd62ca2d37796e0b47e944672487eff

- 5fc660b031889f9d929769aa4c8aea3e24fae1e29d389762ab13543bbf95edf5

- 620c9cb0c0d6ad404d8580ea2f6b02d8508f3b3bd091115fc5f3fbcbd17e01c0

- 66651d70bf8211fd43b1e8d8efce05ddb6be80d9987ceb1d4027b6b35857c97c

- 6d54a09e689f20ecd051bd06f7fdd4229d5f955261fb113e2a4a7fb791bb0a62

- 8ada352ee5935dcb597dad87c244ce29c4b3498df2fff0546bfaad1fe0be5fbd

- 8e0ccf969ab55e862f6406ed4ce3891145e66b627017c56c6f26c8e4526ea19c

- 9b3c154931a2066c40fa76bd614305f9aad9f0be86474eb1f538dc154b590618

- a70d4f0e58f77c7df518ec6e6a43a8cc77d4dd6855f33989c12cdc98f6af1b92

- a9a8aea2d8a673d108a5b1125f98156febffcbfdd2ea36ba08749a97bf3d3b60

- b82b81edbabef420b3b66d276098e51867e9f1d8594d75c7d7290a981b9dfb5c

- bea2cdb2562f3c46a83c5ed03e9b899281588fc95b94b2ee5223f8b60a66f451

- d614b1e495de93e84f61252a3cf1b57ae01bcac0fea7ddd9443b200532cdcd1f

- d84868e33bdade768d93bd7ab9782eb8c22722ce045ff51bcb09d8b0aa349dc4

- d8f02c3a71485648ef184f59f8cae40758416e84ac23dfc6320c037e198794ec

- df6ef502a43fb60007976edd1204ef1752a286200a2491d00ece2049c1732f9b

- e50d8c23b4b61cd8a9b820ec528e423a5331929c5b5cc71664e0d83156d0520d

- e55e5ed949ee6016ca6d2fce2c920c29857b6f71e9be89a4fcf90596287ee4d8

- e6ef0bc6479736a3bafa6ca766e258669fa79043c5e80fc3af7f4555df055488