Специалисты JPCERT/CC продолжают фиксировать активные атаки, эксплуатирующие уязвимости в Ivanti Connect Secure. В ходе мониторинга были обнаружены новые виды вредоносного ПО - SPAWNCHIMERA и DslogdRAT, а также инструменты, используемые злоумышленниками для проникновения в корпоративные сети.

Описание

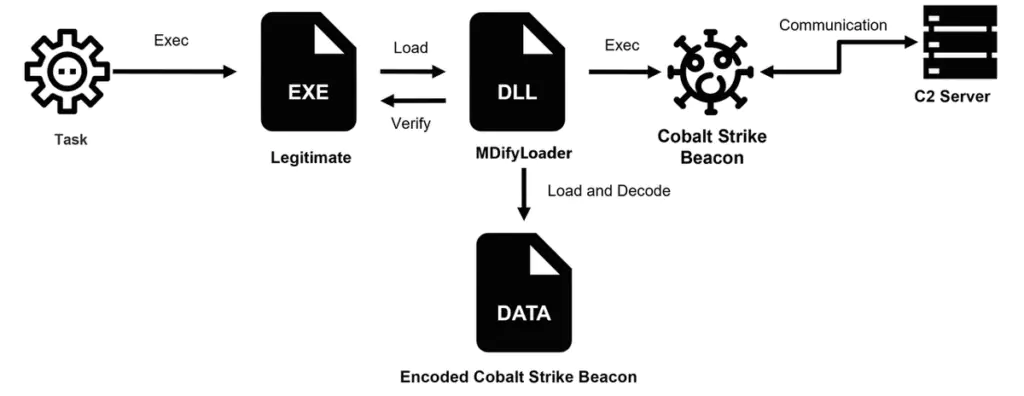

Первая часть атаки связана с использованием MDifyLoader - загрузчика, созданного на основе открытого проекта libPeConv. Он применяет метод DLL side-loading, когда вредоносная библиотека маскируется под легитимный файл, такой как Java RMI-компилятор rmic.exe или push_detect.exe. После запуска MDifyLoader загружает зашифрованный файл данных, расшифровывает Cobalt Strike Beacon с помощью алгоритма RC4 и запускает его в памяти. Ключ для дешифрования генерируется из MD5-хэша исполняемого файла, что усложняет анализ.

Особенностью MDifyLoader является обфускация кода - вставка большого количества бессмысленных инструкций, затрудняющих автоматическое распознавание и обратную разработку. Это свидетельствует о целенаправленных попытках злоумышленников усложнить работу специалистов по кибербезопасности.

Cobalt Strike Beacon в этой кампании также отличается от стандартных версий. Вместо обычного XOR-ключа для расшифровки конфигурации используется RC4 с жестко заданным ключом "google". Версия Beacon определена как 4.5, а в поле имени указано "NewBeacon.dll", что может означать кастомную сборку злоумышленников.

Еще одним инструментом в арсенале атакующих стал VShell - мультиплатформенный RAT, написанный на Go. Интересно, что в используемой версии 4.6.0 была обнаружена функция проверки системного языка - если он китайский, программа завершает работу. Это может указывать на то, что код изначально разрабатывался для тестирования в определенной среде, а затем не был должным образом адаптирован для боевого использования.

Для сканирования сети злоумышленники применяли Fscan - открытый инструмент для поиска уязвимостей. Как и в случае с MDifyLoader, его загрузка происходила через DLL side-loading: легитимный python.exe запускал поддельную библиотеку python311.dll, которая затем декодировала и выполняла Fscan в памяти. Ключ для расшифровки был жестко прописан как "99999999".

После первоначального проникновения в сеть атакующие активно перемещались внутри, используя перебор учетных данных (AD, FTP, MSSQL, SSH), эксплуатируя уязвимость MS17-010 в SMB и распространяя вредоносное ПО через RDP. Для обеспечения персистентности создавались новые доменные учетные записи, добавлялись задачи в планировщик и регистрировались сервисы. Для уклонения от обнаружения применялись техники обхода ETW (Event Tracing for Windows), что затрудняло работу систем мониторинга.

Атаки на VPN-устройства, включая Ivanti Connect Secure, остаются одной из ключевых угроз для корпоративных сетей. Организациям, использующим подобные решения, рекомендуется своевременно обновлять ПО, внедрять многофакторную аутентификацию и мониторить подозрительную активность, особенно связанную с необычными процессами и сетевыми сканированиями.

Индикаторы компрометации

IPv4 Port Combinations

- 172.237.6.207:80

Domain Port Combinations

- api.openedr.eu.org:443

- community.openedr.eu.org:443

- proxy.objectlook.com:80

- query.datasophos.com:443

SHA256

- 09087fc4f8c261a810479bb574b0ecbf8173d4a8365a73113025bd506b95e3d7

- 0cbf71efa09ec4ce62d95c1448553314728ed5850720c8ad40352bfbb39be99a

- 1652ab693512cd4f26cc73e253b5b9b0e342ac70aa767524264fef08706d0e69

- 45ecb7b23b328ab762d8519e69738a20eb0cd5618a10abb2c57a9c72582aa7e7

- 48f3915fb8d8ad39dc5267894a950efc863bcc660f1654187b3d77a302fd040f

- 54350d677174269b4dc25b0ccfb0029d6aeac5abbbc8d39eb880c9fd95691125

- 699290a753f35ae3f05a7ea1984d95f6e6f21971a146714fca5708896e5e6218

- 85f9819118af284e6b00ce49fb0c85ff0c0b9d7a0589e1bb56a275ed91314965

- 9e91862b585fc4d213e9aaadd571435c1a007d326bd9b07b72dbecb77d1a27ac

- a747be292339eae693b7c26cac0d33851cba31140fd0883371cc8de978583dbe

- cff2afc651a9cba84a11a4e275cc9ec49e29af5fd968352d40aeee07fb00445e

- f12250a43926dba46dcfb6145b7f1a524c0eead82bd1a8682307d1f2f1f1e66f