Пользователи глобального интернета привыкли доверять системе доменных имен (DNS), не задумываясь о её работе. Однако исследователи обнаружили масштабную скрытую инфраструктуру, которая годами незаметно перехватывала интернет-трафик тысяч устройств через взломанные роутеры. Эта система использовала теневые DNS-резолверы и сложную систему распределения трафика для перенаправления пользователей на мошенническую рекламу и потенциально вредоносный контент.

Описание

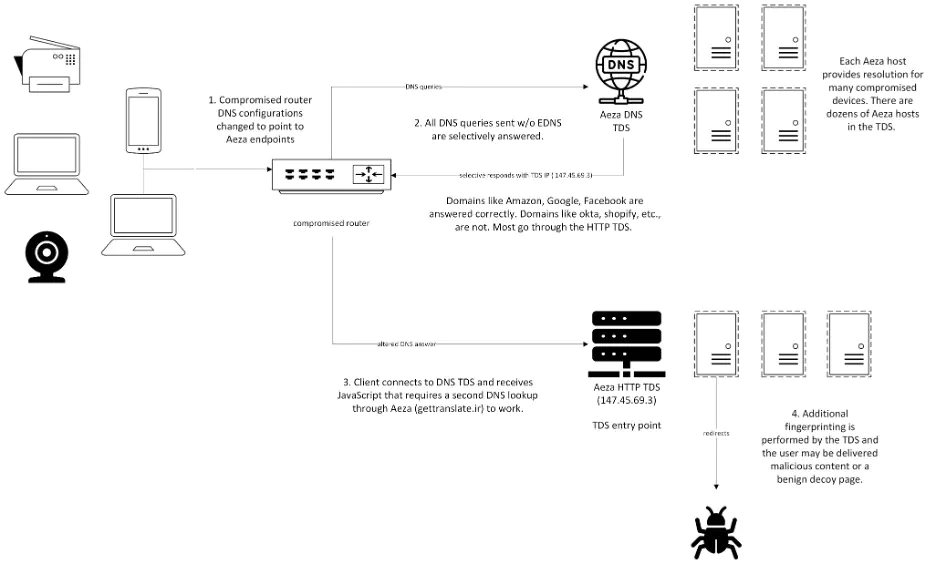

В основе схемы лежит компрометация домашних роутеров, особенно устаревших моделей. Злоумышленники изменяли настройки DNS на этих устройствах, подменяя серверы провайдера на свои собственные. В результате каждый гаджет в домашней сети - от смартфона до умного телевизора - незаметно для владельца начинал использовать контролируемые преступниками DNS-резолверы. Эти серверы размещались в компании Aeza International, специализирующейся на так называемом "пуленепробиваемом" хостинге, который в июле 2025 года попал под санкции правительства США.

Обнаруженная инфраструктура представляет собой двухуровневую систему. Первый уровень - это подменённые DNS-серверы. Они избирательно искажали ответы на запросы, перенаправляя пользователей по своему усмотрению. Например, запросы к очень популярным доменам, таким как Google, часто обрабатывались корректно, чтобы не вызывать подозрений. Однако обращения к доменам коммерческих и критически важных сервисов, включая shopify.com и okta.com, могли быть изменены. Второй уровень - этоTDS, система распределения трафика на основе HTTP, которая проводила фингерпринтинг устройства и окончательно направляла трафик.

Особую хитрость злоумышленники проявили в механизме маскировки своих DNS-серверов. Они отвечали только на запросы, не использующие расширение EDNS0, которое было введено более десяти лет назад и стало стандартом. Большинство современных резолверов и инструментов безопасности используют EDNS0, поэтому запросы к теневой сети обычно завершались ошибкой, что долгое время сбивало с толку исследователей. Это позволяло системе оставаться невидимой для автоматического сканирования. Только отправка запроса с отключённым EDNS0, например, через команду "dig +noedns", заставляла сервер дать ответ.

Финансовая мотивация операторов этой сети подтверждается её конечной целью - перенаправлением трафика на партнёрские рекламные платформы через "смартлинки". Эти ссылки используются в аффилиат-маркетинге для идентификации устройства и показа рекламного контента, который зачастую оказывается мошенническим или содержит вредоносное ПО. Пользователи жаловались на странные перенаправления в браузере или проблемы с доступом к сервисам вроде Google Sheets, списывая это на сбои в работе самих услуг.

Однако потенциальные угрозы выходят далеко за рамки навязчивой рекламы. Контролируя DNS, злоумышленники получают огромную власть над сетевым трафиком. Они могут проводить атаки "человек посередине" перехватывать данные, блокировать доступ к ресурсам или подменять обновления программного обеспечения. В одном из обсуждений на Reddit пользователь описал случай, когда из-за подобного взлома на его виртуальный роутер был установлен криптомайнер, а администраторский доступ оказался заблокирован.

Обнаруженная система напоминает печально известный вредонос DNSChanger, который в начале 2010-х годов менял DNS-настройки на миллионах компьютеров для показа рекламы. Тогда ФБР пришлось вмешаться и взять под контроль командные серверы. Современная теневая сеть демонстрирует, что угроза никуда не исчезла, а лишь эволюционировала, сместив фокус с компьютеров на сетевые маршрутизаторы.

Этот инцидент подчёркивает критическую важность DNS-безопасности. Эксперты настоятельно рекомендуют пользователям регулярно обновлять прошивки своих роутеров, использовать сложные пароли и по возможности настраивать защищённые DNS-протоколы, такие как DNS-over-HTTPS (DoH), которые шифруют запросы и могут обойти подменённые настройки роутера. Для компаний и интернет-провайдеров обнаруженная теневая сеть служит тревожным сигналом о необходимости мониторинга аномальной DNS-активности и повышения осведомлённости пользователей о базовых принципах сетевой безопасности.

Индикаторы компрометации

IPv4

- 104.238.29.136

- 138.124.101.153

- 193.233.232.229

- 45.80.228.233

- 89.208.103.145

- 89.208.107.49

URLs

- http://gettranslate.ir:18443/baner?sig=ded8deb7ff580788cc58cbbf5508f3bf&BanerId=347333