Специалисты по кибербезопасности получили и проанализировали данные о продолжительной фишинговой кампании, направленной против систем единого входа (Single Sign-On, SSO) в университетах США. С апреля по ноябрь 2025 года неизвестный злоумышленник, используя продвинутую фреймворк для фишинга Evilginx, атаковал не менее 18 высших учебных заведений. Ключевую роль в расследовании сыграл анализ DNS-запросов, который позволил выявить скрытую инфраструктуру злоумышленника и создать механизмы для упреждающего обнаружения подобных угроз.

Описание

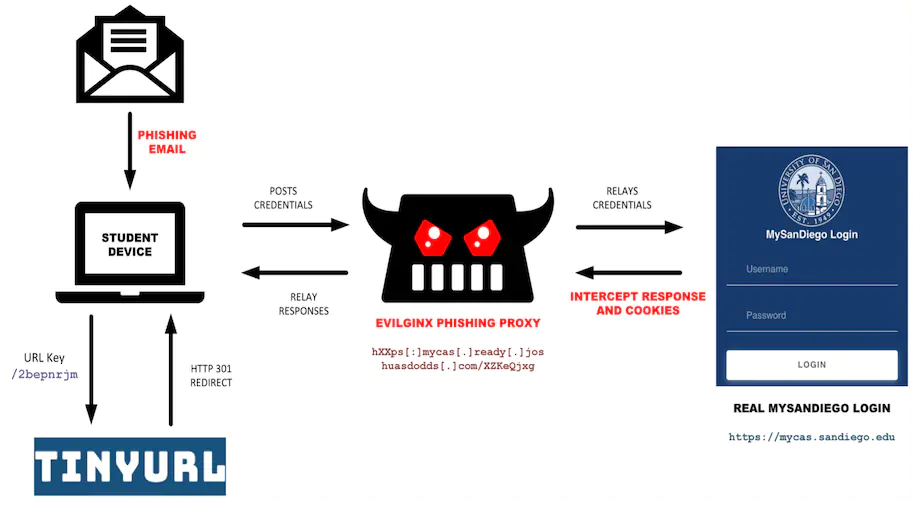

Атаки были нацелены на студенческие порталы единого входа. Злоумышленник применял фреймворк Evilginx, который действует по принципу «противник-в-середине» (Adversary-in-the-Middle, AITM). Этот инструмент в реальном времени проксирует трафик между жертвой и легитимным сайтом, что позволяет перехватывать не только логины и пароли, но и сессионные куки, эффективно обходя многофакторную аутентификацию (Multi-Factor Authentication, MFA).

Кампании начинались с персонализированных электронных писем, содержащих сокращённые ссылки сервиса TinyURL. Эти ссылки вели на фишинговые URL-адреса, динамически генерируемые конфигурациями Evilginx, так называемыми «фишлетами». Каждый адрес использовал субдомен, имитирующий бренд целевого университета, и путь из восьми случайных символов. Важной особенностью была кратковременность ссылок: они становились неактивными в течение 24 часов, что затрудняло их обнаружение и анализ.

Для маскировки своей инфраструктуры злоумышленник использовал прокси-сервис Cloudflare, а также применял короткоживущие домены. Тем не менее, анализ пассивных DNS-данных позволил выявить устойчивые закономерности. Исследователи обнаружили, что при настройке фишинговых субдоменов злоумышленник использовал названия, очень близкие к легитимным страницам входа. Например, для атаки на Рочестерский технологический институт применялся домен, имитирующий сервис аутентификации Shibboleth.

На основе этих DNS-следов эксперты определили круг целей и создали сигнатуры для отслеживания активности. Всего было выявлено 67 доменных имен, связанных с деятельностью этой группировки. Первая атака зафиксирована 12 апреля 2025 года против Университета Сан-Диего. Наиболее интенсивный период активности пришёлся на середину 2025 года. Согласно данным, в топ-5 наиболее атакуемых учебных заведений вошли Университет Калифорнии в Санта-Круз, Университет Калифорнии в Санта-Барбаре, Университет Сан-Диего, Университет Содружества Виргинии и Мичиганский университет.

Эксперты подчёркивают, что традиционные методы обнаружения, такие как анализ URL или инспекция фронтенд-кода, оказываются малоэффективными против современных версий Evilginx. Этот фреймворк активно развивается, и его коммерческая версия Evilginx Pro включает дополнительные функции для уклонения от обнаружения. Среди них использование wildcard TLS-сертификатов, фильтрация ботов с помощью продвинутого снятия цифровых отпечатков, создание страниц-приманок и обфускация JavaScript.

Однако злоумышленникам по-прежнему необходима доменная инфраструктура для своих операций. Следовательно, тщательный анализ DNS-трафика остаётся мощным оружием в арсенале защитников. Он позволяет вскрыть связи между различными кампаниями, выявить шаблоны поведения и заблаговременно заблокировать вредоносные домены до того, как произойдёт утечка данных. Данный случай также наглядно демонстрирует пользу отраслевого сотрудничества: информация, предоставленная одним из пострадавших заказчиков, помогла защитить множество других организаций.

Индикаторы компрометации

IPv4

- 132.148.73.92

- 132.148.74.178

- 160.153.176.197

- 160.153.178.199

- 162.0.214.254

- 162.0.228.151

- 192.169.177.165

- 199.192.23.40

- 203.161.60.59

- 208.109.244.86

- 208.109.39.196

- 64.202.186.223

- 66.29.133.135

- 72.167.224.193

- 72.167.52.130

Domains

- acmsquared.com

- ads2ads.com

- aghomesandproperties.com

- allwebdirectories.com

- amj-international.com

- apartamentosmalaga.com

- armingaud.com

- bazmepaigham.com

- bedrijvenregister.com

- bestshayari.com

- brillianceboundielts.com

- brownak.com

- buildonhope.com

- cappadociavisittours.com

- catering-amato.com

- cccsok.com

- citywideprayer.com

- controlunlimited.com

- coralridgehour.com

- dartsinireland.com

- data-logistics.com

- dhoughton.com

- dogcuty.com

- e-briefe.com

- eggcoo.com

- eheringe-trauringe.com

- ehsantrust.com

- esdetodo.com

- fluffybascha.com

- forty-something.com

- freaksandfriends.com

- geegletee.com

- georgiayr.com

- goraba.com

- hafikoman.com

- heisseliebe.com

- hurenkontakte.com

- ideallivingsolutions.com

- igreensoft.com

- ilchirone.com

- impexinc.com

- inkdchronicles.com

- intellipex.com

- intercuba.com

- ispamembers.com

- jimmylange.com

- joshuasdodds.com

- kbdav.com

- l2storm.com

- littlenuggetsco.com

- lost-signal.com

- lpdeco.com

- monnalissaboutique.com

- mpoterbaru2024.com

- mykidsfashion.com

- northstarcouncil.com

- qrcodespoweredbygs1.com

- schnaitsee.com

- sercanaydin.com

- srpskazemlja.com

- thelovecity.com

- thermalresistivity.com

- transusasia.com

- tubeunderwater.com

- weddingsarahetemmanuel.com

- winbet299mas.com

- yoopuipui.com