Команда FortiCNAPP, входящая в состав FortiGuard Labs, недавно провела расследование кластера виртуальных частных серверов (VPS), используемых для добычи криптовалюты Monero. Обнаруженные вредоносные образцы связаны с предыдущими кампаниями H2miner, документированными еще в 2020 году, но теперь они были обновлены с новыми конфигурациями. H2miner - это ботнет для майнинга криптовалют, который остается активным с конца 2019 года.

Описание

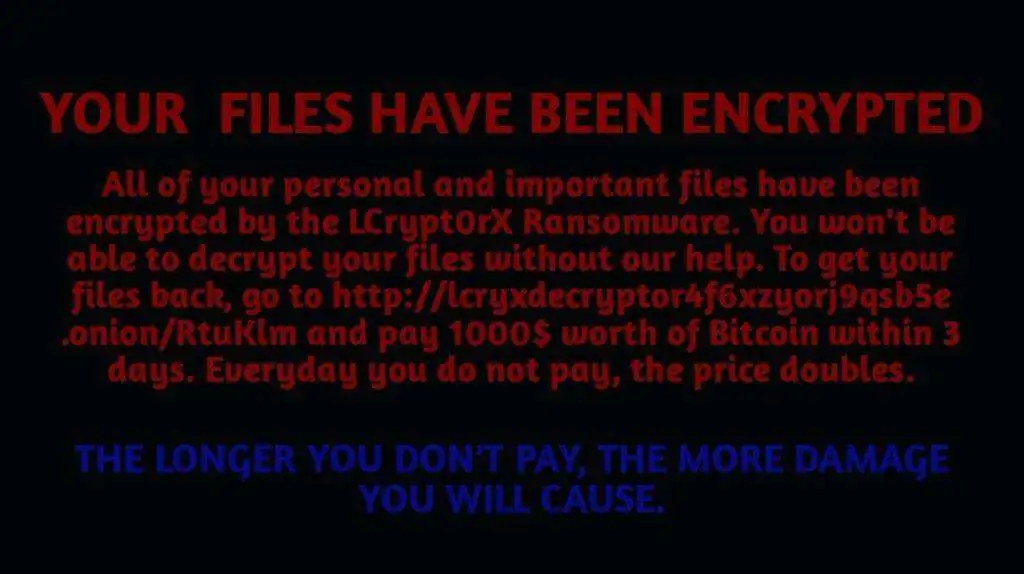

Одновременно с этим исследователи идентифицировали новую версию ransomware-программы Lcryx, получившую название Lcrypt0rx. Lcryx - это относительно новый вид шифровальщика на основе VBScript, впервые замеченный в ноябре 2024 года. Этот семейство вредоносов демонстрирует несколько необычных характеристик, которые позволяют предположить, что он мог быть создан с использованием технологий искусственного интеллекта (ИИ).

Это первый задокументированный случай, когда активность H2miner и Lcryx пересекается, что указывает на несколько возможных сценариев: сотрудничество между операторами для максимизации финансовой выгоды, самостоятельную разработку Lcrypt0rx злоумышленниками H2miner или попытку переложить вину за майнинговые атаки на другой вредоносный инструмент.

Инфраструктура и инструменты злоумышленников

Исследуемая инфраструктура использует различные образцы вредоносного ПО, включая коммерческие инструменты, предназначенные для атак на разные операционные системы. Среди них - KinSing (Linux), Xmrig (Linux, Windows, контейнеры), Lumma stealer (Windows), DCRat (Windows), Cobalt Strike (Windows) и другие.

Серверы управления и VPS-провайдеры, задействованные в кампании, включают HostGlobal, LIR limited ISP, Aeza international VPS, Hangzhou Alibaba Advertising Co. и другие. Некоторые файлы загружаются через Bitbucket и KrakenFiles, а C2-серверы используют домены вродe softwareshop[.]win.

Lcrypt0rx: подозрения на использование ИИ

Анализ кода Lcrypt0rx выявил несколько признаков, указывающих на возможное применение ИИ при его создании:

- Дублирование функций - в скрипте множество повторяющихся функций без логического объяснения, что характерно для автоматически сгенерированного кода.

- Ошибки в механизмах персистентности - попытки закрепиться в системе через WinLogon и IFEO реализованы некорректно.

- Недостатки в логике шифрования - используется метод OpenTextFile для выбора файлов, но обработка ошибок выполнена неэффективно.

- Избыточное создание объектов - например, многократные вызовы CreateObject("Wscript.Shell").

- Синтаксические ошибки - код содержит явные опечатки, такие как WshShell.RegWriteWshShell.RegWrite.

- Иррациональное поведение - например, попытки открывать зашифрованные файлы в Блокноте.

- Несуществующие пути - некоторые папки, которые пытается шифровать вредонос, отсутствуют в стандартных версиях Windows.

- Некорректные URL - указанный в ransom note .onion-адрес не соответствует стандартам TOR.

Чтобы подтвердить гипотезу об автоматическом создании кода, скрипт был проверен инструментами для обнаружения ИИ-генерации (AI Code Detector и ZeroGPT). Оба дали высокую вероятность (85-90%) того, что код написан с помощью ChatGPT или аналогичного ИИ.

Анализ H2miner

H2miner продолжает использовать скрипты для отключения защитных механизмов и распространения майнеров. В новых версиях обновлены URL для загрузки вредоносных файлов, а также добавлены атаки на облачные среды, например, на агента Alibaba Cloud Security Center.

Примеры скриптов:

- ce.sh - завершает процессы, связанные с защитным ПО, и устанавливает майнер Kinsing.

- spr.sh - аналогичен ce.sh, но дополнительно атакует Docker-контейнеры.

- cpr.sh - обновляет Kinsing, загружая новую версию.

Среди других инструментов, используемых в кампании, - XMRig для майнинга Monero, Lumma stealer для кражи данных и Cobalt Strike для удаленного доступа.

Особенности Lcrypt0rx

Lcrypt0rx начинает свою работу с проверки прав администратора и, при необходимости, повышает привилегии. Далее он вносит изменения в реестр, блокируя системные утилиты (Task Manager, Regedit, Control Panel), отключает UAC и мешает работе антивирусов (хотя методы для Bitdefender и Kaspersky оказались нерабочими).

Шифрование файлов выполняется с использованием XOR-кодирования, но из-за простоты алгоритма расшифровка возможна без оплаты выкупа. Также вредонос устанавливает фоновое изображение с угрозами и ссылкой на TOR-сайт, но URL нерабочий.

Финансовая мотивация

Основная цель атак - майнинг Monero. Кошельки, используемые для выплат, совпадают с теми, что применялись в предыдущих кампаниях H2miner, что говорит о связи между операторами.

Выводы

H2miner остается устойчивой угрозой, адаптирующейся к новым технологиям. Добавление Lcrypt0rx в их арсенал, несмотря на его технические недостатки, демонстрирует тенденцию к автоматизации киберпреступности.

Низкий порог входа в криминальную среду благодаря ИИ и доступным коммерческим инструментам позволяет даже малоопытным злоумышленникам запускать сложные атаки. Организациям важно обновлять системы защиты, мониторить подозрительную активность и обучать сотрудников основам кибербезопасности, чтобы минимизировать риски.

Индикаторы компрометации

IPv4

- 104.21.32.1

- 176.65.137.203

- 185.156.72.96

- 207.231.109.252

- 47.97.113.36

- 78.153.140.66

- 80.64.16.241

- 80.64.18.161

- 89.208.104.175

MD5

- 01e5b2530d4cba34f91c8090d19c92db

- 0680df49e1866c86697028ea73d28d28

- 06a482a6096e8ff4499ae69a9c150e92

- 0dc2c71ce9c6c34668e9636abf61b1ae

- 1aee8a425ea53c571a16b8efde05ba01

- 1bf1efeadedf52c0ed50941b10a2f468

- 2726145d4ef3b34d3c3a566177805c39

- 44143827116c96f5dcace4f95dff8697

- 57f0fdec4d919db0bd4576dc84aec752

- 9e4f149dae1891f1d22a2cea4f68432e

- 9f764ec91535eaf03983b930d9f3bacd

- a729410de4dc397d1fb2ab8f7ae560d3

- a7bee104bb486ad0f10331233cc9a9f1

- b3039abf2ad5202f4a9363b418002351

- B6cd214bb814362694cc48299ebaf0e5

- ccef46c7edf9131ccffc47bd69eb743b

- d3884cc519c6855ae20d64264d5f6e93

- da753ebcfe793614129fc11890acedbc

- dbc9125192bd1994cbb764f577ba5dda

- f5f2b61b39105a2b1e6e1a5f4a3863ae

- ff1706b37fea16d75b739a5396d9ffba

Wallet

- 4ASk4RhUyLL7sxE9cPyBiXb82ofekJg2SKiv4MKtCbzwHHLQxVVfVr4D4xhQHyyMTieSM5VUFGR9jZVR5gp6sa1Q2p8SahC

- 89UoMhtsrpaJTvmJBbvy1cTdg38pomPFnW5Z4sniL2izcLQyGBkEGd96TcBJtzQUi6KAL5Ehe4cFpEMNdGF7tFKpJ1DqE8X

- 89Arz88KTafhoTPAseYf2bfcWSjNq1YLaVY7ZkFaU21FivDueX4d7X7UErnyjAWHsVB1mibdTGHzqUTsS5FCMog89GVcQCh