В последние дни эксперты по кибербезопасности зафиксировали новую волну атак с использованием вредоносной программы VIP Keylogger. Злоумышленники рассылают фишинговые письма, маскируя вредоносный код под финансовые документы. В отличие от предыдущих кампаний, в этот раз используется AutoIt-скрипт для внедрения финального вредоносного модуля, что усложняет его обнаружение традиционными антивирусными решениями.

Описание

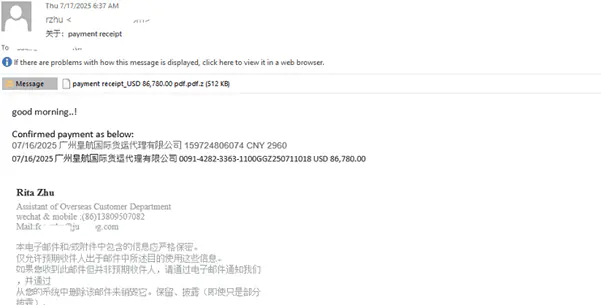

Кампания начинается с рассылки электронных писем, в которых содержится ZIP-архив с названием, имитирующим платежное поручение - например, "payment receipt_USD 86,780.00.pdf.pdf.z." Внутри архива находится исполняемый файл, замаскированный под PDF-документ ("payment receipt_USD 86,780.00 pdf.exe"). При запуске файла активируется AutoIt-скрипт, который развертывает основной вредоносный модуль - VIP Keylogger.

После проникновения в систему зловред создает два зашифрованных файла - leucoryx и avenes - во временной директории (Temp). Эти файлы содержат ключ для дешифровки основного модуля, который затем внедряется в процесс RegSvcs.exe с помощью техники process hollowing. Данный метод позволяет маскировать вредоносную активность под легитимные системные процессы, затрудняя обнаружение.

Для обеспечения постоянного присутствия в системе троянец создает скрипт в папке автозагрузки Windows, который активирует основной модуль при каждом входе пользователя в систему. VIP Keylogger обладает широким набором функций для кражи данных: он перехватывает нажатия клавиш, извлекает учетные данные из браузеров (Chrome, Edge, Firefox), а также мониторит буфер обмена. Собранная информация передается на сервер злоумышленников через SMTP или напрямую на командный сервер (C2).

Особенностью данной кампании является использование AutoIt, что позволяет злоумышленникам обфусцировать код и избегать детектирования. Кроме того, вредоносное ПО активно применяет шифрование и работу в памяти, что также усложняет его анализ.

Новая версия VIP Keylogger демонстрирует более изощренные техники внедрения. Атака нацелена прежде всего на корпоративных пользователей, поскольку фишинговые письма имитируют финансовую документацию, что повышает шансы успешного заражения.

Индикаторы компрометации

URLs

- http://51.38.247.67:8081

MD5

- 0b0ae173fabfce0c5fba521d71895726

- f0ad3189fe9076ddd632d304e6bee9e8