Злоумышленники развернули изощренную кампанию по заражению сайтов на WordPress, используя многослойные методы для скрытой доставки вредоносного ПО на компьютеры пользователей. Атака, детально исследованная экспертами Sucuri, демонстрирует беспрецедентную стелс-тактику, где внешне безобидные веб-ресурсы превращаются в невидимые платформы для распространения трояна client32.exe. Этот Windows-ориентированный вредоносный агент действует через цепочку заражения, начинающуюся с двух ключевых PHP-файлов - header.php и man.php, которые функционируют как невидимый командный центр.

Описание

header.php выполняет роль интеллектуального фильтра: он анализирует посетителей, фиксируя их IP-адреса в файле count.txt, чтобы избежать повторного инфицирования одних и тех же жертв. При первом визите скрипт генерирует сильно обфусцированный бат-файл update.bat, который автоматически загружается на устройство пользователя через манипуляции с HTTP-заголовками. Этот этап критичен - файл маскируется под легитимное обновление, эксплуатируя доверие к стандартным процедурам обслуживания системы.

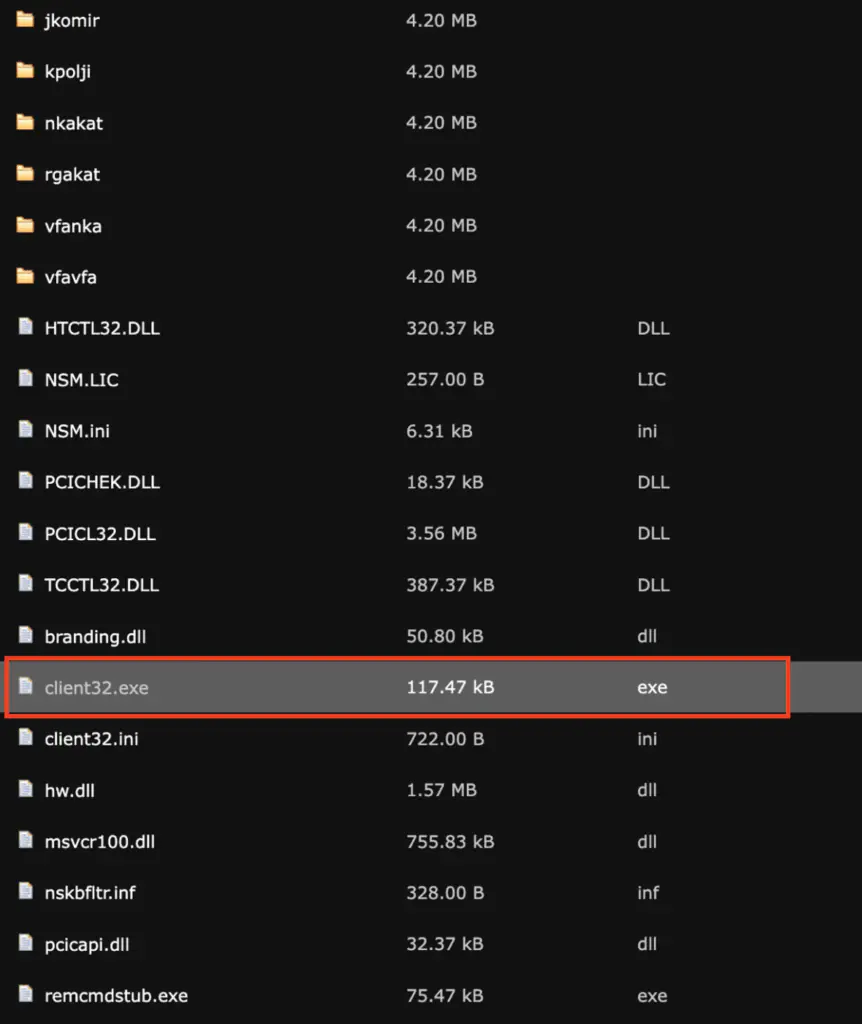

Далее запускается многоступенчатый механизм атаки. Батовый сценарий инициирует PowerShell, который загружает вредоносный ZIP-архив psps.zip с удаленного сервера. Внутри него скрывается client32.exe - троян типа Remote Access Trojan (RAT), предназначенный для полного контроля над системой. Архив извлекается в скрытую директорию %APPDATA%, что затрудняет его обнаружение даже при ручной проверке. Для обеспечения персистентности скрипт добавляет запись в реестр Windows (HKEY_CURRENT_USER\Run), гарантируя автозапуск трояна при каждой загрузке ОС.

Ключевая опасность client32.exe заключается в его способности устанавливать скрытое соединение с командным сервером (C2) по адресу 5.252.178.123 через порт 443, имитируя легитимный HTTPS-трафик. Это позволяет злоумышленникам удаленно выполнять команды, красть конфиденциальные данные или развертывать дополнительные модули, превращая инфицированное устройство в инструмент для кибершпионажа.

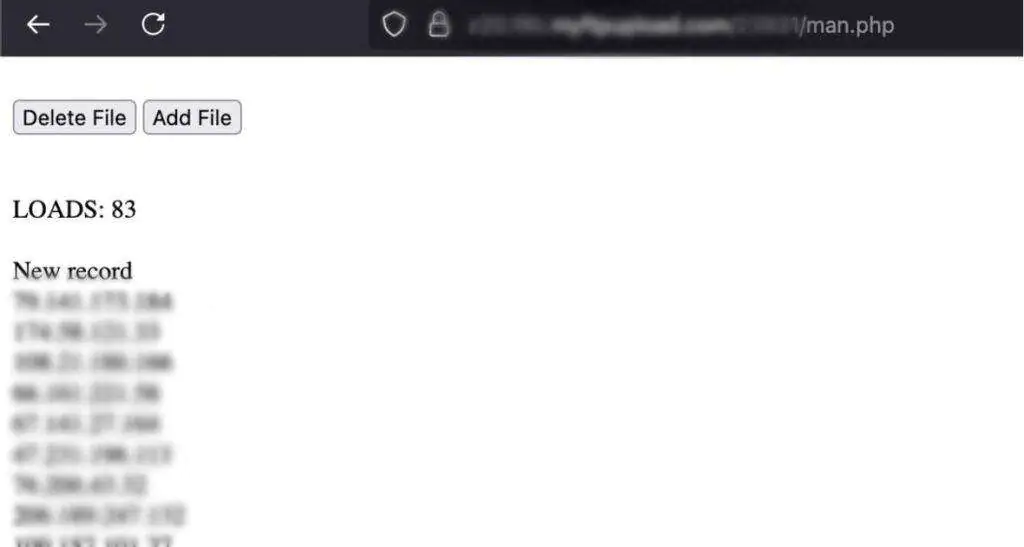

Особую тревогу вызывает компонент man.php - веб-интерфейс для управления атакой. Через эту панель злоумышленники отслеживают журнал IP-адресов, сбрасывают статистику или добавляют новые записи, гибко адаптируя кампанию под цели. Такая динамичность, сочетаемая с IP-блокировками для уклонения от систем обнаружения, делает угрозу крайне живучей. Атака эксплуатирует легитимные инструменты вроде PowerShell, что осложняет работу антивирусов, поскольку их действия сливаются с фоновыми процессами ОС.

Эволюция подобных угроз подчеркивает уязвимость веб-инфраструктур. WordPress, как самая популярная CMS, часто становится мишенью из-за устаревших плагинов или небрежной конфигурации. Владельцам сайтов критически важно внедрять многоуровневую защиту: регулярно обновлять ядро CMS и расширения, использовать Web Application Firewalls (WAF) для блокировки подозрительных запросов и проводить аудиты кода на предмет скрытых бэкдоров. Мониторинг необычной активности в логах сервера - например, подозрительные вызовы PHP-файлов - может помочь выявить заражение на ранней стадии.

Для конечных пользователей рекомендации остаются актуальными, но требуют повышенной дисциплины: избегайте загрузки неожиданных файлов (особенно .bat или .exe), даже если они представлены как "критические обновления". Активируйте режим повышенной безопасности в браузерах, используйте надежные антивирусные решения с функцией поведенческого анализа и своевременно устанавливайте патчи для Windows. Важно помнить: трояны вроде client32.exe часто активируются через социальную инженерию, где пользователь сам запускает вредоносный сценарий, доверяя поддельным уведомлениям.

Данная кампания - не просто технический курьез, а сигнал о новом витке кибервойн. Злоумышленники целенаправленно комбинируют веб и системные уязвимости, создавая "бесшумные" каналы для атак. Их успех зависит от пробелов в безопасности как серверов, так и клиентских устройств, превращая каждое звено в цифровой цепи в потенциальную жертву. В условиях, когда границы между платформами стираются, только комплексный подход к защите - сочетающий технологические меры и осведомленность пользователей - способен противостоять таким гибридным угрозам. Реальность такова: стелс-вирусы становятся новой нормой, и их нейтрализация требует не просто реактивных действий, а проактивных стратегий, охватывающих всю экосистему цифрового взаимодействия.

Итоговый вывод экспертов однозначен: описанная атака демонстрирует, что киберпреступники непрерывно совершенствуют тактики, делая ставку на невидимость и многоэтапность. Это не только техническая проблема, но и вызов для индустрии безопасности, где традиционные методы защиты уже недостаточны. Борьба с подобными угрозами потребует глобального пересмотра парадигм киберзащиты - от машинного обучения для анализа аномалий до международной кооперации в блокировке C2-инфраструктуры. Пока такие механизмы не созданы, бдительность остается главным щитом в цифровой реальности.

Индикаторы компрометации

IPv4 Port Combinations

- 5.252.178.123:443