Группа Google Threat Intelligence (GTIG) совместно с внешними партнерами обнаружила кампанию кибератак, организованную российскими хакерами. Злоумышленники выдавали себя за представителей Госдепартамента США и с апреля по июнь 2025 года нацеливались на известных ученых и критиков российской политики. Их тактика включала долгосрочное установление доверительных отношений с жертвами и использование персонализированных фишинговых сообщений, чтобы заставить цели создать специальные пароли для приложений (Application Specific Passwords, ASP).

Описание

Атаку отслеживают под кодовым названием UNC6293. По данным GTIG, группировка с низкой степенью уверенности связана с APT29 (также известной как Cozy Bear или ICECAP). В ходе кампании злоумышленники рассылали письма, маскируя их под приглашения на встречи, а для большей убедительности указывали в копии поддельные адреса Госдепа. Само письмо не содержало вредоносных вложений, но побуждало жертву ответить и согласиться на переписку.

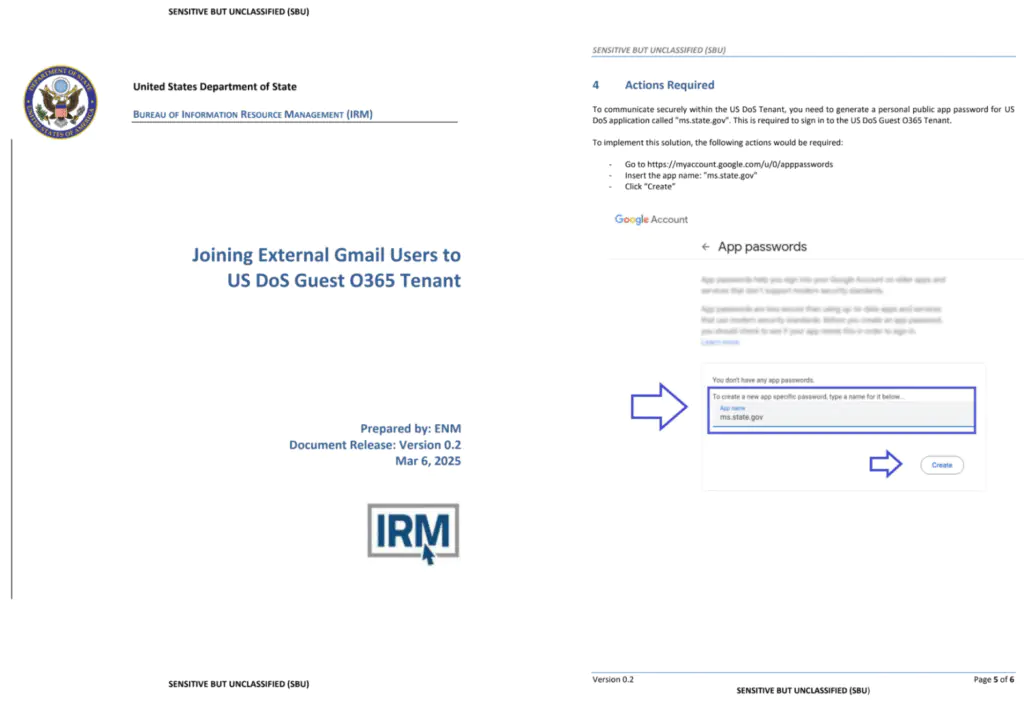

После установления контакта атакующие отправляли жертве безобидный на первый взгляд PDF-документ, оформленный в стиле официальных материалов Госдепартамента. В нем содержались инструкции по доступу к якобы защищенному облачному хранилищу ведомства. Жертву просили зайти в настройки Google-аккаунта, создать ASP (16-значный код для доступа сторонних приложений к почте) и отправить его злоумышленникам. В одной из кампаний предлагалось назвать пароль "ms.state.gov", в другой - использовались темы, связанные с Украиной и Microsoft.

Получив код, хакеры подключались к почте жертвы через почтовые клиенты, получая долгосрочный доступ к переписке. Для входа они использовали резидентские прокси и виртуальные серверы, что затрудняло их отслеживание. В некоторых случаях одна и та же инфраструктура применялась для атак на разные аккаунты, что позволило исследователям связать две отдельные кампании в одну операцию.

Google уже заблокировал доступ к взломанным аккаунтам и рекомендует пользователям внимательно проверять уведомления о создании ASP, которые автоматически отправляются на почту и привязанные устройства. Для дополнительной защиты эксперты советуют активировать программу Advanced Protection Program (APP), которая запрещает создание ASP и обеспечивает усиленную аутентификацию.

Эта атака демонстрирует, как хакеры используют социальную инженерию, чтобы обойти даже продвинутые системы защиты. В отличие от массовых фишинговых рассылок, такие кампании требуют глубокой разведки и персонализации, что делает их особенно опасными для высокопоставленных целей. Исследователи отмечают, что подобные методы ранее описывались в отчетах Citizen Lab, что подтверждает их актуальность для журналистов, правозащитников и политических активистов.

Индикаторы компрометации

IPv4

- 91.190.191.117

SHA256

- 329fda9939930e504f47d30834d769b30ebeaced7d73f3c1aadd0e48320d6b39