В июне 2025 года эксперты AhnLab SEcurity intelligence Center (ASEC) зафиксировали значительные изменения в тактике распространения Infostealer - вредоносных программ, предназначенных для кражи конфиденциальных данных пользователей. Отчет ASEC демонстрирует новые тренды в методах распространения, маскировки и обхода систем безопасности, что требует повышенного внимания со стороны как корпоративных пользователей, так и частных лиц.

Описание

Одним из ключевых методов распространения Infostealer остается использование SEO-отравления, когда злоумышленники искусственно поднимают в поисковой выдаче страницы с вредоносным ПО, замаскированным под взломанные программы (кряки, ключи активации). В июне наметилась тенденция к снижению количества атак с использованием LummaC2, ранее доминировавшего на этом рынке. Однако его место заняли другие семейства вредоносного ПО: Rhadamanthys, ACRStealer, Vidar и StealC. Особенно активным оказался ACRStealer, который претерпел серьезные изменения и теперь применяет новые методы обхода защиты.

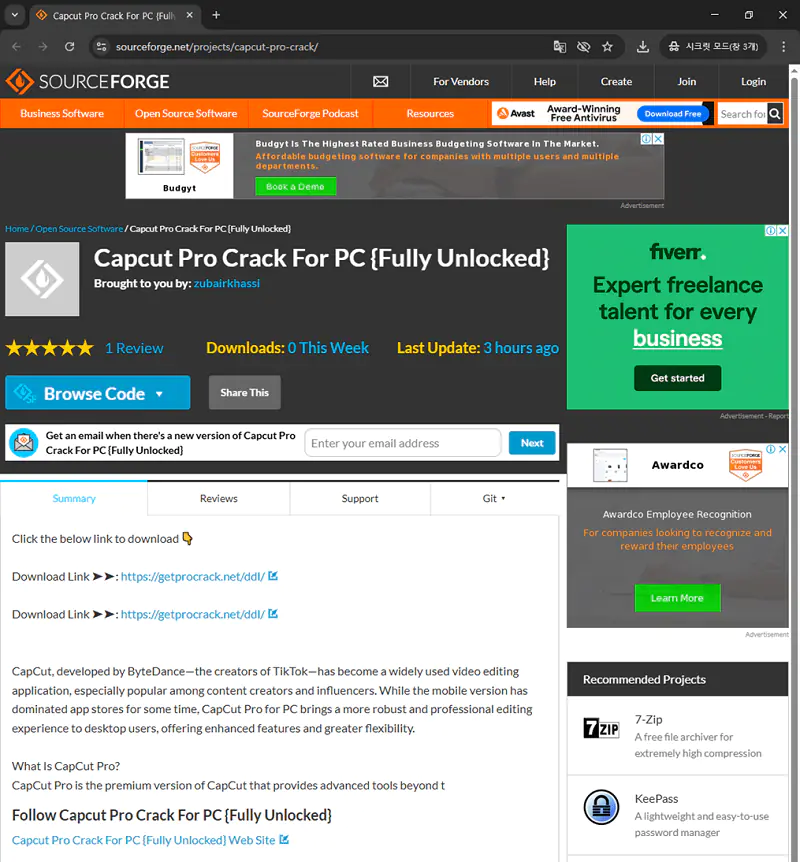

Основным вектором атак стали легальные веб-ресурсы - форумы, Q&A-платформы, доски объявлений и даже официальные страницы компаний. Злоумышленники размещали вредоносные ссылки в комментариях или под видом полезного софта. Например, были зафиксированы случаи, когда зараженные файлы распространялись через сайт SourceForge и домашнюю страницу RNLA. Это усложняет обнаружение угрозы, так как пользователи склонны доверять подобным ресурсам.

В июне ASEC также отметила смену тактики в способе исполнения вредоносного кода. Если раньше основным методом было распространение исполняемых файлов (EXE), то теперь злоумышленники все чаще применяют технику DLL-SideLoading. Она заключается в размещении легитимного EXE-файла и вредоносной DLL в одной папке, что позволяет загрузить вредоносный код при запуске «чистого» приложения. Хотя в июне доля таких атак сократилась до 5,6%, их опасность остается высокой, так как многие антивирусные системы могут классифицировать такие файлы как безопасные.

Одним из самых тревожных трендов стал рост активности нового варианта ACRStealer. Этот Infostealer использует NT-функции для взаимодействия с командным сервером, а также технологию подмены HTTP-хоста, что затрудняет его детектирование. Кроме того, в нем применяются сложные методы противодействия анализу, включая ручное маппинг ntdll и технику Heaven’s Gate. Это делает его одним из самых изощренных троянов в своей категории.

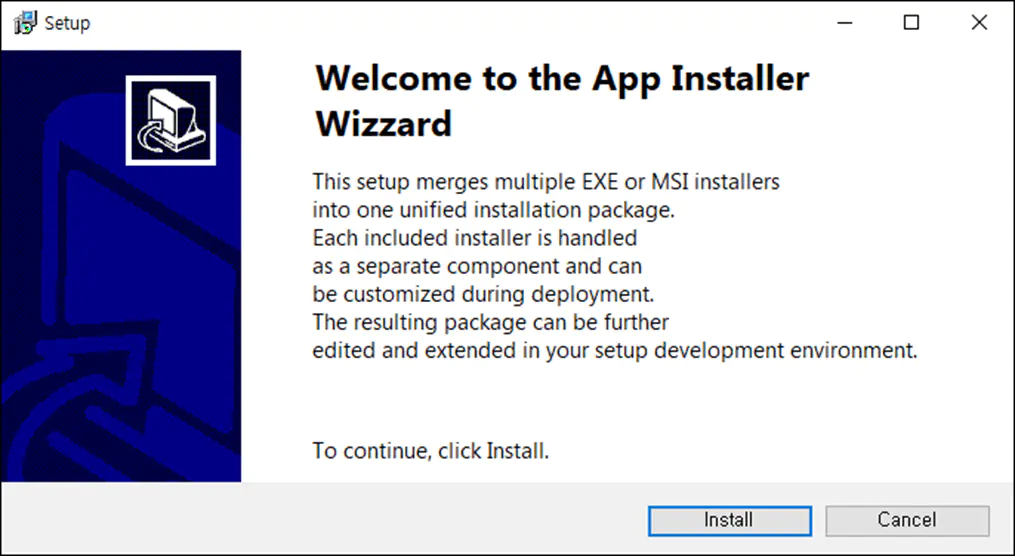

Еще одной нестандартной тактикой стало внедрение вредоносного ПО через фальшивые установщики. При запуске пользователь видит интерфейс, имитирующий процесс инсталляции, но на самом деле программа копирует себя в системные папки и прописывается в автозагрузку. После перезагрузки компьютера вредоносное ПО блокирует браузер, выводя сообщение о необходимости обновления. При нажатии кнопки пользователь перенаправляется на поддельную страницу загрузки, где под видом легального софта может быть предложен вредоносный файл.

Также в июне участились случаи, когда пароли для зашифрованных архивов с вредоносным ПО указывались не в текстовых файлах, а в изображениях. Это усложняет автоматическое обнаружение угрозы системами защиты, так как классические методы поиска паролей в тексте оказываются неэффективными.

Рост сложности и разнообразия атак показывает, что злоумышленники постоянно адаптируются к новым системам защиты. В таких условиях ключевым фактором безопасности остается осведомленность пользователей и оперативное реагирование на новые угрозы.

Индикаторы компрометации

MD5

- 01542f203172d51d65bb37ce2cc2d813

- 0896888ab8c9278da66138d2a0c5e713

- 08a441a738a7a323abb97c576f619a22

- 09825dd40ba8ba3c1ce240e844d650a8

- 0b6eafed70b9b9f2ad5f8ef3047e0f91