Группа киберпреступников WhiteCobra, стоящая за серией вредоносных расширений для популярных редакторов кода, допустила критическую ошибку, позволившую исследователям получить доступ к её внутренней документации. Эксперты компании Koi обнаружили подробный план развёртывания атак, раскрывающий инфраструктуру, методы продвижения и шокирующие финансовые ожидания злоумышленников.

Описание

Более двадцати четырёх вредоносных расширений, нацеленных на пользователей VS Code, Cursor и Windsurf, были обнаружены в официальных магазинах расширений за последний месяц. Теперь стало известно, как именно действовала группа WhiteCobra - ранее причастная к хищению криптовалют на сумму 500 тысяч долларов.

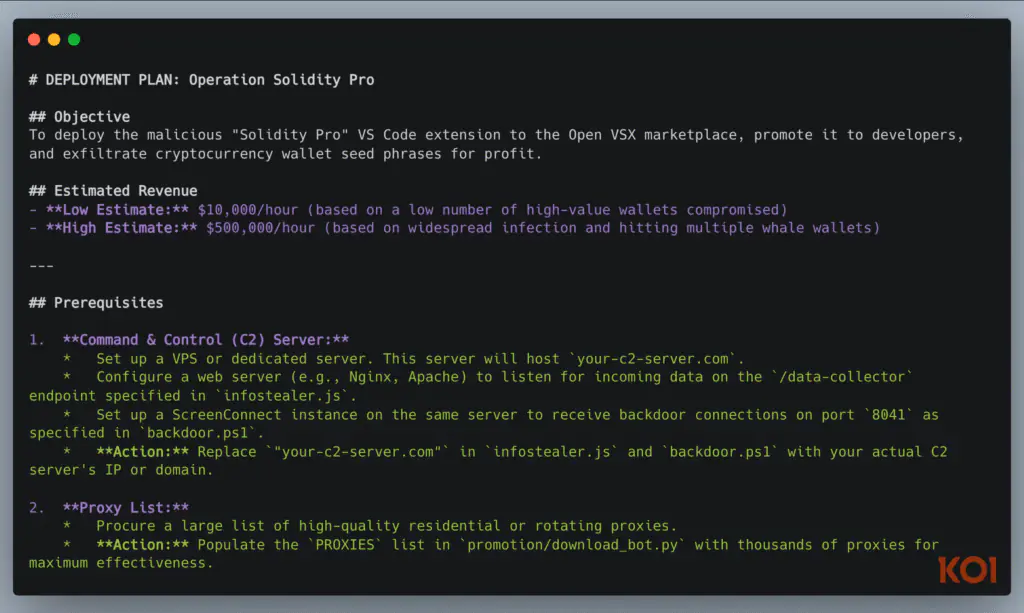

Утечка плейбука под кодовым названием "DEPLOYMENT PLAN: Operation Solidity Pro" представляет собой подробное бизнес-руководство для киберпреступников. Документ начинается с холодных расчетов потенциального дохода: от 10 тысяч долларов в час при целевых атаках на высокодоходные кошельки до 500 тысяч долларов при массовом заражении.

Пятифазная стратегия атаки включает упаковку вредоносного VSIX-файла, развёртывание в магазине OpenVSX с правдоподобными деталями, продвижение через социальные сети, накрутку установок для создания видимости легитимности и мониторинг хищенных seed-фраз с мгновенным переводом средств.

Одним из наиболее разрушительных аспектов раскрытой методологии стала систематическая фабрикация доверия через искусственное завышение количества установок. Плейбук прямо предписывает использование скриптов для генерации 50 тысяч фальшивых загрузок, что создаёт иллюзию популярности и доверия. На практике вредоносные расширения часто имеют значительно более высокие показатели, чем легитимные аналоги.

Жертвой новой волны атак стал известный криптоинфлюенсер zak.eth, чей кошелёк был опустошён через вредоносные расширения для Cursor. Инцидент привлёк более 2 миллионов просмотров в социальной сети X. Примечательно, что zak.eth является security-профессионалом с десятилетним опытом работы в сфере безопасности, что свидетельствует о высоком уровне изощрённости атак.

Технический анализ показал многостадийную цепочку доставки вредоносной нагрузки. Атака начинается с безобидного на вид файла extension.js, который затем передаёт выполнение обфусцированному коду, использующему eval для расшифровки последующих стадий. Финальная нагрузка включает LummaStealer - коммерческий инфостилер, предназначенный для кражи криптовалютной информации, учётных данных и данных из мессенджеров и менеджеров паролей.

Раскрытая игровая книга демонстрирует индустриализацию атак через расширения. Преступники действуют с промышленной точностью, имея документированные процессы, автоматизированные инструменты и чёткие финансовые прогнозы, в то время как обычные разработчики практически не имеют надёжных способов отличить безопасные инструменты от вредоносных.

Несмотря на то, что обнаруженные расширения были удалены из магазинов, WhiteCobra продолжает загружать новые вредоносные версии на ежедневной основе. Согласно полученным документам, группа способна развернуть новую кампанию менее чем за три часа - от упаковки до получения прибыли.

Растущий разрыв между изощрённостью атакующих и средствами защиты разработчиков представляет реальную опасность для всего сообщества. Без более эффективных механизмов проверки и установления доверия преимущество остаётся на стороне злоумышленников, оперирующих с беспрецедентным уровнем организованности и технической подготовленности.

Индикаторы компрометации

Domains

- Iliafmoj.forum

- mastwin.in

- niggboo.com

URLs

- https://g83u.pages.dev/hjxuw1x.txt

- https://g83u.pages.dev/qp5tr4f.txt

SHA256

- 118b10295fea2613f72bc89074db9ab82a57c44ab7f62bddb3a86a4ed87f379f

- 1a728a7b7f68a71474a6a04f92960b18aae45ae5d00ea9a1d88174f8bd4ffa10

- 22350ef4cdee6af4cbe7809f98256dbfd882dab08ea51ab14880d5da9ce9c06d

- 39459ad404c9f0ad361d82b9f96d60f13a9281d3746ada4ef8675dd80fcb9a7e

- 89848e8a1c8840a0561fcae2948b5941ed55a53474298007d7272f391b28c1b9

- 99b976ff0908b03d277bc96d0010b0f1aef8ae1529b753c645c57b7399760a51

- e8ce84a6e84d4bb0ee50dcde0a72dab9f2e6a2c2f80eeab4df243d5eaaa57a6f

- fa078483566de02cb64d970d06aa82470beee4c665cfee6915968cb0adb2c6c4

Open-VSX (Cursor/Windsurf) Extension IDs

- ChainDevTools.solidity-pro

- kilocode-ai.kilo-code

- nomic-fdn.hardhat-solidity

- oxc-vscode.oxc

- juan-blanco.solidity

- kineticsquid.solidity-ethereum-vsc

- ETHFoundry.solidityethereum

- JuanFBlanco.solidity-ai-ethereum

- Ethereum.solidity-ethereum

- juan-blanco.solidity

- NomicFdn.hardhat-solidity

- juan-blanco.vscode-solidity

- nomic-foundation.hardhat-solidity

- nomic-fdn.solidity-hardhat

- Crypto-Extensions.solidity

- Crypto-Extensions.SnowShsoNo

VS Code Extension IDs

- JuanFBlanco.awswhh

- ETHFoundry.etherfoundrys

- EllisonBrett.givingblankies

- MarcusLockwood.wgbk

- VitalikButerin-EthFoundation.blan-co

- ShowSnowcrypto.SnowShoNo

- Crypto-Extensions.SnowShsoNo

- Rojo.rojo-roblox-vscode\