Киберпреступники постоянно совершенствуют свои методы атаки, и появление программы-вымогателя CrazyHunter ярко демонстрирует эту тревожную тенденцию. Эксперты компании Trellix, отслеживающие эту угрозу с момента её появления, отмечают её быстрое развитие и растущую распространённость. Исполняемый файл этого вредоносного ПО представляет собой форк программы-вымогателя Prince, появившейся в середине 2024 года. CrazyHunter вносит заметные усовершенствования, особенно в методы компрометации сетей и уклонения от антивирусного ПО.

Описание

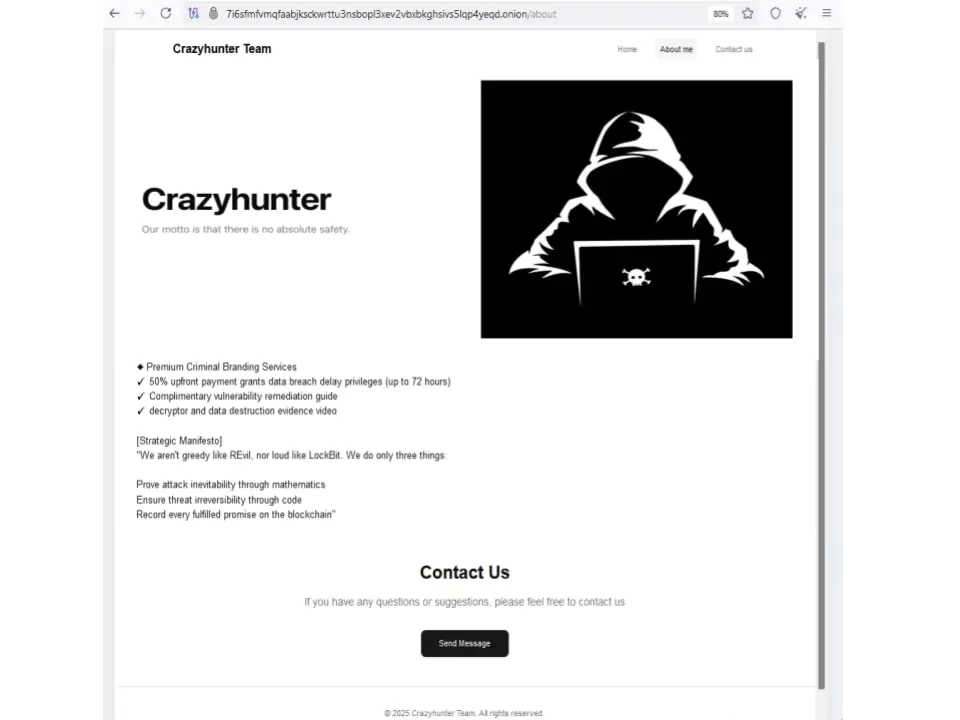

CrazyHunter - это программа-вымогатель, написанная на языке Go, которая использует сложные методы шифрования и доставки, нацеленные на компьютеры под управлением Windows. Злоумышленники поддерживают сайт утечек данных для публикации информации о жертвах. На текущий момент основными целями стали компании на Тайване, причём наиболее часто атакам подвергался сектор здравоохранения. Вероятно, это связано с критической важностью медицинских услуг, большими объёмами конфиденциальных данных пациентов и серьёзными последствиями любого простоя.

Эффективная и безжалостная атака

Методология атаки CrazyHunter демонстрирует глубокое понимание уязвимостей корпоративных сетей. Типичная атака развивается по нескольким этапам. Изначально злоумышленники часто используют слабые пароли к доменным учётным записям для компрометации инфраструктуры Active Directory (AD). После получения первоначального доступа они применяют методы горизонтального перемещения. Ключевым инструментом здесь является SharpGPOAbuse, который позволяет распространять вредоносную нагрузку (payload) через объекты групповой политики (GPO). Это обеспечивает быстрое заражение множества систем в сети.

Для обхода систем безопасности CrazyHunter использует тактику повышения привилегий. Особенно выделяется метод BYOVD (bring-your-own-vulnerable-driver). Атакующие используют уязвимый драйвер от антивирусного решения Zemana (zam64.sys), чтобы получить повышенные права и отключить защитное ПО. Кульминацией становится процесс шифрования файлов по всей сети с последующим требованием выкупа.

Технический разбор: от скрипта до шифрования

Атака начинается с выполнения пакетного скрипта "ru.bat", который координирует развёртывание вымогателя. Почти сразу запускаются компоненты "go.exe" и "go2.exe", которые играют роль "убийц антивирусов". Их задача - нейтрализовать защитное ПО до запуска основной нагрузки. Для этого они используют уязвимый драйвер "zam64.sys", отправляя ему специальные команды (IOCTL коды) для регистрации и последующего принудительного завершения процессов, связанных с антивирусными продуктами. Список целевых процессов жёстко закодирован в самих исполняемых файлах.

Затем запускается основной исполнитель - "go3.exe". Однако у злоумышленников есть несколько запасных вариантов. Файл "bb.exe" представляет собой загрузчик типа Donut, предназначенный для выполнения шелл-кода прямо в памяти, что помогает избежать обнаружения. "CrazyHunter.exe" служит резервным исполняемым файлом на случай, если основной метод не сработает.

Механизм шифрования: скорость и безопасность

Ядро CrazyHunter использует гибридную стратегию шифрования. Для шифрования содержимого файлов применяется симметричный алгоритм ChaCha20. Примечательно, что вымогатель шифрует не файлы целиком, а только каждый первый байт, пропуская два следующих. Такое частичное шифрование в соотношении 1:2, унаследованное от базового конструктора Prince, значительно ускоряет процесс, позволяя быстрее поразить больше данных.

Уникальный ключ и одноразовый номер (nonce) для шифрования ChaCha20 каждого файла затем защищаются с помощью асимметричной схемы ECIES (Elliptic Curve Integrated Encryption Scheme). Это гарантирует, что расшифровать файлы без приватного ключа злоумышленников невозможно. Зашифрованные файлы получают расширение ".hunter". После завершения шифрования программа меняет обои рабочего стола на изображение с требованием выкупа, загружая его с удалённого сервера.

Переговоры и защита

Для связи с жертвами злоумышленники используют электронную почту, Telegram-канал и сайт в сети Tor. В арсенале атакующих также присутствует инструмент "file.exe", который может выполнять две функции: превращать заражённую машину в файловый сервер для эксфильтрации данных или отслеживать и удалять файлы с определёнными расширениями. По мнению аналитиков, этот инструмент, вероятно, используется для контроля над системой жертвы в процессе шантажа.

Для защиты от подобных угроз специалисты по кибербезопасности рекомендуют усилить безопасность Active Directory, внедрив многофакторную аутентификацию и строгий контроль над изменением GPO. Критически важно использовать решения для защиты конечных точек, способные противостоять "убийцам антивирусов" и атакам BYOVD. Кроме того, необходимы надёжная стратегия резервного копирования с неизменяемыми офлайн-копиями, регулярные тесты планов реагирования на инциденты и сегментация сети для ограничения горизонтального перемещения злоумышленников.

Индикаторы компрометации

Onion Domains

- 7i6sfmfvmqfaabjksckwrttu3nsbopl3xev2vbxbkghsivs5lqp4yeqd.onion

Emails

- attack-tw1337@proton.me

Telegram channel

- @Magic13377

SHA256

- 2cc975fdb21f6dd20775aa52c7b3db6866c50761e22338b08ffc7f7748b2acaa

- 512f785d3c2a787b30fa760a153723d02090c0812d01bb519b670ecfc9780d93

- 5316060745271723c9934047155dae95a3920cb6343ca08c93531e1c235861ba

- 754d5c0c494099b72c050e745dde45ee4f6195c1f559a0f3a0fddba353004db6

- 983f5346756d61fec35df3e6e773ff43973eb96aabaa8094dcbfb5ca17821c81

- d1081c77f37d080b4e8ecf6325d79e6666572d8ac96598fe65f9630dda6ec1ec

- f72c03d37db77e8c6959b293ce81d009bf1c85f7d3bdaa4f873d3241833c146b