Исследователи кибербезопасности предупреждают о новой масштабной спам-кампании, в которой злоумышленники используют изощрённую социальную инженерию для тайной установки на компьютеры жертв легитимного программного обеспечения для удалённого мониторинга и управления (RMM). Данная тактика позволяет обходить традиционные средства защиты и создавать устойчивый удалённый доступ к корпоративным системам.

Описание

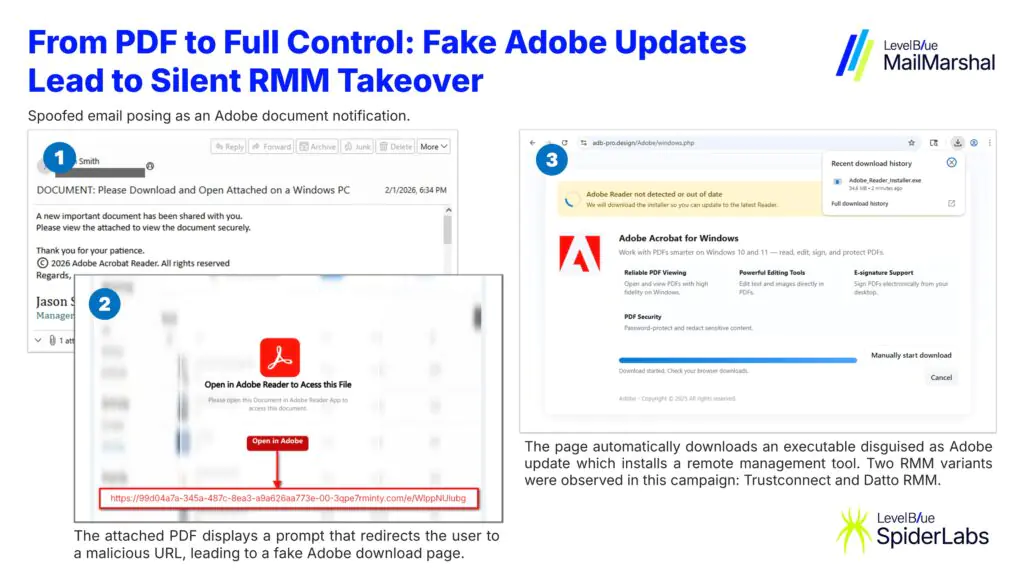

Атака начинается с фишингового письма, содержащего вложение в формате PDF. Сообщения маскируются под срочные уведомления: счета, квитанции об оплате или важные документы для ознакомления. Когда пользователь открывает прикреплённый файл, он видит не текст, а статичное изображение. Оно имитирует размытый документ или системное предупреждение с крупной кнопкой, например, с надписью «Открыть в Adobe Reader для доступа к файлу».

Нажатие на эту кнопку перенаправляет жертву не на сайт Adobe, а на контролируемую злоумышленниками веб-страницу. Этот ресурс является точной копией официального центра загрузки Adobe Acrobat. Страница показывает ложное предупреждение о том, что «Adobe Reader не обнаружен или устарел», и автоматически запускает скачивание исполняемого файла. Ключевая особенность атаки заключается в том, что вместо вредоносной программы жертва загружает и устанавливает подлинный, подписанный цифровой подписью дистрибутив коммерческого RMM-софта.

Как сообщают эксперты из LevelBlue, в текущей кампании наблюдалось внедрение двух конкретных RMM-решений: Trustconnect и Datto RMM. Эти инструменты изначально предназначены для системных администраторов и обеспечивают полный контроль над компьютером, включая удалённое управление рабочим столом, передачу файлов и установку программ. Поскольку такое программное обеспечение является легитимным и широко используется в бизнес-среде, оно часто находится в «белых списках» антивирусов (AV) и систем обнаружения и реагирования на конечных точках (Endpoint Detection and Response, EDR). Следовательно, его установка и работа обычно не вызывают подозрений у автоматических средств защиты.

Данная методика известна как «существование за счёт земли» (Living off the Land). Устанавливая легитимные инструменты, злоумышленники маскируют свою активность под стандартные ИТ-операции. Для аналитиков SOC такие действия могут выглядеть как рядовые задачи администратора. После успешной установки RMM-инструмент создаёт на компьютере «чёрный ход». В результате злоумышленники получают возможность поддерживать постоянство доступа (persistence), подключаясь к системе в любой момент даже после её перезагрузки. Кроме того, они могут использовать высокие привилегии инструмента для перемещения по сети, сбора данных или последующего развёртывания шифровальщика.

Данный инцидент наглядно демонстрирует эволюцию тактик угроз. В частности, злоумышленники активно используют технику, известную в матрице MITRE ATT&CK как «Злоупотребление легитимными средствами удалённого доступа» (T1219). Основная опасность заключается в том, что атака строится на доверии к известному и законному ПО, что значительно усложняет её обнаружение.

Специалисты по безопасности рекомендуют организациям ужесточить политики контроля за установкой любого программного обеспечения, особенно RMM-инструментов. Необходимо вести строгий учёт всех разрешённых административных утилит и отслеживать любые несанкционированные попытки их инсталляции. Пользователям же следует проявлять особую бдительность при получении любых предложений обновить программное обеспечение из вложений электронной почты или PDF-файлов. Любые обновления необходимо загружать исключительно с официальных сайтов вендоров, никогда не переходя по прямым ссылкам из писем. Регулярное обучение сотрудников основам кибергигиены и фишинговым техникам остаётся одной из ключевых мер противодействия подобным угрозам.

Индикаторы компрометации

URLs

- https://99d04a7a-345a-487c-8ea3-a9a626aa773e-00-3qpe7rminty.com/e/WlppNUlubg

- https://adb-pro.design/Adobe/landing.php

SHA256

- 0432f2e433bf42aaff0f078d500dd6f47c2500a8c8560601d8eadd0d9b365861

- ae42e874b598cce517c40f9314bdef94828ba20f15bb7f8026187573f26fff9f

- edde2673becdf84e3b1d823a985c7984fec42cb65c7666e68badce78bd0666c0