Группа Lazarus, также известная как APT-Q-1, активно использует усовершенствованные методы социальной инженерии в своих кампаниях. Недавние атаки демонстрируют применение техники ClickFix, которая маскирует вредоносные действия под легитимные исправления системных неполадок. Целями становятся как пользователи Windows, так и macOS, что подчеркивает кроссплатформенный характер угрозы.

Описание

Lazarus - это продвинутая постоянная угроза (APT), предположительно связанная с Северо-Восточной Азией. Группа получила известность после атаки на Sony Pictures в 2014 году, а её активность прослеживается с 2007 года. Изначально мишенью были государственные структуры с целью кражи конфиденциальных данных, но с 2014 года фокус сместился на финансовый сектор, включая банки и криптовалютные платформы. Для привлечения жертв злоумышленники создают фиктивные профили в соцсетях, предлагая ложные вакансии.

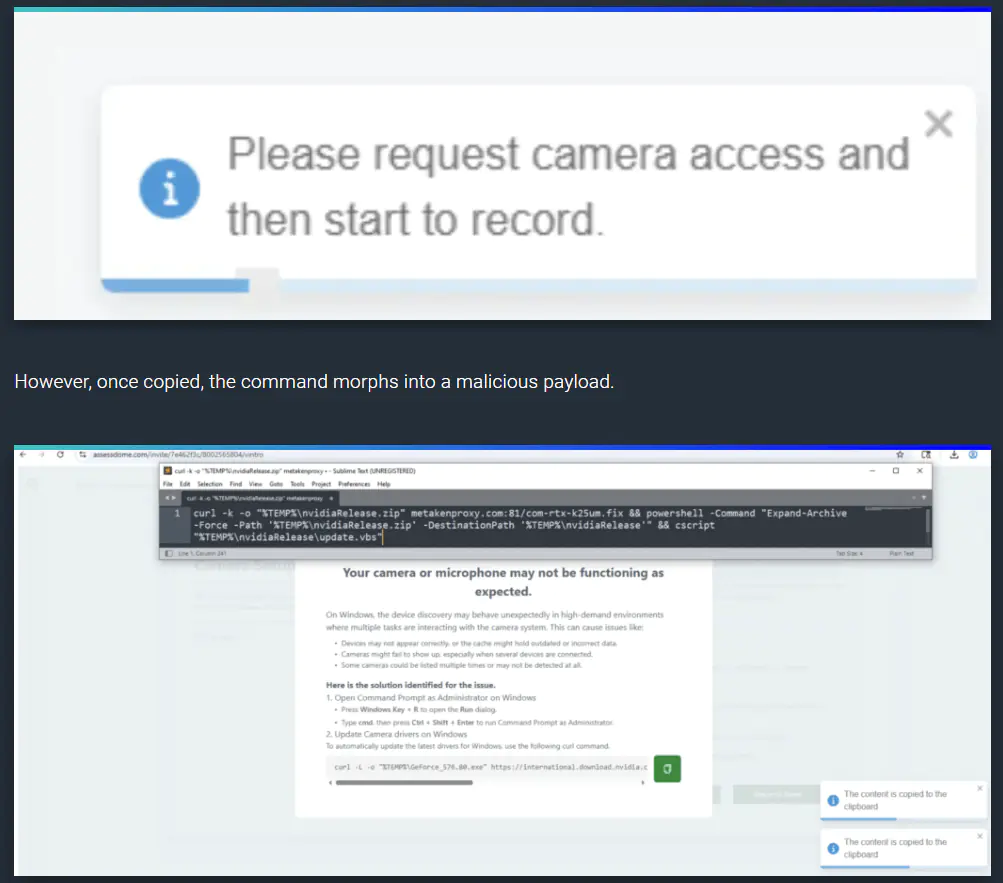

Техника ClickFix основана на манипуляции пользователем через демонстрацию фиктивной неполадки, такой как «неисправность камеры» во время подготовки к онлайн-собеседованию. Жертве предлагается выполнить команды для «исправления», которые на самом деле загружают и запускают вредоносное программное обеспечение. В недавних кампаниях Lazarus использовал поддельные сайты трудоустройства, чтобы заставить жертв загрузить файл ClickFix-1.bat. Этот скрипт скачивает архив nvidiaRelease.zip, содержащий вредоносные компоненты.

Атака начинается с выполнения BAT-файла, который загружает ZIP-архив с сервера driverservices.store. После распаковки запускается скрипт run.vbs, проверяющий версию ОС. Для Windows 11 активируется задверь drvUpdate.exe, способный выполнять команды, читать и записывать файлы. Одновременно скрипт shell.bat проверяет наличие Node.js и при отсутствии устанавливает его. Через npm запускается main.js - это нагрузка в виде BeaverTail, который связывается с C2-сервером 45.159.248.110 и может загружать дополнительные вредоносные модули, такие как Python-троянец InvisibleFerret.

Для обеспечения persistence (устойчивости) в системе злоумышленники добавляют запись в реестр, запускающую файл в пути, характерном для Lazarus. Бекдор drvUpdate.exe поддерживает несколько команд: сбор системной информации, выполнение произвольных команд, запись и чтение файлов, а также отправку тестовых запросов на сервер 103.231.75.101:8888.

Атаки носят кроссплатформенный характер. Для macOS используется схожий сценарий: shell-скрипт с именем arm64-fixer загружает архив, содержащий drivfixer.sh. Тот, в свою очередь, проверяет наличие Node.js, устанавливает его при необходимости и запускает тот же BeaverTail через main.js. Для обеспечения устойчивости создается файл LaunchAgents.

Эксперты подчеркивают, что несмотря на относительную простоту социальной инженерии, метод ClickFix остается эффективным из-за эксплуатации человеческого фактора. Пользователи добровольно выполняют вредоносные инструкции, будучи уверенными в легитимности процесса.

Таким образом, Lazarus продолжает развивать тактики, сочетающие социальную инженерию и технические элементы. Кроссплатформенность и адаптивность группы требуют от пользователей повышенной бдительности и использования современных средств защиты.

Индикаторы компрометации

IPv4 Port Combinations

- 103.231.75.101:8888

Domains

- block-digital.online

- driverservices.store

URLs

- http://45.159.248.110

- http://45.89.53.54

- https://block-digital.online/drivers/cam_driver

- https://driverservices.store/visiodrive/arm64-fixer

- https://driverservices.store/visiodrive/arm64-fixernew

- https://driverservices.store/visiodrive/nvidiaRelease.zip

- https://driverservices.store/visiodrive/nvidiaReleasenew.zip

MD5

- 13400d5c844b7ab9aacc81822b1e7f02

- 15e48aef2e26f2367e5002e6c3148e1f

- 3ef7717c8bcb26396fc50ed92e812d13

- 6175efd148a89ca61b6835c77acc7a8d

- 8c274285c5f8914cdbb090d72d1720d3

- 983a8a6f4d0a8c887536f5787a6b01a2

- a009cd35850929199ef60e71bce86830

- a4e58b91531d199f268c5ea02c7bf456

- b52e105bd040bda6639e958f7d9e3090

- b73fd8f21a2ed093f8caf0cf4b41aa4d

- cbd183f5e5ed7d295d83e29b62b15431

- cdf296d7404bd6193514284f021bfa54

- f9e18687a38e968811b93351e9fca089