Популярный проект искусственного интеллекта Clawdbot, ставший одним из самых быстрорастущих на GitHub, был вынужден сменить название на Moltbot из-за претензий компании Anthropic к использованию имени Claude. Эта процедура, казалось бы, рутинная для мира open source, моментально привлекла внимание злоумышленников. В течение считанных дней после объявления о ребрендинге появились поддельные домены и клонированный репозиторий на GitHub, создающие инфраструктуру для потенциальной атаки на цепочку поставок (supply-chain attack).

Описание

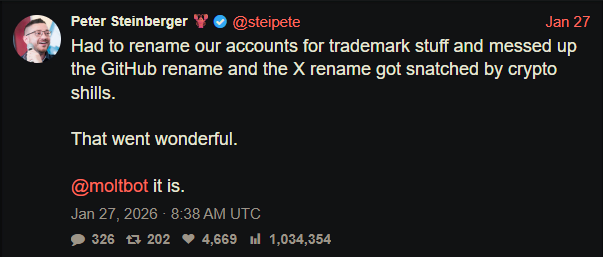

Инцидент начался с технической ошибки. Основатель проекта Питер Штайнбергер в процессе переименования ненадолго освободил названия организаций на GitHub и в социальной сети X, что позволило третьим лицам моментально их зарегистрировать. Как позже отметил разработчик в своём аккаунте, это привело к захвату аккаунтов сторонними лицами. Этот краткий промежуток стал отправной точкой для развёртывания скоординированной кампании по имитации.

В ходе расследования был выявлен набор связанных активов. Среди них домены moltbot[.]you, clawbot[.]ai и clawdbot[.]you, а также репозиторий github[.]com/gstarwd/clawbot, использующий опечатку (typosquat) в названии оригинального проекта. На одном из доменов был размещён профессионально оформленный маркетинговый сайт, практически полностью копирующий дизайн легитимного ресурса Moltbot. Сайт содержал кнопки для скачивания, обучающие материалы и заявлял о наличии более 61 500 звёзд на GitHub, что является прямым заимствованием показателей реального проекта.

Ключевыми признаками обмана стали ложная атрибуция и перенаправление. Метаданные сайта открыто утверждали, что автором является Питер Штайнбергер, ссылаясь на его реальные профили. При этом кнопка «View on GitHub» вела пользователей не на официальный репозиторий moltbot/moltbot, а на клон gstarwd/clawbot. Примечательно, что некоторые ссылки на сайте вели к легальным ресурсам, например, к официальной документации. Подобное смешение легитимных и мошеннических элементов затрудняет быструю проверку и выглядит как преднамеренная тактика.

Статический анализ кода в клонированном репозитории не выявил явных угроз. Аудиторская проверка не обнаружила вредоносных npm-скриптов, обфускации, стейджинга вредоносной полезной нагрузки или признаков криптоджекинга. Код функционально идентичен оригиналу. Именно эта чистота и представляет основную опасность в данной модели угрозы.

Отсутствие вредоносного кода на данном этапе является частью стратегии злоумышленников. Вся инфраструктура создана не для сиюминутной кампании по распространению вредоносного программного обеспечения, а для подготовки к будущей атаке на цепочку поставок. Сценарий может развиваться по классическому для open source сценарию. Пользователь, ищущий проект, находит убедительно выглядящий сайт или репозиторий через поисковик. Убедившись в чистоте кода, он устанавливает программное обеспечение и настраивает его, добавляя API-ключи от таких сервисов, как Anthropic, OpenAI, или токены для мессенджеров. Таким образом, устанавливается доверие к проекту. Позже, в ходе планового обновления через npm или git, в доверенную установку может быть внедрён вредоносный код. Это позволит злоумышленнику похитить учетные данные, токены, историю переписок и даже получить контроль над системой. Вся цепочка основана не на технической уязвимости, а на компрометации доверия.

Данный инцидент повторяет хорошо известный паттерн. Подобные кампании по имитации рассчитаны на длительную перспективу. К тому моменту, когда вредоносное обновление может быть выпущено, программное обеспечение уже может быть широко установлено и находиться в доверии у пользователей. Поэтому базовая проверка источников остаётся критически важной практикой, особенно в периоды переходов, таких как ребрендинг популярных проектов.

Пользователям рекомендуется всегда проверять владельца организации на GitHub, добавлять официальные репозитории в закладки и проявлять повышенную осторожность при установке проектов, недавно сменивших название. Разработчикам и сопровождающим open source проектов следует заранее регистрировать домены, которые могут стать целью для typosquatting, тщательно координировать процессы переименования и мониторить появление клонов и сайтов-имитаций.

Индикаторы компрометации

Domains

- clawbot.ai

- clawdbot.you

- moltbot.you

URLs

- github.com/gstarwd/clawbot