Всего через несколько недель после предупреждения о необычной фишинговой кампании против пользователей Instagram*, злоумышленники адаптировали свою тактику для атак на владельцев аккаунтов Facebook*. Как сообщают эксперты по безопасности, новая схема обмана продолжает использовать коварные "mailto:" ссылки вместо перенаправления на классические фишинговые сайты, что усложняет ее обнаружение для неискушенных пользователей.

Описание

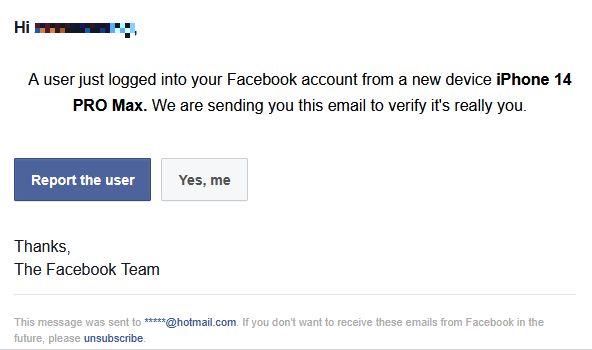

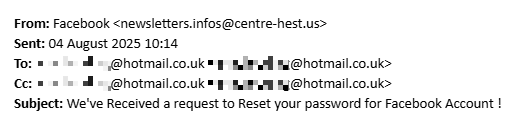

Атака начинается с рассылки тревожных электронных писем. В теме письма значится: "We’ve Received a request to Reset your password for Facebook Account !" (Мы получили запрос на сброс пароля для вашей учетной записи Facebook!). Однако содержание письма противоречит теме: оно утверждает, что в аккаунт пользователя был выполнен вход с нового устройства, указано как "iPhone 14 PRO Max". Сообщение гласит: "Пользователь только что вошел в вашу учетную запись Facebook* с нового устройства iPhone 14 PRO Max. Мы отправляем вам это письмо для подтверждения, что это действительно вы".

Механизм обмана

Вся опасность скрыта в ссылках внутри письма. Кнопки и тексты, такие как "Report the user" (Сообщить о пользователе), "Yes, me" (Да, это я), "unsubscribe" (отписаться), и даже замаскированный адрес электронной почты в нижней части письма, ведут себя одинаково. Вместо того чтобы открывать веб-страницу, щелчок по любой из этих ссылок запускает почтовую программу пользователя по умолчанию. При этом автоматически создается новое письмо с заранее заполненным адресом получателя и темой, соответствующей тексту кликнутой ссылки (например, "Report the user" или "Yes, me"). Отправка этого письма, по сути, является откликом жертвы на уловку мошенников.

Проблема "легитимных" доменов

Анализ электронных писем выявил использование необычных доменных имен верхнего уровня (TLD), таких как "uk.com", "com.de", "eu.com", "com.se" и "us.com". Важно понимать, что эти расширения не являются официальными национальными доменами (ccTLD), такими как ".uk" для Великобритании или ".de" для Германии. Это домены второго уровня, управляемые частными компаниями. Хотя сами эти регистрационные услуги легальны, их открытость и глобальная доступность делают их привлекательными для фишеров.

Злоумышленники используют такие домены, чтобы их письма выглядели более правдоподобными или "привязанными" к конкретной стране по сравнению с общими доменами ".com". Кроме того, подобные домены могут использоваться для тайпсквоттинга - регистрации адресов, похожих на опечатки в названиях легитимных ресурсов, что повышает шансы на успех атаки.

Как защититься от фишинга с mailto-ссылками

Учитывая растущую популярность этой тактики среди мошенников, пользователям Facebook и других сервисов необходимо проявлять повышенную бдительность. Первое и главное правило - всегда тщательно проверять адрес получателя, который автоматически подставляется при клике на любую ссылку в подозрительном письме. Даже если домен в адресе кажется знакомым, стоит помнить: Facebook (Meta)* не будет использовать для официальных уведомлений домены, связанные с производителями обуви, туроператорами или публичные почтовые сервисы вроде Gmail. Ожидаемым отправителем должен быть адрес, явно принадлежащий Facebook* или Meta*.

Крайне важно осознавать, что настоящие компании никогда не попросят вас отправить им по электронной почте учетные данные, пароли или другую конфиденциальную информацию. Любое подобное требование - явный признак мошенничества. Следует насторожиться и при ощущении искусственно созданной срочности в письме. Фишеры часто используют тактику запугивания или ограничения по времени, чтобы заставить жертву действовать необдуманно, поддавшись панике.

Если письмо вызывает хоть малейшие подозрения, лучшей реакцией будет его полное игнорирование. Отправка ответа, даже пустого, сигнализирует злоумышленникам, что адрес активен и его владелец восприимчив к фишингу, что неизбежно приведет к увеличению потока спама и целевых атак на этот ящик. В случае сомнений полезно выполнить поиск в интернете по ключевым фразам из полученного письма. Высока вероятность, что другие пользователи уже столкнулись с аналогичной атакой и поделились информацией на форумах или в соцсетях.

Эволюция фишинговых тактик, как в случае с переходом на mailto-ссылки, подчеркивает необходимость постоянного обучения пользователей основам кибергигиены и критического подхода к любым неожиданным или тревожным сообщениям в их почтовых ящиках.

* Организация Meta, а также её продукт Facebook, на который мы ссылаемся в этой статье, признаны экстремистскими на территории РФ.

Индикаторы компрометации

Emails

- pr******@*******uk.com

- mi******@*******uk.com

- te*******@**********om.de

- se*****@*****eu.com

- th******@*****in.net

- di********@**************om.se

- an**********@*************us.com