Специалисты Malwarebytes обнаружили новую кампанию по распространению вредоносного программного обеспечения, маскирующуюся под установщик популярного архиватора WinRAR. Злоумышленники размещают ссылки на поддельные дистрибутивы на различных китайскоязычных сайтах, рассчитывая на пользователей, которые ищут программное обеспечение на неофициальных ресурсах.

Описание

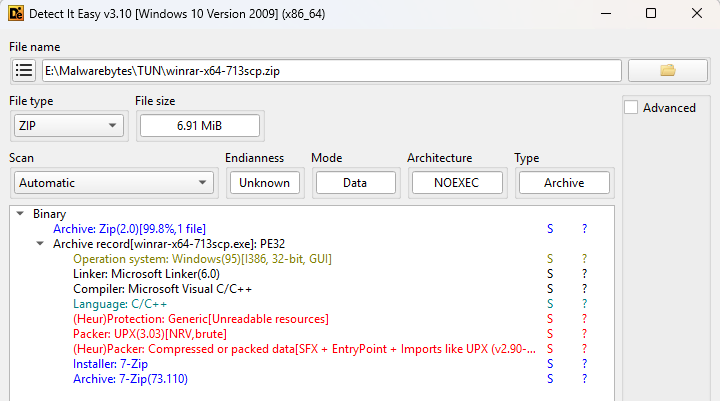

Изначальный файл, названный "winrar-x64-713scp.zip", при детальном анализе оказался сложной многоуровневой конструкцией. Первоначальная проверка утилитой Detect It Easy показала наличие нескольких слоев упаковки, включая 7-Zip, UPX и самораспаковывающийся архив. Распаковка файла привела к исполняемому файлу "winrar-x64-713scp.exe", который, в свою очередь, был запакован с помощью модифицированной версии UPX. Для его распаковки исследователям пришлось использовать принудительный режим из-за намеренно внесенных аномалий в структуру файла.

После распаковки этого слоя был обнаружен самораспаковывающийся архив с командами на немедленный запуск встроенных программ. Анализ строк выявил две ключевые команды: "RunProgram="nowait:\"1winrar-x64-713scp1.exe\" "" и "RunProgram="nowait:\"youhua163". Используя архиватор PeaZip, эксперты извлекли оба вложенных файла. Первый, "1winrar-x64-713scp1.exe", оказался настоящим, легитимным установщиком WinRAR. Вероятно, злоумышленники включили его, чтобы усыпить бдительность жертвы и создать видимость нормальной установки программы.

Второй извлеченный файл, "setup.hta", был защищен паролем и дополнительно обфусцирован. Это заставило аналитиков переключиться на динамический анализ в виртуальной среде. В ходе выполнения файла выяснилось, что "setup.hta" распаковывается непосредственно в оперативную память системы. Дамп памяти позволил обнаружить строку, ссылающуюся на файл "nimasila360.exe". Этот файл хорошо известен экспертам по информационной безопасности и часто ассоциируется с вредоносной программой Winzipper.

Winzipper - это китайскоязычное вредоносное ПО, маскирующееся под безобидный архив. Попадая на компьютер жертвы через ссылки или вложения, оно тихо устанавливает скрытый бэкдор. Этот бэкдор предоставляет злоумышленникам удаленный контроль над системой, позволяя им похищать данные и устанавливать дополнительное вредоносное обеспечение, пока пользователь уверен, что просто инсталлировал легальный софт. В данном случае анализ показал, что одной из первых действий вредоносной программы был доступ к конфиденциальным данным Windows, а именно к информации о профилях пользователей. Это, наряду с другими находками, указывает на то, что вредоносный код проводит первоначальный анализ системы, чтобы подобрать наиболее подходящую для неё нагрузку.

Подобные многоэтапные атаки, часто использующие самораспаковывающиеся или многостадийные компоненты, могут загружать дополнительное вредоносное ПО, обеспечивать устойчивость в системе, осуществлять утечку данных или открывать бэкдоры. Кампания наглядно демонстрирует, как злоумышленники эксплуатируют популярность легитимного программного обеспечения и привычку пользователей искать его на неофициальных сайтах.

Чтобы обезопасить себя от подобных угроз, эксперты рекомендуют придерживаться нескольких простых правил. Во-первых, необходимо загружать программное обеспечение исключительно с официальных и проверенных источников. Следует избегать переходов по ссылкам, обещающим быструю загрузку нужного софта в социальных сетях, электронных письмах или на незнакомых веб-сайтах. Во-вторых, критически важно использовать современное антивирусное решение с функцией защиты в реальном времени, способное блокировать угрозы до их выполнения. Ошибки при поиске программного обеспечения для решения срочной задачи случаются легко, поэтому эти меры предосторожности становятся необходимым барьером между пользователем и постоянно эволюционирующими киберугрозами.

Индикаторы компрометации

Domains

- winrar-tw.com

- winrar-x64.com

- winrar-zip.com