Кибершпионская группировка Paper Werewolf, известная также как GOFFEE, активно развивает свой арсенал, тестируя новые методы доставки вредоносного программного обеспечения. В конце октября 2025 года исследователи обнаружили кампанию, в которой злоумышленники использовали скомпрометированные файлы формата XLL (Excel Add-in) для распространения ранее неизвестного бэкдора под названием EchoGather. Особенностью атаки стало использование искусственно сгенерированных документов-приманок, содержащих заметные грамматические и визуальные ошибки.

Описание

XLL-файлы представляют собой специальные библиотеки (DLL), которые Microsoft Excel загружает как надстройки. Они выполняют произвольный машинный код через экспортируемые функции, такие как "xlAutoOpen". В отличие от макросов, XLL-надстройки не проходят через систему безопасности Excel для скриптов, что дает злоумышленникам больше возможностей. Злоупотребление этим форматом для доставки вредоносных программ, включая такие семейства, как Agent Tesla и Dridex, наблюдается с 2021 года.

Обнаруженные образцы были загружены в VirusTotal из Украины и России. Файлы имели вызывающие названия на русском языке, например, «Плановые цели противника НЕ ЗАПУСКАТЬ.xll». Встроенный в XLL загрузчик активировал вредоносную нагрузку нестандартным способом - во время события "DLL_THREAD_DETACH". Такой подход позволяет отложить выполнение, потенциально обходя поведенческие системы обнаружения и песочницы.

Основная нагрузка, бэкдор EchoGather, после запуска собирает системную информацию, включая IP-адреса, имя компьютера и данные пользователя. Затем он передает эти данные на командный сервер (C2) по протоколу HTTPS, используя бесконечный цикл с паузами. Бэкдор поддерживает выполнение удаленных команд, извлечение файлов и их загрузку на скомпрометированную систему, игнорируя ошибки проверки SSL-сертификатов для работы в различных сетевых условиях.

Анализ инфраструктуры выявил использование доменов "fast-eda[.]my" и "ruzeda[.]com". Через эти же домены распространялись PowerShell-скрипты, которые декодировали и запускали полезную нагрузку вместе с PDF-документами-приманками. Один из таких документов имитировал приглашение на концерт для высокопоставленных офицеров. Однако документ был сгенерирован искусственным интеллектом и содержал грубые ошибки: искаженный государственный герб России, неправильное использование кириллических букв и неестественные для официального стиля фразы.

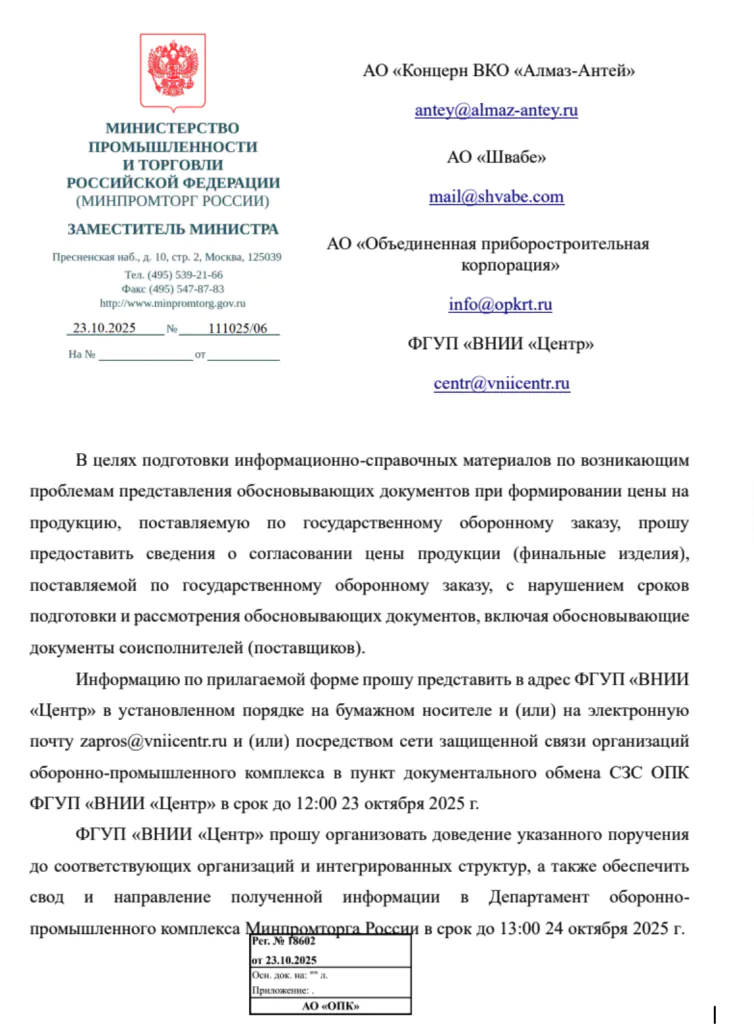

Другой связанный файл, RAR-архив, эксплуатировал уязвимость в WinRAR (CVE-2025-8088), связанную с обходом пути через альтернативные потоки данных NTFS. В архиве находился файл с названием, отсылающим к Министерству промышленности и торговли РФ. Внутри находился пакетный файл, который запускал PowerShell для загрузки скрипта, в свою очередь, извлекавшего еще один документ-приманку и бэкдор EchoGather.

Этот фальшивый документ, стилизованный под официальное письмо заместителя министра, содержал запрос обоснования цен в рамках госзаказа. Он был адресован крупным российским оборонным предприятиям, таким как «Алмаз-Антей» и «Швабе». Шаблон и структура этого документа, включая красную печать и реквизиты, совпадают с образцами, ранее приписываемыми Paper Werewolf в отчетах аналитиков.

На основании общих элементов инфраструктуры, схожих методов построения приманок и эксплуатации одной и той же уязвимости WinRAR исследователи с высокой долей уверенности приписывают данную кампанию группировке Paper Werewolf. Эта группа известна целенаправленными атаками на российские организации с 2022 года. Использование XLL-файлов и нового, хотя и технически простого, бэкдора указывает на эксперименты группы с новыми векторами атак в попытке избежать обнаружения. Тем не менее, многочисленные лингвистические и визуальные ошибки в документах-приманках показывают, что методики группы все еще находятся в стадии развития.

Индикаторы компрометации

URLs

- https://fast-eda.my/dostavka/lavka/kategorii/zakuski/sushi/sety/skidki/regiony/msk/birylievo

- https://ruzede.com/blogs/drafts/publish/schedule/seosso/login/mfa/verify/token/refresh/ips/blocklist/whitelist

SHA256

- 0506a6fcee0d4bf731f1825484582180978995a8f9b84fc59b6e631f720915da

- 0d1dd7a62f3ea0d0fbeea905a48ae8794f49319ee0c34f15a3a871899404bf05

- 23d917781e288a6fa9a1296404682e6cf47f11f2a09b7e4f340501bf92d68514

- 29101c580b33b77b51a6afe389955b151a4d0913716b253672cc0c0a41e5ccc8

- 2abb9e7c155beaa3dcfa38682633dcbea42f07740385cac463e4ca5c6598b438

- 6a00b1ed5afcd63758b9be4bd1c870dbfe880a1a3d4e852bb05c92418d33e6da

- 74fab6adc77307ef9767e710d97c885352763e68518b2109d860bb45e9d0a8eb

- 76e4d344b3ec52d3f1a81de235022ad2b983eb868b001b93e56deee54ae593c5

- b2419afcfc24955b4439100706858d7e7fc9fdf8af0bb03b70e13d8eed52935c

- b6914d702969bc92e8716ece92287c0f52fc129c6fb4796676a738b103a6e039

- c3e04bb4f4d51bb1ae8e67ce72aff1c3abeca84523ea7137379f06eb347e1669

- cdc3355ae57cc371c6c0918c0b5451b9298fc7d7c7035fa4b24d0cd08af4122c

- dc2df351c306a314569b1eeaccf5046ce5a64df487fa51c907cb065e968bba80

- dd5a16d0132eb38f64293b8419bab3a3a80f48dc050129a8752989539a5c97bf