Исследователи ESET обнаружили ранее неизвестную уязвимость нулевого дня в популярном архиваторе WinRAR, которая активно используется в целевых атаках российской группировкой RomCom. Уязвимость, получившая идентификатор CVE-2025-8088, позволяет злоумышленникам скрывать вредоносные файлы в архивах, маскируя их под документы о приёме на работу. Эксперты настоятельно рекомендуют пользователям немедленно обновить WinRAR до версии 7.13, выпущенной 30 июля 2025 года.

Описание

Механизм эксплуатации

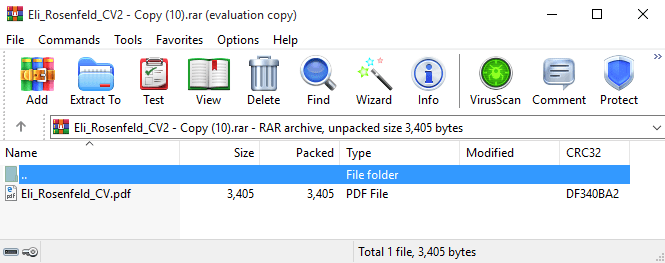

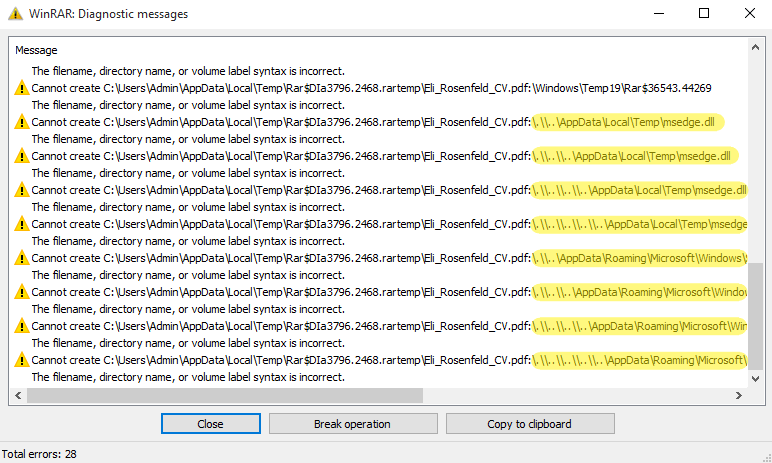

Уязвимость представляет собой проблему обхода путей (path traversal), использующую альтернативные потоки данных (ADS). Злоумышленники создают специально сконструированные RAR-архивы, которые при открытии в уязвимой версии WinRAR извлекают скрытые вредоносные компоненты без ведома пользователя. Внешне архив выглядит безобидным - например, содержащим одно резюме. Однако внутри скрыты исполняемые файлы и LNK-ярлыки, автоматически размещаемые в системных каталогах.

При распаковке WinRAR может отображать ошибки из-за некорректных путей, но подозрительные элементы становятся заметны только при прокрутке списка файлов. Для маскировки атакующие добавили потоки с фиктивными данными и заведомо неверными путями, отвлекая внимание от реальных угроз: вредоносных DLL и LNK-файлов, размещаемых в %TEMP% и автозагрузке Windows.

Цели и методы атаки

С 18 по 21 июля 2025 года зафиксированы фишинговые кампании против компаний финансового, оборонного, логистического и производственного секторов в Европе и Канаде. Злоумышленники рассылали письма с темами вроде "Experienced Web3 Developer - CV Attached" или "Motivated Applicant - Resume Enclosed", прикрепляя вредоносные архивы. Анализ телеметрии ESET показал, что ни одна из целей не была скомпрометирована, благодаря своевременному обнаружению.

В архивах обнаружены три независимые цепочки заражения:

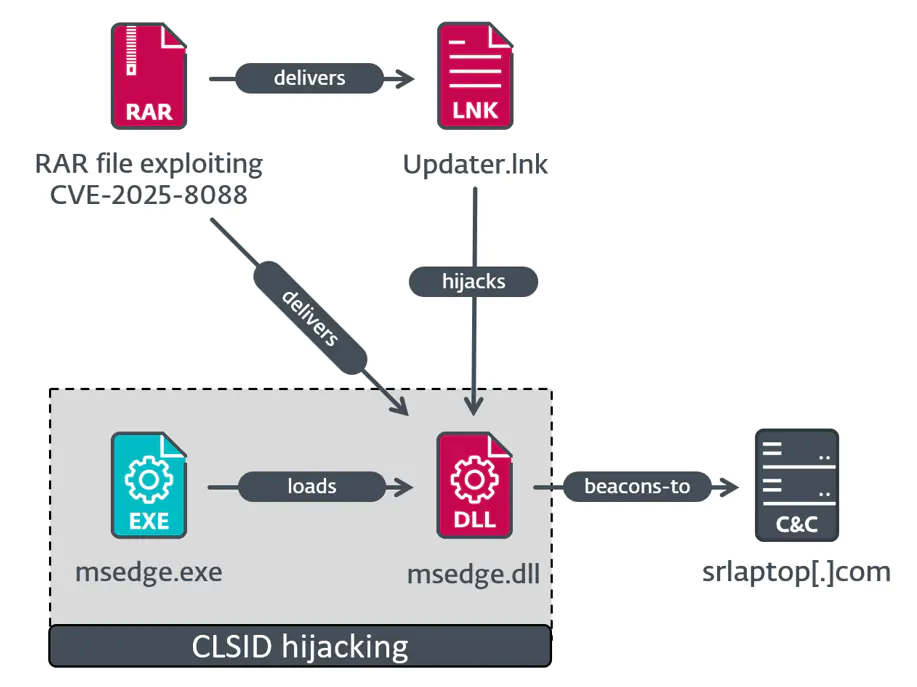

- Mythic Agent: LNK-файл размещает в автозагрузке троян, который активируется через COM-хайджак при запуске Microsoft Edge. Вредонос проверяет доменное имя машины, совпадающее с предварительно разведанными целями, и использует шифрование AES для скрытия shellcode, связывающегося с C2-сервером srlaptop[.]com.

- SnipBot Variant: Ярлык запускает модифицированную версию PuTTY CAC (ApbxHelper.exe), использующую имя файла как ключ дешифровки. Для обхода песочниц применяется проверка количества недавно открытых документов (>69). После этого загружается финальная стадия с campanole[.]com.

- RustyClaw/MeltingClaw: Загрузчик на Rust (Complaint.exe) скачивает дополнительную полезную нагрузку с melamorri[.]com, соответствующую описанию MeltingClaw от Proofpoint. Все образцы подписаны недействительными сертификатами.

Группировка RomCom: история и мотивы

RomCom (также известная как Storm-0978 или Tropical Scorpius) демонстрирует растущую техническую изощрённость. Это уже третий подтверждённый случай использования ею уязвимостей нулевого дня:

- В июне 2023 года эксплуатировалась CVE-2023-36884 в Microsoft Word против европейских оборонных структур.

- В октябре 2024 года применялась связка CVE-2024-9680 и CVE-2024-49039 для атак через Firefox и Tor Browser.

Группировка сочетает кибершпионаж в интересах России с финансовыми мотивами, используя бэкдоры для сбора данных и выполнения команд.

Дополнительные угрозы и реакция

Уязвимость также эксплуатируется вторым неизвестным актором, обнаруженным российской компанией BI.ZONE. Проблема затрагивает не только WinRAR, но и его компоненты: UnRAR.dll, консольные утилиты и портируемый исходный код. Разработчики ПО, использующие эти библиотеки, должны срочно обновить зависимости.

Команда WinRAR оперативно отреагировала на уведомление ESET: патч выпущен через 6 дней после получения отчёта (24 июля), а стабильная версия - через 12 дней. Исследователи отмечают слаженную работу вендора, но подчёркивают, что аналогичная уязвимость (CVE-2025-6218) была исправлена ещё в июне, что указывает на необходимость постоянного мониторинга безопасности архиваторов.

Заключение

Атака подтверждает стратегическую направленность RomCom на разработку и применение эксплойтов нулевого дня. Целевые секторы (оборона, логистика) соответствуют геополитическим интересам российских APT-групп. Пользователям WinRAR следует немедленно установить обновление, а корпоративным ИБ-командам - усилить фильтрацию вложений в письмах с тематикой трудоустройства. ESET выражает благодарность WinRAR за оперативное устранение угрозы и Петеру Кошинару за помощь в анализе.

Индикаторы компрометации

IPv4

- 162.19.175.44

- 185.173.235.134

- 194.36.209.127

- 85.158.108.62

Domains

- campanole.com

- gohazeldale.com

- melamorri.com

- srlaptop.com

MD5

- 23ccd0b0aec8a1a74c8988b674e74173

- 391325100384964325ed4ace788c8bc2

- 47d63f8e33c83947b474a0148ce3278b

- 4c458b976b583cda61aa8fa2827ab2cc

- 578844e3c8b186a4efe3d17b726e3279

- 5b0559948b70a35e7786f3df4ce00cbc

- 62e8092d9e380fde62a10318e61489c4

- 67ee08455579eab12d5567ae4b0f631d

- 80428c44d84b13249b3808a8e32e975b

- 85ada69da80440410e2059c246b8298c

- 9a9e74b14bbd569629c09cd48f0f1874

- ab78bc509d07bd0e37aee391b59fd939

- df9cfd04d8cda6df8f7263af54f9e5b1

- dfa98877f293a851421ef22fe1556336

- fe17ca79b66b0d9ebd4f1e41a1e76ad9

- fe2353d1497eff5a4bea880f3848c6b1

- ffa24cb3547347a9b442d8015bf56f82

SHA1

- 01d32fe88ecdea2b934a00805e138034bf85bf83

- 1aea26a2e2a7711f89d06165e676e11769e2fd68

- 1f25e062e8e9a4f1792c3eac6462694410f0f1ca

- 21918cfd17b378eb4152910f1246d2446f9b5b11

- 371a5b8ba86fbcab80d4e0087d2aa0d8ffddc70b

- 676086860055f6591fed303b4799c725f8466cf4

- 703a25f053e356eb6ece4d16a048344c55dc89fd

- a4aad0e2ac1ee0c8dd25968fa4631805689757b6

- a9d445b77f6f4e90c29e385264d4b1b95947add5

- ab79081d0e26ea278d3d45da247335a545d0512e

- abb54c4751f97a9fc1c9598fed1ec9fb9e6b1db6

- ae687bef963cb30a3788e34cc18046f54c41ffba

- c340625c779911165e3983c77fd60855a2575275

- c94a6bd6ec88385e4e831b208fed2fa6faed6666

- ca6f8966a3b2640f49b19434ba8c21832e77a031

- d43f49e6a586658b5422edc647075ffd405d6741

- f77dba76010a9988c9ceb8e420c96aebc071b889

SHA256

- 0517d413beb3e124e773d7ccc1983b226d6593d1f46a81ba7e79a8b48d6242fa

- 107f3d1fe28b67397d21a6acca5b6b35def1aeb62a67bc10109bd73d567f9806

- 1ae81347b91ea9cef1c420a8f3cb24892b594183b1197428407a4155552355fb

- 2615f54afcff8221ee113cf6b78e10e0d4ed03efd65a67aec0778f19e314afaa

- 2a8fafa01f6d3863c87f20905736ebab28d6a5753ab708760c0b6cf3970828c3

- 49023b86fde4430faf22b9c39e921541e20224c47fa46ff473f880d5ae5bc1f1

- 5852c3880948202b2262d6d4c7a4dc87f23b7426e259e5b9ffb94f3d742cbe09

- 5a266c031b082b9172438a50b6e019d1d90ebb3ddc662d8919baf8bb5a40c36a

- 7479339b2c08a8cdf67889ac4e190c9f400a0402af6e2e26515fe47eada8bfe0

- 796833d9e8291755b721c77f19dcdcb98cebc09aa235e67334978546f98a3049

- 79bffc51f4b39e9e948507f39bc1446be13a83bc6bf0ab96a0cfe373c6c390e6

- 8082956ace8b016ae8ce16e4a777fe347c7f80f8a576a6f935f9d636a30204e7

- b5acea6a618643055c0dfe7b08a19bdbcff97c564cf29e5bf5c92cc2d865dcd0

- b68422d68ae0804541f7e036f07a1b5288480831a00fd28753418c0b666d9c74

- dc0d269792ecc8def58dda13a20d181dd1dc82d0747feae510feb7912437f678

- e0cbe8f18315a2ee781de48565dc8a087a1564557c42c66067f65c267120c894

- ee407bf0af8440402fa06e72af5941451ef0fcba4b36cd7ecec593df99177458