Имя Microsoft стало частью повседневного лексикона за почти полвека существования компании. Оно прочно ассоциируется с технологиями, безопасностью и искусственным интеллектом. Но что происходит, когда слепое доверие к бренду подменяет собственные знания о кибербезопасности? Всегда ли логотип гарантирует защиту?

Описание

Cofense Phishing Defense Center обнаружила новую кампанию, в которой злоумышленники используют имя и брендинг Microsoft для вовлечения пользователей в мошеннические схемы техподдержки. На первый взгляд эта атака напоминает стандартные фишинговые схемы, однако сочетание социальной инженерии, поддельных системных оповещений и обманных интерфейсных наложений делает её значительно более изощрённой.

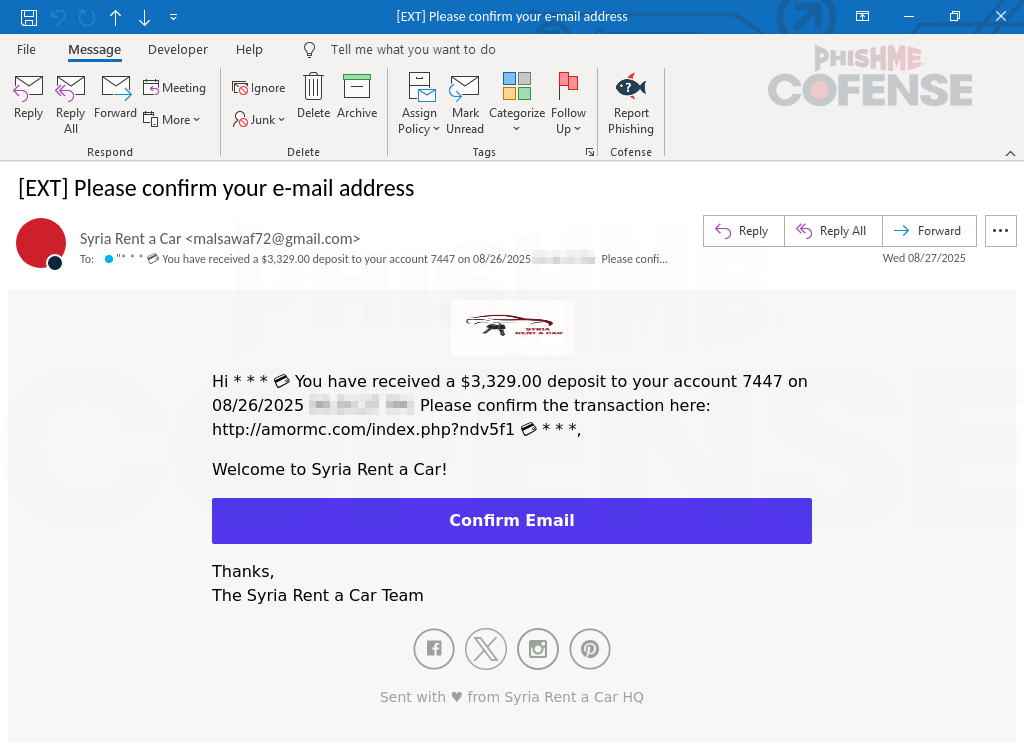

Первоначальное письмо, как показано на иллюстрациях, использует классические мошеннические тактики, эксплуатируя любопытство получателя для финансовой выгоды. Злоумышленники имитируют уведомление о возврате средств от сирийской компании Syria Rent a Car, обещая доступ к деньгам после «подтверждения» email-адреса. Эта тактика, известная как «финансовая приманка», создаёт предлог для взаимодействия с вредоносной ссылкой. Хотя эффективные финансовые приманки редко являются конечной целью, они обычно становятся первым этапом для последующих компрометаций, включая кражу учетных данных или доставку вредоносного ПО.

После перехода по ссылке пользователь попадает на страницу с поддельной капчей, где требуется подтвердить, что он не робот. Этот приём, часто используемый злоумышленниками, преследует две цели: во-первых, он придаёт легитимность, имитируя знакомую процедуру проверки, во-вторых, требует активного взаимодействия с пользователем, затрудняя автоматический анализ. После «подтверждения» пользователь перенаправляется на целевую страницу атаки.

Именно на этом этапе атака выходит за рамки обычных мошеннических методов. Пройдя проверку капчей, жертва сталкивается с множеством всплывающих окон, стилизованных под оповещения безопасности Microsoft. Браузер манипулируется для создания эффекта блокировки, а пользователь теряет возможность управлять курсором мыши, что усиливает ощущение компрометации системы. Это вынужденное лишение контроля создаёт иллюзию ransomware-атаки, заставляя пользователя поверить в захват компьютера и немедленно предпринять действия по «лечению» инфекции. На самом деле блокировка является чисто визуальной и может быть прервана длительным нажатием клавиши ESC.

Используя узнаваемость логотипов Microsoft, терминологию и стиль оповещений безопасности, одновременно лишая жертву контроля, злоумышленники практически принуждают её позвонить на многократно отображённый номер «службы поддержки Microsoft». Это становится элементом социальной инженерии, направленной на дезориентацию и создание искусственного чувства срочности. Когда жертва звонит по указанному номеру, её соединяют с псевдоспециалистом техподдержки, который может запросить учётные данные или убедить установить инструменты удалённого доступа, получая полный контроль над системой.

Данная кампания наглядно демонстрирует, как доверие к бренду может быть превращено в оружие против пользователей. Сочетание знакомых мошеннических тактик вроде финансовых приманок и поддельных капч с продвинутыми методами вроде фальшивых интерфейсов Microsoft и телефонной социальной инженерии показывает эволюцию подходов злоумышленников. Их цель остаётся неизменной - эксплуатация любыми средствами для кражи информации и проникновения в системы. Особенно тревожным является растущая изощрённость визуального воздействия, когда пользователь не только видит знакомые элементы интерфейса, но и физически теряет контроль над управлением, что значительно усиливает психологическое давление.

Эксперты по безопасности напоминают, что ни одна компания, включая Microsoft, не будет использовать всплывающие окна в браузере для экстренных уведомлений о безопасности. Критически важно проверять подлинность любых сообщений через официальные каналы связи и никогда не предоставлять учётные данные или удалённый доступ к устройству непроверенным лицам, даже если они представляются сотрудниками известных технологических компаний.

Индикаторы компрометации

IPv4

- 104.21.112.1

- 104.21.16.1

- 104.21.32.1

- 104.21.48.1

- 104.21.64.1

- 104.21.80.1

- 104.21.96.1

- 107.180.26.155

- 18.160.41.101

- 18.160.41.15

- 184.168.97.153

- 99.198.106.197

URLs

- http://amormc.com/index.php?3xmvgr

- http://amormc.com/index.php?ndv5f1

- https://alphadogprinting.com/index.php?8jl9lz

- https://blutrecheshetrubler.highbourg.my.id/win/index.php

- https://chubagledivepreli.highbourg.my.id/win/index.php?

- https://deprivy.stified.sbs/proc.php

- https://dukublavuprotutuv.highbourg.my.id/win/index.php

- https://my.toruftuiov.com/9397b37a-50c4-48c0-899d-f5e87a24088d

- https://nasubutrachat.highbourg.my.id/win/index.php?

- https://shilebatablurap.highbourg.my.id/win/index.php?