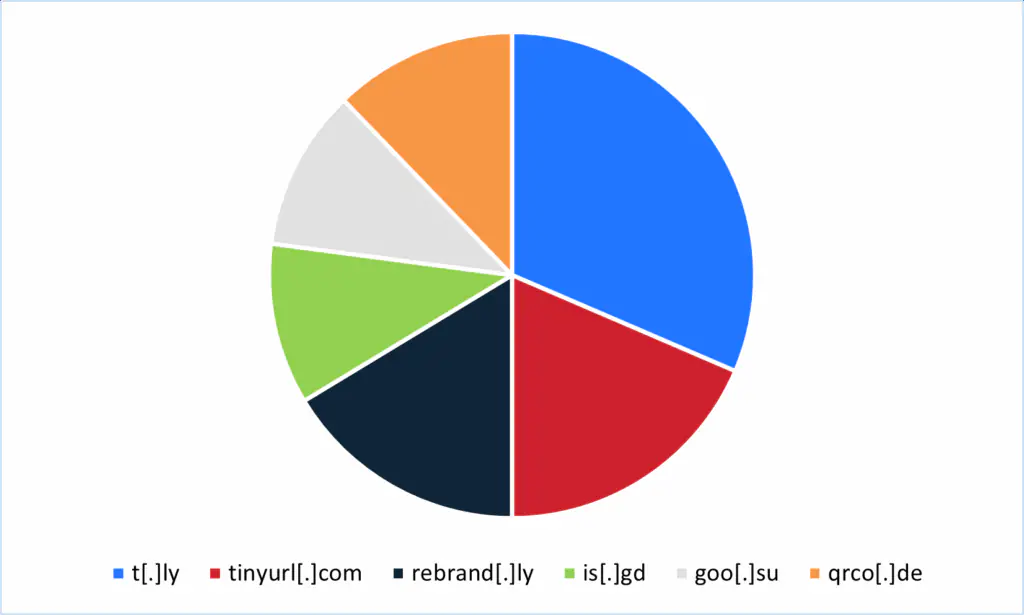

Специалисты по кибербезопасности из Cofense Intelligence выявили шесть популярных сервисов сокращения URL, которые активно используются злоумышленниками для обхода защитных систем электронной почты. С июля 2024 по июнь 2025 года через эти платформы распространялись программы-вымогатели, стилеры и фишинговые кампании. При этом 28% атак с использованием сокращенных ссылок приводили к загрузке вредоносного ПО.

Сервисы сокращения URL изначально создавались для удобства пользователей. Они позволяют превращать длинные адреса в короткие ссылки для удобства публикации в соцсетях, мессенджерах и электронных письмах. Однако киберпреступники адаптировали эти инструменты для своих целей. Во-первых, многие сервисы предоставляют аналитику по кликам, включая данные о браузере, языке и местоположении жертвы. Во-вторых, короткие ссылки из доверенных источников вызывают меньше подозрений у получателей.

Наиболее часто используемым сервисом стал t[.]ly. Он предлагает бесплатную версию и пятидневный пробный период для премиум-функций. Особую опасность представляют отслеживаемые QR-коды и "умные" URL, которые перенаправляют жертв на разные страницы в зависимости от их местоположения и типа устройства. В 85% случаев эта платформа использовалась для фишинга учетных данных, а в оставшихся 15% распространяла информационные стилеры и RAT (Remote Access Trojan - трояны удаленного доступа).

Платформа TinyURL[.]com занимает второе место по популярности среди злоумышленников. Ее ключевые особенности включают установку времени жизни ссылок и детальную аналитику. Это позволяет автоматически удалять следы атаки и собирать информацию о потенциальных жертвах. Хотя 83% кампаний через этот сервис были направлены на кражу учетных данных, оставшиеся 17% распространяли различные семейства вредоносного ПО, включая Mispadu, Remcos RAT и Lumma Stealer.

Rebrand[.]ly примечателен своей репутацией легитимного сервиса, работающего с 2015 года. Злоумышленники используют его расширенные функции: настройку срока действия ссылок, генерацию QR-кодов, парольную защиту и маршрутизацию трафика. Последняя функция особенно опасна, поскольку позволяет перенаправлять аналитические инструменты на легитимные сайты, скрывая конечную вредоносную нагрузку (payload). Всего 10% атак через этот сервис были связаны с доставкой вредоносного ПО, в основном стилеров Byakugan и троянов ConnectWise.

Сервис is[.]gd отличается минималистичным подходом и не требует регистрации даже для использования API. Это позволяет злоумышленникам массово создавать сокращенные ссылки без идентификации. В отличие от предыдущих платформ, is[.]gd преимущественно используется для доставки вредоносного ПО - 49% кампаний распространяли Pure Logs Stealer и Lone None Stealer. Часто этот сервис комбинируется с другими сокращенными ссылками для обхода систем безопасности.

Наиболее опасным признан сервис goo[.]su, через который в 89% случаев доставлялось вредоносное ПО. Он предлагает генерацию QR-кодов, парольную защиту и аналитику по кликам. Комбинация этих функций делает ссылки особенно устойчивыми к автоматическому анализу. Например, парольная защита не позволяет исследователям безопасности получить доступ к вредоносной странице без оригинального фишингового письма.

Платформа qrco[.]de изначально создавалась для работы с QR-кодами, но злоумышленники используют ее преимущественно как обычный сервис сокращения ссылок. Интересно, что только 20% кампаний через этот сервис фактически содержали QR-коды. В 96% случаев qrco[.]de использовался для фишинга учетных данных, и лишь в немногих случаях через него распространялись трояны ConnectWise RAT и jRAT.

Эксперты отмечают, что проблема усугубляется доступностью бесплатных версий и пробных периодов. Злоумышленники могут бесконечно создавать новые аккаунты для обхода блокировок. Кроме того, большинство сервисов реагируют на вредоносные ссылки только после ручного сообщения о нарушении, что дает преступникам достаточно времени для проведения атак.

Для защиты специалисты рекомендуют комбинацию технических мер и обучения сотрудников. Следует внедрять системы, анализирующие цепочку перенаправлений, а не только первоначальную ссылку. Полезно использовать встроенные возможности сервисов для проверки назначения ссылок - например, добавление "+" к ссылкам t[.]ly или "-" к is[.]gd показывает аналитику и конечный адрес. Одновременно необходимо обучать сотрудников правилам кибергигиены и осторожности при переходе по сокращенным ссылкам и сканировании QR-кодов из непроверенных источников.