Эксперты по кибербезопасности из Cofense Phishing Defense Center (PDC) обнаружили новую кампанию вымогательского ПО под названием LeeMe, использующую изощренную тактику маскировки под легитимный бизнес-инструмент от SAP. Атака выделяется профессиональным оформлением, многофункциональностью вредоноса и сочетанием необычных характеристик, что свидетельствует о растущей изощренности киберпреступников.

Описание

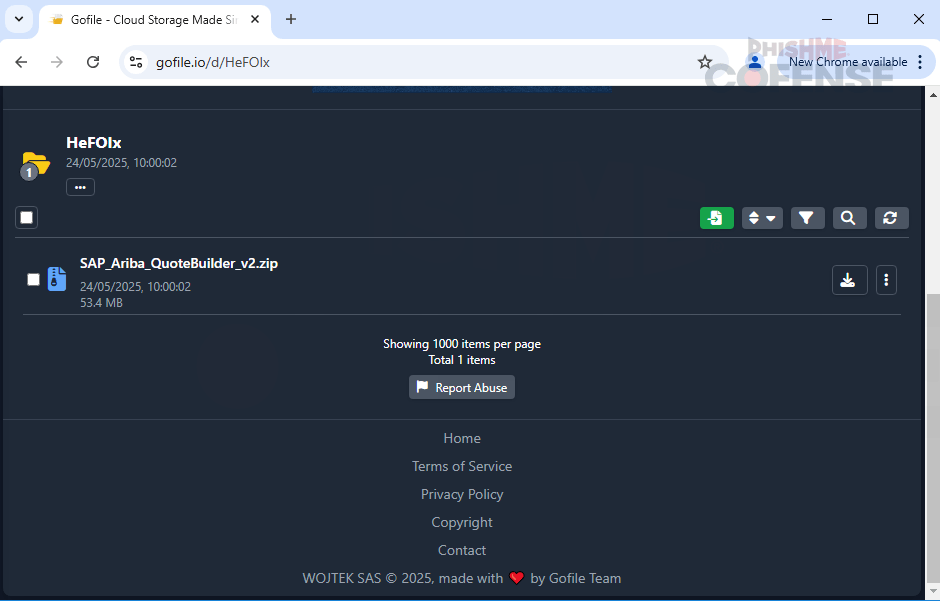

Злоумышленники проводят целевой фишинг, рассылая письма с темой о "новом инструменте SAP Ariba". В тексте, пример которого представлен экспертами, активно используются маркетинговые термины вроде "искусственный интеллект" для придания правдоподобности. Письмо содержит вежливое, доверительное обращение и ссылку на якобы необходимый архив с инструментом. Эта ссылка ведет на страницу файлообменника GoFile, где предлагается скачать файл "SAP_Ariba_QuoteBuilder_v2.zip", защищенный паролем из письма. Такой метод упаковки часто обходит автоматические системы песочниц (sandbox) антивирусов.

После извлечения архива жертва обнаруживает текстовый файл с инструкциями и исполняемый файл. Инструкции детально описывают запуск программы и настоятельно рекомендуют отключить защиту Windows Defender в случае возникновения ошибок, мотивируя это "передовыми технологиями" продукта. Данный шаг выполняет двойную функцию: повышает доверие пользователя и лишает систему базовой защиты.

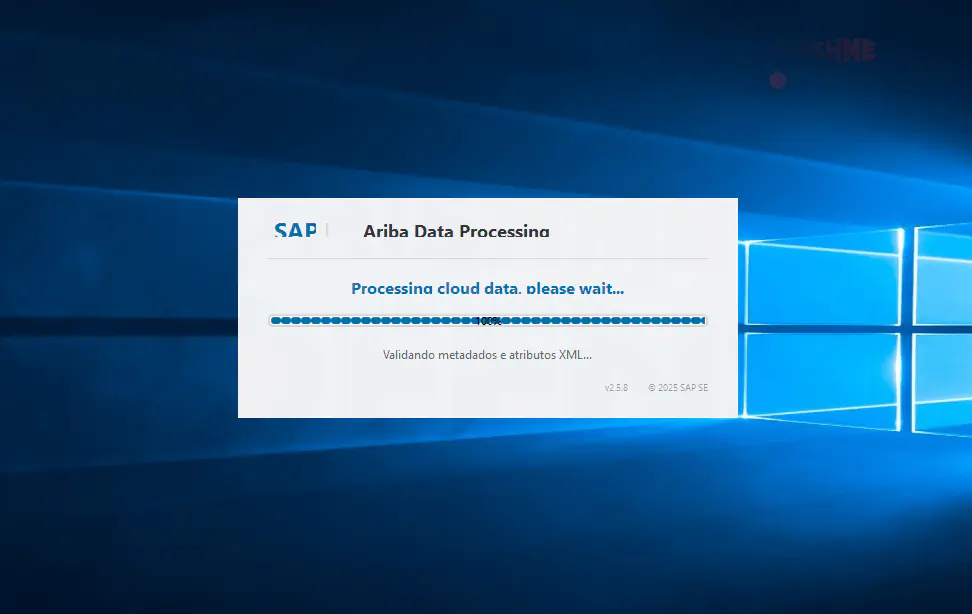

При запуске исполняемого файла демонстрируется профессионально выполненный установочный интерфейс с брендингом SAP Ariba. Пока жертва наблюдает за "установкой", в фоновом режиме активируется вредоносный скрипт "lock_screen.py", который шифрует файлы и выводит на экран сообщение с требованием выкупа на португальском языке.

Требование выкупа составляет 0,46900 BTC (примерно 105 000 долларов США по текущему курсу), что значительно меньше сумм, характерных для атак на крупные корпорации. Это, наряду с широким спектром целевых расширений файлов, указывает на массовый, а не точечный характер кампании. Программа-вымогатель LeeMe использует алгоритм шифрования AES-256 для блокировки критически важных для бизнеса типов файлов: документов (".doc", ".docx", ".xls", ".xlsx"), презентаций, PDF, изображений, баз данных (".sql", ".mdb", ".accdb"), архивов и почтовых файлов (".pst", ".ost"). При этом системные файлы Windows не затрагиваются, чтобы сохранить работоспособность системы для оплаты выкупа. Эксперты продемонстрировали визуальное сравнение оригинального и зашифрованного документа, подчеркнув полную потерю доступа к данным.

Отличительной чертой LeeMe является его многофункциональность помимо шифрования. Вредонос содержит встроенный кейлоггер, использующий библиотеку "pynput". Он активируется при вводе пользователем определенных триггерных слов, таких как "пароль" или "банковский счет". Дополнительно, программа сканирует диски на наличие файлов, содержащих ключевые слова, связанные с конфиденциальной информацией: "credit card", "bank account", "password". Найденные файлы упаковываются в архив и отправляются злоумышленникам через Telegram или загружаются обратно на GoFile. Это создает риск утечки данных даже после возможной оплаты выкупа.

Анализ кода выявил и другие опасные возможности LeeMe Ransomware: создание автозагрузочных записей и запланированных задач для обеспечения устойчивости в системе, блокировку Диспетчера задач Windows, попытки обхода защитных механизмов Windows Defender, создание копий себя со случайными именами в системных папках, развертывание SSH и WINRM-серверов для удаленного доступа, а также предотвращение удаления своих файлов и завершения своих процессов. Просмотр истории кошелька Bitcoin, указанного в вымогательском сообщении, позволяет отследить количество транзакций и примерный объем полученных средств.

Эксперты Cofense отмечают несколько необычных аспектов этой кампании. Во-первых, LeeMe не демонстрирует явных связей с известными группами вымогателей. Во-вторых, в коде скриптов обнаружены комментарии на итальянском языке, тогда как само вымогательское сообщение составлено на португальском. В-третьих, вместо присвоения зашифрованным файлам одного постоянного расширения, LeeMe генерирует его случайным образом для каждого файла. Это может усложнить процедуру расшифровки даже при наличии дешифратора.

Индикаторы компрометации

IPv4

- 149.154.167.220

URLs

- https://api.telegram.org/bot7912337443:AAFV0_EwrtipOPA3OeLhBo30A1J7EdqStzs/sendMessage

- https://gofile.io/d/HeFOIx

MD5

- 5661bf7b82b2e14941756ac46f18cda0

- 6462459e38c4e99a205e8826c48aee03

- 701bdfcb866443744108bbfa085b9e38

- 83c089d214612984076dbb17a99c6da7

- a77139ae6eaea697135c38627fcb8d16

- ae92a4f5727b182154319110b4dd8f19

- c10c4b3d550d05daceefa7d61f5d34fb

- c53a53d0a922db2d7a7343a0db8a584e

SHA256

- 2fbc97966627b369a2257bff303d724a68cd9149f6cecf40482cb2204cff297e

- 3fc4abfbda37af8313286b97adf1ae714c91de7528a37a17cc4e6bd35e434c3b

- 73b4143d5f21833206018bdea6e75f774b1e8fbd6f918be8854ec76a60626b00

- be1f87f016ebe447ac8bef1ae58d3b11a7d17eec40b49b83e3772abcbf9ea3b1

- cfb60c99be2856082b31174d96a327cc40743e0030290dfe81c03537de278085

- e04bc3ce9f4dc5f105ca7729239127a2380a7e04297b571d7f71c8acbd75d0b8

- f64cc1340872f843ee51874ad01b648c336ba937db39fb7b3ad80818cf65293f

- fe4aab878ab89f0248e638aa3b8cb08a4cae41706f1d2e6657f975ee29e31347