Аналитики выявили новую вредоносную кампанию, использующую усовершенствованный загрузчик Cobalt Strike для атак на китайскоязычных пользователей. Образец угрозы, обозначенный как SLOW#TEMPEST, был загружен в VirusTotal 18 июля 2025 года из Гонконга и демонстрирует сложные техники уклонения от обнаружения.

Описание

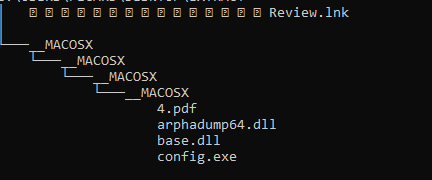

Зловредная активность начинается с ISO-образа (SHA-256: 6573136f9b804ddc637f6be3a4536ed0013da7a5592b2f3a3cd37c0c71926365), который при монтировании отображает ярлык с названием "郑州商品交易所基础设施运维问题Review.lnk" ("Обзор проблем эксплуатации инфраструктуры Чжэнчжоуской товарной биржи"). Чжэнчжоуская биржа является крупной китайской фьючерсной площадкой, что указывает на целенаправленный характер атаки. Ярлык ведет к сложной цепочке исполнения: он запускает легитимный подписанный исполняемый файл config.exe (оригинальное имя arphaCrashReport от Alibaba), расположенный во вложенных скрытых папках __MACOSX.

Технический анализ показал, что config.exe служит для подгрузки вредоносной библиотеки arphadump64.dll. Этот загрузчик содержит значительный объем мусорного кода, включая многочисленные строковые операции с такими параметрами, как "examp564654654654646465465465456465165165465465le4", что затрудняет анализ. Среди этого кода обнаружены антиотладочные механизмы, включая проверку объема оперативной памяти через GlobalMemoryStatusEx. Загрузчик выполняет свои функции только при наличии 6 ГБ ОЗУ или более, что может быть попыткой избежать песочниц.

Основная задача arphadump64.dll - расшифровка и выполнение полезной нагрузки из файла base.dll. Полезная нагрузка зашифрована трехбайтовым XOR-ключом "jdk" (0x6A646B). После расшифровки она размещается в памяти с правами PAGE_EXECUTE_READWRITE и исполняется в новом потоке. Параллельно запускается файл-приманка 4.pdf с сообщением "文档信息损坏" ("Информация документа повреждена").

Расшифрованная нагрузка идентифицирована как Cobalt Strike Beacon с кастомным заголовком MZARUH. Конфигурация Beacon показывает его ориентацию на скрытность: он использует домен m.123huodong.com.cloud.cdntip.com.s2-web.dogedns[.]com на 80-м порту, маскируя трафик под запросы к китайскому видеосервису Bilibili. HTTP-запросы имитируют обращения к API Bilibili с такими путями, как /x/space/user/setting/list и /x/internal/gaia-gateway/ExClimbWuzhi. Особый интерес представляет водяной знак "666666666", что может указывать на использование взломанной версии Cobalt Strike.

После запуска вредоносного потока загрузчик модифицирует точку входа config.exe, внедряя бесконечный цикл через последовательность инструкций jmp. Эта техника блокирует нормальное выполнение легитимного приложения, обеспечивая постоянную работу Cobalt Strike. Исходное имя библиотеки, ldrunlock.dll, вероятно, отсылает к механизму блокировки. Сборка компонента датирована 16 июля 2025 года - за два дня до загрузки в VirusTotal.

Метаданные LNK-файла содержат следы повторного использования: временные метки указывают на август-ноябрь 2024 года, а пути включают подпапку evil и пользователя rehea с компьютера desktop-rl06167. Обнаружены упоминания DingTalkSnippingTool.exe - легитимного инструмента китайской платформы DingTalk, что совпадает с тактиками, описанными Palo Alto Unit42 в июле 2025 года.

Кампания демонстрирует значительное сходство с активностью SLOW#TEMPEST, задокументированной Securonix в августе 2024 года: целевая аудитория (китайскоязычные пользователи), структура каталогов (вложенные __MACOSX), использование подпапки evil, механизм подгрузки Cobalt Strike через LNK-файлы и идентичный водяной знак "666666666". Также совпадает проверка 6 ГБ ОЗУ, описанная в отчете Unit42.

Эксперты рекомендуют организациям усилить мониторинг ISO-образов и LNK-файлов, особенно поступающих под видом финансовой документации. Ключевые индикаторы компрометации включают домен dogedns[.]com, водяной знак 666666666 и нехарактерные вызовы GlobalMemoryStatusEx. Несмотря на техническую сложность, базовые меры - блокировка подозрительных доменов и анализ поведения приложений - могут предотвратить инциденты.

Индикаторы компрометации

Domains

- m.123huodong.com.cloud.cdntip.com.s2-web.dogedns.com

SHA256

- 1cb0560f614cc850422171ffe6b0b9f6b9ceaec4fe3516bc8493f253076470ab

- 50fbe429848e16f08a6dbf6ce6d5bbff44db1e009f560e8b8c4cde6cff0a768b

- 5efbd54a3a51d96fbc8e65815df2f0d95af21a34b99b8dc9a38590fb6d2094f8

- 6573136f9b804ddc637f6be3a4536ed0013da7a5592b2f3a3cd37c0c71926365

- a41c06ad948f3a21496e4d1f6b622ca84a365dd2087b710ed3e7f057e7a2a3f8

- c28bd1a57e80861fce2597b1f5155a687bef434b0001632c8a53243718f5f287