Исследователи FortiGuard Labs компании Fortinet выявили новую эволюцию опасного вредоносного ПО DarkCloud, действующую с начала июля. Обновленная версия использует файловые техники PowerShell и VB6-полезную нагрузку для кражи конфиденциальных данных, демонстрируя повышенную изощренность киберпреступников в обходе систем безопасности.

Описание

Техника распространения

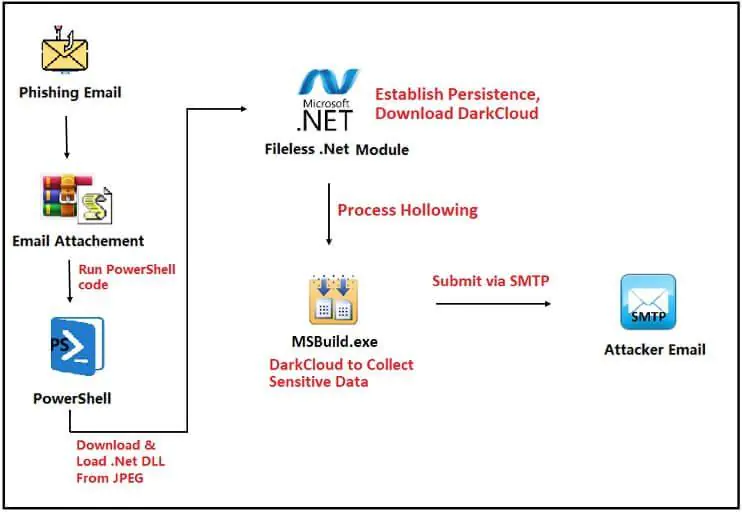

Атака начинается с фишингового письма без текста тела, содержащего RAR-архив с названием "Quote #S_260627.RAR". При открытии архива жертва обнаруживает JavaScript-файл, который при запуске автоматически активирует системный процесс WScript.exe. Код скрипта, представленный на исследовательских скриншотах в запутанном виде, динамически декодирует команду PowerShell. Эта команда, скрытая через Base64-кодирование, загружает с удаленного сервера файл JPEG, маскирующий .NET DLL модуль.

Механизмы устойчивости и внедрения

Загруженный .NET модуль, ошибочно идентифицируемый как "Microsoft.Win32.TaskScheduler", выполняет три ключевые действия. Во-первых, он копирует исходный JS-файл в папку PublicDownloads под новым именем и добавляет его в автозагрузку реестра Windows (раздел HKCUSOFTWAREMicrosoftWindowsCurrentVersionRun), обеспечивая постоянное присутствие на системе. Во-вторых, модуль декодирует строку из параметров метода VAI(), преобразуя ее в URL для загрузки основной полезной нагрузки - перевернутого HEX-кода, который конвертируется в исполняемый файл непосредственно в памяти.

Для запуска вредоноса используется техника process hollowing. Модуль создает приостановленный процесс MSBuild.exe из каталога .NET Framework, после чего внедряет в него декодированную полезную нагрузку DarkCloud. Последовательность вызовов Windows API (включая CreateProcess, NtUnmapViewOfSection, WriteProcessMemory и ResumeThread) позволяет заменить легитимный код MSBuild.exe вредоносным, оставаясь незамеченным.

Особенности полезной нагрузки

Основной модуль DarkCloud написан на Visual Basic 6 и структурирован вокруг формы с таймерами, где Timer4 выполняет ключевые операции каждые 150 миллисекунд. Для противодействия анализу вредонос использует два метода: динамическое шифрование более 600 строковых констант (таких как "VBScript.RegExp") и анти-песочницу, отслеживающую активность пользователя. Последняя технология использует GetAsyncKeyState API для проверки нажатий клавиш или кнопок мыши, приостанавливая работу при отсутствии активности, что затрудняет обнаружение в автоматизированных системах анализа.

Сбор конфиденциальных данных

DarkCloud фокусируется на краже нескольких категорий информации. Базовая идентификация включает имя компьютера, логин пользователя и публичный IP, получаемый через запрос к showip.net. Основной удар наносится по данным приложений: вредонос извлекает учетные данные и платежные реквизиты из браузеров (Chrome, Edge, Firefox, Brave), почтовых клиентов (Thunderbird, Outlook, eM Client), FTP-инструментов (FileZilla, WinSCP) и специализированного ПО (Wireshark, dnSpy, Adobe).

Поиск осуществляется через SQL-запросы к файлам Login Data и WebData (в формате SQLite3), расположенным в профилях AppData. Парсинг включает расшифровку сохраненных паролей с помощью дополнительно загружаемого EXE-модуля. Отдельно собираются контакты из почтовых программ, сохраняемые в текстовые файлы (ThunderBirdContacts.txt, OutlookContacts.txt и др.). Все украденные данные, как показано на исследовательских скриншотах, локально агрегируются в текстовые файлы перед отправкой.

Экфильтрация и скрытность

Для передачи данных злоумышленникам DarkCloud использует SMTP-протокол с TLS-шифрованием. Настройки сервера, учетные записи и адреса получателей хранятся в зашифрованных строковых константах. В теме письма указываются идентификаторы системы жертвы, а сами файлы с данными прикрепляются как вложения. Сетевой трафик, зафиксированный исследователями, демонстрирует отправку через порт 587 с аутентификацией логином/паролем, что имитирует легитимную почтовую активность.

Выводы и рекомендации

Новый вариант DarkCloud демонстрирует рост сложности файловых атак, где ключевыми векторами остаются фишинг и эксплуатация доверия к форматам документов. Комбинация обфускации, анти-аналитических техник и многоступенчатого внедрения через доверенные процессы (MSBuild.exe) повышает живучесть угрозы. Эксперты FortiGuard Labs рекомендуют организациям: усилить фильтрацию вложений в корпоративной почте, заблокировать выполнение скриптов из временных каталогов, мониторить аномальную активность процессов MSBuild.exe и регулярно обновлять системы для защиты от эксплойтов, использующих уязвимости в легитимном ПО.

Данная кампания подчеркивает необходимость многослойной защиты, сочетающей анализ поведения процессов и сетевой трафик, особенно при работе с зашифрованными SMTP-соединениями, которые могут скрывать утечки данных.

Индикаторы компрометации

URLs

- https://archive.org/download/universe-1733359315202-8750/universe-1733359315202-8750.jpg

- http://paste.ee/d/0WhDakVP/0

SHA256

- 381aa445e173341f39e464e4f79b89c9ed058631bcbbb2792d9ecbdf9ffe027d

- 82ba4340be2e07bb74347ade0b7b43f12cf8503a8fa535f154d2e228efbef69c