Эксперты FortiMail IR вскрыли новую масштабную кибератаку на организации Колумбии, где злоумышленники, выдавая себя за представителей государственных органов, распространяют многофункциональный троян DCRAT. Атака отличается исключительной изощренностью: для обхода систем безопасности используются многослойные техники обфускации, включая архивы с парольной защитой, стеганографию, base64-кодирование и цепочку из последовательно запускаемых вредоносных файлов. Целью злоумышленников является получение полного удаленного контроля над инфраструктурой жертв с риском тотальной утечки конфиденциальных данных, саботажа и финансовых потерь.

Описание

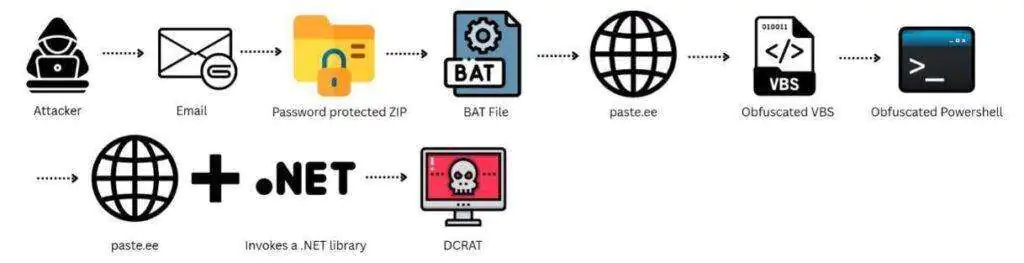

Фишинговая кампания стартует с письма, имитирующего официальное сообщение колумбийского госучреждения. Примечательно, что адресаты указаны в скрытой копии (BCC), что затрудняет обнаружение масштаба рассылки. Вложение содержит ZIP-архив с BAT-файлом, который загружает из Pastebin-подобного ресурса зашифрованный VBS-скрипт в директорию C:\Windows\Temp. Последний, после многоступенчатой деобфускации, извлекает скрипт, скрытый в base64. Этот скрипт содержит реверсивный URL, указывающий на изображение со стеганографически внедренным финальным payload. Хотя исходное изображение недоступно, анализ кода подтверждает: данные извлекались, декодировались и использовались для загрузки исполняемого файла троянца DCRAT в папку C:\Users\Public\Downloads.

DCRAT демонстрирует опасную модульную архитектуру, позволяющую злоумышленникам гибко настраивать функционал под конкретные задачи - от сбора данных до обеспечения устойчивости в системе. Его ключевые возможности внушают серьезные опасения. Троянец осуществляет всесторонний шпионаж: удаленное выполнение команд, управление файлами и процессами, мониторинг активности пользователей, захват скриншотов и кейлоггинг. Особое внимание уделено краже критически важной информации: троянец целенаправленно вычищает данные браузеров (куки, историю, сохраненные пароли), похищает учетные данные, документы и личные файлы. DCRAT способен манипулировать системой: перезагружать или выключать компьютер, принудительно завершать сеансы пользователей, создавать новые учетные записи, изменять настройки интерфейса (обои, видимость панели задач).

Технический анализ исполняемого файла выявил сложную логику работы. После небольшой задержки троянец инициализирует настройки, зашифрованные с помощью AES256 с жестко прописанным ключом в base64. Расшифрованные параметры включают порт (8848), C2-сервер (176.65.144.19), уникальный мьютекс (DcRatMutex_qwqdanchun), группу (AU) и сложно генерируемый HWID на основе свойств машины. Для проверки подлинности используется цифровая подпись и сертификат сервера.

DCRAT оснащен продвинутыми механизмами противодействия анализу и обеспечения живучести. Функция Anti_Analysis проверяет наличие устройств кэш-памяти Win32_CacheMemory - их отсутствие может сигнализировать о виртуальной среде. Если включен параметр Anti_Process, троянец постоянно сканирует систему и принудительно завершает процессы, ассоциированные с инструментами безопасности. Опция BS_OD (Blue Screen of Death) при наличии прав администратора помечает процесс троянца как критически важный для системы с помощью RtlSetProcessIsCritical: попытка его завершения вызывает крах системы.

Для обеспечения персистентности DCRAT использует разные тактики в зависимости от привилегий. С правами администратора он создает скрытую задачу через schtasks /create, регистрирующую автозапуск троянца при входе пользователя в систему с наивысшими привилегиями. Без админских прав вредонос прописывается в реестр (HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run). Троянец копирует себя в AppData\Roaming и создает BAT-файл в Temp, который запускает эту копию и самоуничтожается.

Особую угрозу представляют функции системного саботажа. CleanSetting привилегированно удаляет ключи реестра: windir в HKEY_CURRENT_USER\Environment (связан с корневой директорией Windows), mscfile в HKEY_CURRENT_USER\Software\Classes (управляет ассоциацией файлов .msc, блокируя запуск системных утилит вроде services.msc) и ms-settings (ломает функционал ссылок для открытия системных настроек). Критичен механизм обхода AMSI (Antimalware Scan Interface). Функция Amsi.Bypass декодирует строки, идентифицирует архитектуру процесса, загружает amsi.dll, находит адрес функции AmsiScanBuffer и внедряет в нее патч, саботируя способность антивируса сканировать память на наличие вредоносного кода.

Завершив подготовку, DCRAT входит в бесконечный цикл, пытаясь установить соединение с C2-сервером. Адрес сервера жестко прописан, но троянец поддерживает и динамическое обновление через URL, указанный в переменной Paste_bin.

Итоговая оценка угрозы. Атака представляет собой высокоорганизованную операцию с применением социальной инженерии (доверие к госструктурам) и многоуровневой технической обфускации (архивы, VBS, PowerShell, стеганография, .NET). Успешное внедрение DCRAT предоставляет злоумышленникам неограниченный доступ к системам жертв, открывая путь к полномасштабному шпионажу, тотальному хищению данных (включая критичные логины и финансовую информацию), дестабилизации работы (саботаж через отключение систем, удаление ключевых реестровых настроек) и нанесению значительного репутационного и финансового ущерба. Организациям в Колумбии и за ее пределами, особенно взаимодействующим с госсектором, необходимо срочно усилить контроль за входящей почтой (анализ вложений, URL, скрытых копий), внедрить строгую сегментацию сети, регулярно обновлять системы и ПО для закрытия уязвимостей, использовать EDR-решения для поведенческого анализа, проводить обучение сотрудников по распознаванию фишинга и внедрять принцип минимальных привилегий. Традиционные сигнатурные антивирусы в данном случае показали низкую эффективность против сложной многоэтапной обфускации, что подчеркивает необходимость многоуровневой защиты с акцентом на продвинутую аналитику угроз.

Индикаторы компрометации

IPv4 Port Combinations

- 176.65.144.19:8848

URLs

- http://paste.ee/d/jYHEqBJ3/0

- https://ia601205.us.archive.org/26/items/new_image_20250430/new_image.jpg

- https://paste.ee/d/oAqRiS3g

SHA256

- 34b8040d3dad4bd9f34738fbc3363fcda819ac479db8497fb857865cee77ad89

- 77a22e30e4cc900379fd4b04c707d2dfd174858c8e1ee3f1cbecd4ece1fab3fe

- b0f3c7ea17875b5e1545678b3878ce268ff4bde718b66254ce01b0bb864801b8

- db21cc64fb7a7ed9075c96600b7e7e7007a0df7cb837189c6551010a6f828590