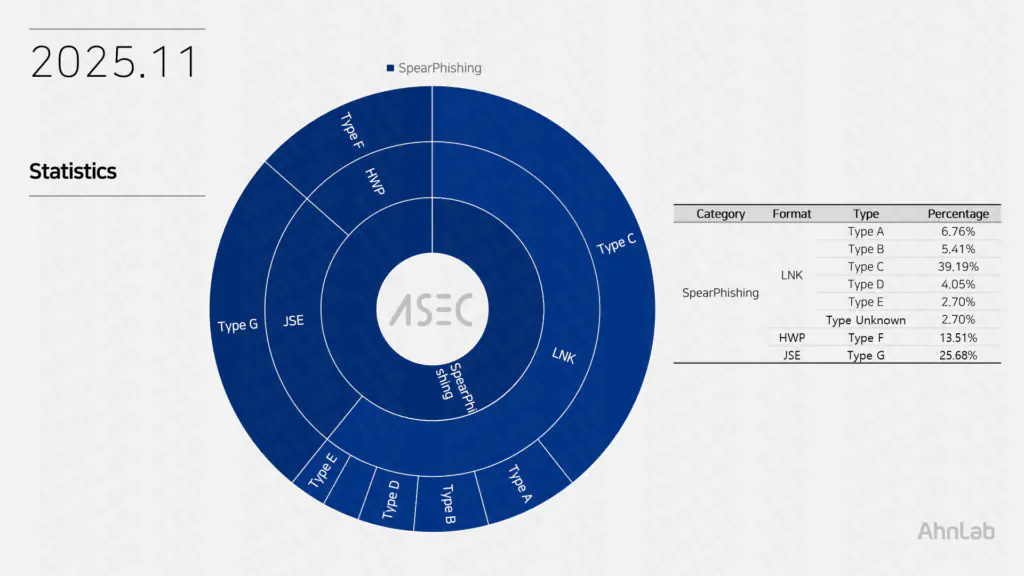

Согласно ежемесячному отчету компании AhnLab, в ноябре 2025 года в Южной Корее продолжалась активность групп APT (Advanced Persistent Threat, или Продвинутая Постоянная Угроза). Мониторинг, проведенный с использованием собственной инфраструктуры AhnLab, показывает, что основным методом доставки вредоносных программ оставался целевой фишинг. При этом эксперты отмечают тревожный рост атак с использованием JSE-файлов по сравнению с предыдущими периодами. Этот тип атаки занял наибольшую долю среди всех зафиксированных инцидентов за отчетный месяц.

Описание

Целевой фишинг или spear phishing, представляет собой особо изощренную форму мошенничества. В отличие от массовых рассылок, злоумышленники тщательно собирают и анализируют информацию о своих конкретных жертвах на этапе разведки. Собранные данные используются для создания персонализированных писем, которые выглядят максимально правдоподобно. Зачастую также подделываются адреса отправителей. Получатели таких сообщений с большей вероятностью доверяют содержимому и открывают вложения или переходят по ссылкам, что ведет к компрометации системы.

В ноябре через целевой фишинг распространялось несколько типов вредоносных программ, преимущественно с использованием ярлыков (LNK-файлов). Аналитики выделили две основные схемы. Первый тип, условно названный "Тип А", нацелен на выполнение RAT (Remote Access Trojan, или трояна удаленного доступа). Злоумышленники распространяют архивные файлы, содержащие как легитимные документы, так и вредоносные ярлыки. Эти LNK-файлы скрывают в себе команды PowerShell, которые при выполнении загружают на компьютер жертвы дополнительные скрипты и обфусцированные RAT-программы. Для загрузки используются публичные облачные сервисы, такие как Dropbox API или Google Drive. Развернутый троянец, например XenoRAT или RoKRAT, получает возможность выполнять различные команды злоумышленника, включая кейлоггинг (перехват нажатий клавиш) и захват скриншотов. Среди выявленных имен файлов значатся провокационные названия, связанные с геополитикой, например, "October 2025 Translation Let’s make the ceasefire bring judgment for Israel’s crimes.lnk".

Второй тип атак, "Тип B", использует схожую технику с LNK-файлами, но для доставки вредоносных скриптов AutoIt. Вредоносная команда PowerShell из ярлыка обращается к внешнему URL для загрузки дополнительных файлов. Ключевой особенностью данной кампании является использование легитимной утилиты "curl.exe", которая копируется под другим именем, например "WpqNoXz.exe", и затем применяется для загрузки. В результате на компьютер попадает легитимный интерпретатор AutoIt вместе со зловредным скриптом. Для обеспечения устойчивости (persistence) загруженный файл регистрируется в планировщике заданий Windows. Этот скрипт обладает широким функционалом, включая выполнение произвольных команд, поиск в директориях, а также загрузку и выгрузку файлов. Имена используемых LNK-файлов часто маскируются под официальные финансовые или бизнес-документы, такие как "Согласие на сбор, использование и предоставление банковской персональной (кредитной) информации.pdf.lnk".

Важным элементом этих атак являются файлы-приманки. После выполнения вредоносного сценария пользователю отображается легитимный документ, например, в формате HWP (корейский текстовый процессор) или PDF. Это создает иллюзию, что никакого инцидента не произошло, и отвлекает внимание от фоновых вредоносных процессов, которые уже запущены в системе. Такой прием значительно увеличивает время на обнаружение вторжения.

Статистика ноября подтверждает общую тенденцию: APT-группы, ориентированные на регион, продолжают совершенствовать свои методы социальной инженерии и обхода защитных механизмов. Активное использование публичных веб-сервисов для доставки вредоносной нагрузки (payload) и маскировка под рутинные документы местного оборота делают эти угрозы особенно опасными для корейских организаций. Эксперты подчеркивают, что рост популярности JSE-файлов как вектора атаки требует повышенного внимания к политикам безопасности электронной почты и обучению сотрудников распознаванию сложных фишинговых техник. Постоянный мониторинг и анализ тактик, техник и процедур (TTP) в рамках таких фреймворков, как MITRE ATT&CK, остаются критически важными для построения эффективной обороны.

Индикаторы компрометации

URLs

- http://174.138.184.236/2/dwn.php

- http://easy1.n-e.kr/

- http://newjo-imd.com/common/include/library/default.php

- http://newjo-imd.com/common/include/opp/default.php

- http://uisdlkak.n-e.kr/

MD5

- 00e3a61447fd23e43228c61357cb4466

- 02af4e78d470551a4e1a16af3668f602

- 05dffc19ba25d472734030d4bf8e370b

- 0c6bd107aad6c56119be011241d6ecbf

- 0d510bcac9d7daebd0ac13ced5243897