Компания AhnLab, ведущий южнокорейский провайдер решений в области кибербезопасности, опубликовала ежемесячный отчет о тенденциях Advanced Persistent Threat (APT) атак, направленных на организации в Республике Корея в июле 2025 года. Данные, собранные с использованием собственной инфраструктуры мониторинга AhnLab, свидетельствуют о сохранении ключевой роли целевого фишинга как основного вектора проникновения злоумышленников, с заметной эволюцией используемых тактик и вредоносных нагрузок.

Описание

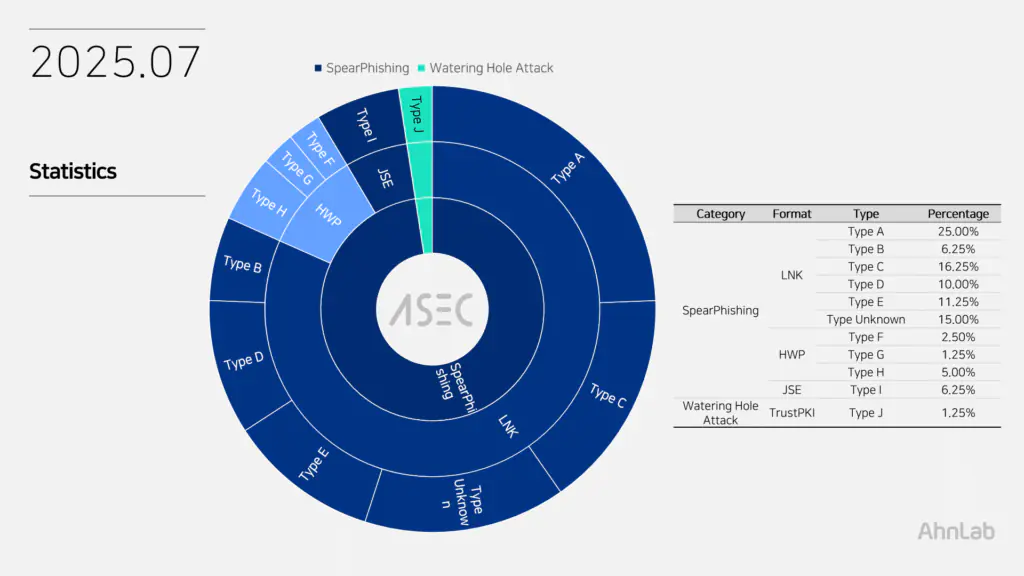

Согласно отчету, подавляющее большинство выявленных APT-атак в Южной Корее осуществлялось через метод Spear Phishing (целевого фишинга). Этот подход отличается от массового фишинга тщательной подготовкой: злоумышленники предварительно собирают разведданные о конкретных жертвах или организациях, чтобы создавать персонализированные и правдоподобные письма. Часто используется подделка адреса отправителя (спуфинг). Письма содержат либо вредоносные вложения, либо ссылки, побуждающие пользователей к взаимодействию. В июле особую распространенность получили атаки, использующие специально сформированные файлы ярлыков (LNK). Также были зафиксированы, хотя и в меньшей степени, случаи применения тактики Watering Hole Attack, когда вредоносный код, эксплуатирующий уязвимости в популярном ПО, внедряется на легитимные, часто посещаемые целевой аудиторией веб-страницы.

Аналитики AhnLab выделили два основных типа вредоносных кампаний, распространяемых в июле через фишинговые письма с LNK-файлами:

- Информационный слив и загрузка дополнительных угроз. Этот сценарий предполагает использование сжатых CAB-файлов, содержащих набор вредоносных скриптов. Распространяемый LNK-файл скрывает в себе команду PowerShell, которая извлекает и сохраняет на компьютере жертвы как сам CAB-файл, так и документ-приманку. После этого CAB-файл распаковывается, и исполняются содержащиеся в нем скрипты (bat, ps1, vbs и др.). Их функционал включает сбор системной информации пользователя, ее несанкционированную передачу (слив) и загрузку дополнительного вредоносного ПО из-под контроля злоумышленников. Среди выявленных образцов фигурировали файлы с названиями, рассчитанными на интерес финансовых или государственных служащих, такие как "Руководство по представлению материалов для разъяснения источника неучтенных средств.hwp.lnk", "Приложение 1. Форма подтверждения венчурных инвестиций (Образец).hwp.lnk", "Опрос мнений экспертов по улучшению регулирования блокчейна и цифровых активов от Ассоциации блокчейна Кореи.docx.lnk" и "Отчет о зарубежных финансовых счетах.hwp.lnk".

- Доставка удаленных троянов (RAT). В этом случае LNK-файлы распространяются преимущественно внутри архивов (например, ZIP), часто вместе с легитимными документами для маскировки. Вредоносная команда PowerShell, скрытая в LNK, использует легальные облачные сервисы, такие как Dropbox API или Google Drive, для загрузки на компьютер жертвы дополнительных скриптов и обфусцированных RAT-троянов. Файлы сохраняются в системных директориях, например, %PUBLIC%. Загруженный RAT, после запуска, позволяет злоумышленникам выполнять широкий спектр команд: от перехвата нажатий клавиш (кейлоггинг) и снятия скриншотов экрана до кражи файлов и полного удаленного управления системой. Аналитики идентифицировали в июльских кампаниях известные RAT-семейства, включая XenoRAT и RoKRAT. Примеры использованных злоумышленниками названий файлов включали "(Ежемесячный kima) 3-1 ai Военная ситуация Идеальное направление развития лидерства на поле боя (Финальный).lnk", "3-я неделя июля 2025 Международная ситуация в сфере безопасности и военной обороны (Вып. 363).lnk", "[Руководство по подаче документов и полевому расследованию].lnk", "Исследование провала политического контроля Службы национальной разведки.lnk" и "Работа Академии по успешному обустройству беженцев из Северной Кореи в Южной Корее.lnk".

Эксперты AhnLab подчеркивают, что тематика фишинговых писем и названий файлов в июле 2025 года демонстрировала четкую ориентацию на южнокорейские реалии и профессиональные интересы потенциальных жертв в госсекторе, финансовой сфере, оборонной промышленности и академических кругах. Это повышает доверие к письмам и вероятность успешной атаки. Использование LNK-файлов, часто маскируемых под документы (через двойные расширения вроде .docx.lnk), остается популярным из-за своей эффективности в обходе базовых защитных механизмов и возможности выполнения сложных сценариев через PowerShell. Сочетание этой техники с облачными сервисами для доставки вторых стадий вредоносного ПО усложняет обнаружение трафика командования и управления (C&C).

Индикаторы компрометации

IPv4

- 174.138.186.157

- 213.145.86.223

URLs

- http://121.130.210.38/pprb/cool/d.php?newpa=tony

- http://121.130.210.38/pprb/server/d.php?newpa=attach

- http://121.130.210.38/pprb/server/d.php?newpa=cool

- http://121.130.210.38/pprb/server/d.php?newpa=master

- http://121.130.210.38/pprb/server/d.php?newpa=sch

MD5

- 0191d9588af4e78211c55d16726fbc8c

- 08c98fb0b7e0e1cffe8e8d34e2379fd6

- 0e7000ecc88de21ba0b8c2e3f4bf19e6

- 16a8aaaf2e3125668e6bfb1705a065f9

- 23489a6977c905a88d59998d1e42e8d0