Специалисты Intego Antivirus Labs зафиксировали развитие социально-инженерной кампании под названием «ClickFix», нацеленной на пользователей macOS. Новый вариант, получивший у исследователей название Matryoshka (Матрешка) из-за многослойной обфускации, использует имитацию процесса установки или исправления ошибки, чтобы обманом заставить жертву выполнить вредоносную команду в терминале.

Описание

Хотя сама тактика ClickFix не нова, эта кампания демонстрирует более совершенные методы уклонения от обнаружения, включая использование сжатой оболочки, работающей исключительно в оперативной памяти, и сетевых коммуникаций, защищенных специальным API-ключом. Эти техники призваны затруднить статический анализ и работу автоматизированных песочниц. В целом атака опирается на тайпсквоттинг и инфраструктуру перенаправлений для демонстрации пользователю инструкции «вставь эту команду для исправления». После выполнения загрузчик получает полезную нагрузку в виде скрипта AppleScript, который пытается похитить учетные данные из браузеров и нацеливается на приложения криптовалютных кошельков.

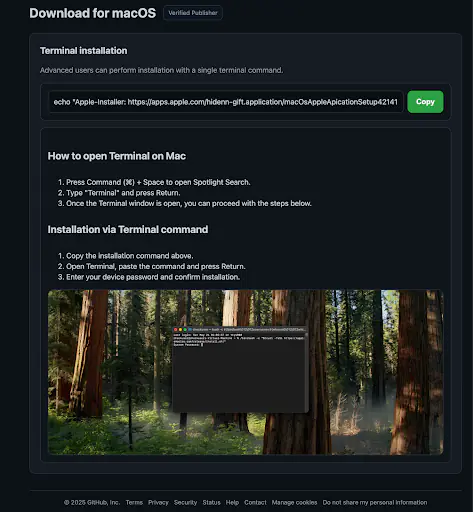

Вектор заражения начинается с классической приманки на основе тайпсквоттинга, когда пользователи, пытающиеся посетить легитимные сайты с обзорами программного обеспечения, рискуют стать жертвами, допустив опечатку в адресе. В частности, исследователи наблюдали домен comparisions[.]org (с лишней буквой «i»), который подменяет настоящий comparisons.org. После посещения поддельного сайта пользователь немедленно перенаправляется через систему распределения трафика (TDS) и видит инструкцию скопировать «исправляющую» команду и вставить ее в терминал macOS. Этот метод работает, потому что является социально-инженерным обходным путем: вставляя команду вручную, пользователь неосознанно авторизует ее выполнение, минуя обычные механизмы безопасности, связанные со скачиванием и запуском файлов, на которые полагаются многие пользователи.

С технической точки зрения, в отличие от более ранних вариантов ClickFix, которые доставляли относительно читаемые скрипты, эта кампания использует оболочку в стиле «Матрешка», чтобы скрыть свою внутреннюю логику от сетевых сканеров и быстрого статического анализа. Вставленная команда не загружает стандартное приложение macOS напрямую. Вместо этого она извлекает внешне безобидный shell-скрипт, содержащий большую закодированную полезную нагрузку. Полученный скрипт использует конструкцию heredoc для передачи данных через конвейер в памяти: декодирование из Base64, затем распаковка через gunzip и, наконец, выполнение с помощью eval. Именно из-за этой вложенности значимая полезная нагрузка оказывается спрятана внутри сжатого блоба и становится читаемой только во время выполнения, что и дало название варианту. Такая оболочка скрывает внутреннюю логику внутри архива, который «распаковывается» в памяти и может не записываться на диск в виде чистого файла скрипта, что снижает видимость для файлового сканирования и усложняет базовый статический анализ.

После раскрытия оболочки выполняется внутренний загрузчик, в котором исследователи выявили несколько механизмов уклонения. Во-первых, загрузчик запускает свою основную процедуру в фоновом режиме и быстро завершает родительский процесс, из-за чего пользователь почти мгновенно видит возврат приглашения командной строки и может ошибочно полагать, что процесс завершен. Во-вторых, происходит подавление вывода путем перенаправления stdin, stdout и stderr, что уменьшает видимые артефакты в сеансе терминала. В-третьих, коммуникация защищена API-ключом: запросы к серверу требуют наличия специального пользовательского заголовка для получения содержательного ответа. Без этого заголовка инфраструктура может отвечать общими ошибками или казаться неактивной. Наконец, реализована условная передача данных: скрипт проверяет наличие аргументов и может добавлять предоставленные входные данные к исходящим запросам, что согласуется с передачей собранной информации между этапами атаки.

Если рукопожатие с сервером успешно, инфраструктура доставляет полезную нагрузку в виде скрипта AppleScript, предназначенного для кражи учетных данных и атаки на криптокошельки. Сначала полезная нагрузка пытается программно извлечь конфиденциальные данные. Если это не удается, она переключается на интерактивный фишинговый цикл, который отображает диалоговое окно в стиле macOS с брендингом «Системные настройки», повторно запрашивая у пользователя пароль до тех пор, пока он не будет введен. Что касается криптокошельков, вредоносная программа агрессивно нацелена на приложения для аппаратных кошельков, используя два разных подхода. Для Trezor Suite скрипт пытается завершить процесс, удалить приложение и загрузить вредоносную замену. Для Ledger Live используется более тонкий метод хирургического патчинга: полезная нагрузка пытается заменить архив Electron (app.asar) и связанные метаданные внутри легитимного пакета приложения, а затем выполняет локальное повторное подписывание, чтобы уменьшить количество предупреждений о целостности.

После сбора данных, включая информацию из браузеров и артефакты, связанные с кошельками, скрипт помещает их в архив /tmp/osalogging.zip для последующей загрузки загрузчиком. Затем он отображает финальное сообщение об ошибке, призванное ввести жертву в заблуждение, например: «Ваш Mac не поддерживает это приложение. Попробуйте переустановить или скачать версию для вашей системы». Это помогает снизить подозрения и может отсрочить начало расследования инцидента.

Данная кампания подчеркивает риски, связанные с «бесфайловым» выполнением кода, когда пользователя обманом заставляют запустить команду, выполняющую удаленный контент из сеанса оболочки. Однако цепочка заражения все же оставляет возможности для защиты, включая сетевую активность, выполнение AppleScript, создание временных архивов и попытки подмены приложений кошельков. Антивирусные решения Intego VirusBarrier детектируют компоненты этой атаки, когда они касаются файловой системы или когда активируется поведение полезной нагрузки. Специалисты рекомендуют обучать пользователей тому, что легитимные обновления программного обеспечения, драйверы и «исправления» никогда не потребуют вставки кода в терминал. Если сайт предлагает «вставить эту команду для исправления ошибки», это следует рассматривать как вредоносное действие, и страницу необходимо немедленно закрыть.

Индикаторы компрометации

Domains

- barbermoo.xyz

- comparisions.org

- macfilesendstream.com

SHA256

- 48770b6493f2b9b9e1d9bdbf482ed981e709bd03e53885ff992121af16f76a09

- 62ca9538889b767b1c3b93e76a32fb4469a2486cb3ccb5fb5fa8beb2dd0c2b90

- d675bff1b895b1a231c86ace9d7a39d5704e84c4bc015525b2a9c80c39158338