Специалисты центра мониторинга безопасности (SOC) зафиксировали новую волну атак на японские компании, начавшуюся в декабре 2025 года. Злоумышленники активно эксплуатируют критическую уязвимость в React и Next.js, известную как React2Shell (CVE-2025-55182), для внедрения вредоносного программного обеспечения. Среди прочего, исследователи обнаружили ранее неизвестный бэкдор, получивший название ZnDoor. Анализ показал, что этот инструмент, вероятно, использовался с конца 2023 года и мог быть связан с атаками на сетевое оборудование.

Описание

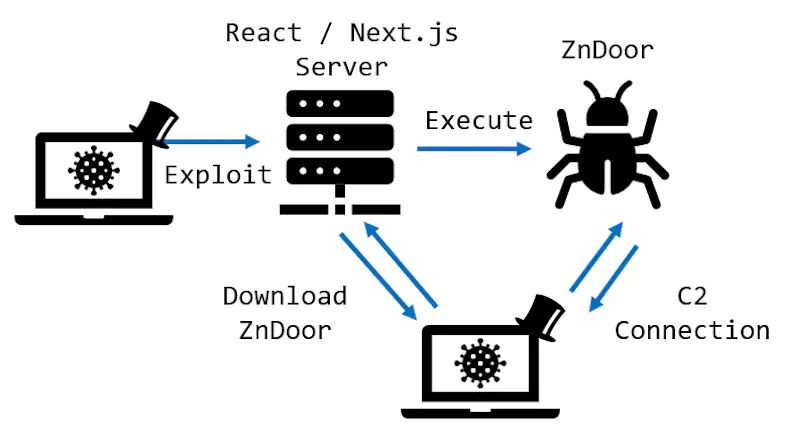

Уязвимость React2Shell, для которой уже опубликован концепт эксплуатации (PoC), позволяет выполнять произвольный код удаленно. Это привело к компрометации множества веб-сервисов. В наблюдаемых инцидентах атака начинается с эксплуатации этой уязвимости для выполнения команды, которая загружает и запускает ZnDoor с внешнего сервера. Интересно, что сервер управления и контроля (C2), с которым затем связывается бэкдор, совпадает с сервером, использовавшимся для его первоначальной доставки.

Конфигурационные данные ZnDoor, включая адрес C2 ("api.qtss[.]cc") и порт ("443"), зашифрованы с помощью AES-CBC и встроены в код. Для связи с оператором вредоносная программа строит HTTP-запросы по заранее определённым шаблонам. ZnDoor функционирует как полноценный RAT (Remote Access Trojan), осуществляя постоянную связь с C2. Каждую секунду он отправляет POST-запросы, содержащие системную информацию жертвы в формате JSON.

Передаваемые данные включают локальные IP-адреса, уникальный идентификатор устройства (токен), имя хоста, имя пользователя и данные об операционной системе. Для генерации уникального токена используется библиотека Golang "xid". Вредоносная программа маскирует свои запросы, подменяя заголовок User-Agent на версию браузера Safari.

Основная опасность ZnDoor заключается в широком наборе команд, которые оператор может выполнять на заражённой системе. Обработка команд происходит в функции "ProcessTask". Для их разделения используется строка ""##"". Доступные функции включают выполнение произвольных команд оболочки ("shell"), запуск интерактивной оболочки, навигацию по файловой системе ("explorer"), чтение, удаление, загрузку и выгрузку файлов. Кроме того, ZnDoor может собирать системную информацию, изменять временные метки файлов, а также запускать SOCKS5-прокси и проброс портов для дальнейшего проникновения в сеть.

Для усложнения обнаружения и анализа ZnDoor использует несколько техник уклонения. Во-первых, он регулярно перезапускает сам себя, используя "/proc/self/exe", что позволяет ему сохранять связь с C2 даже при завершении родительского процесса. Во-вторых, он активно маскируется под легитимные системные процессы. В его коде содержится обширный список имён для подмены, включая "systemd", "auditd", "cron", "sshd" и многие другие системные демоны. В-третьих, вредоносная программа изменяет свою временную метку на фиксированную дату в прошлом ("2016-01-15"), чтобы затруднить расследование инцидентов и обойти некоторые сигнатуры антивирусных решений.

Сочетание эксплуатации широко распространённой уязвимости в популярных веб-фреймворках и использования продвинутого бэкдора с функциями скрытности делает эту кампанию серьёзной угрозой. Поскольку атаки уже фиксируются на японских предприятиях, компаниям рекомендуется срочно проверить и обновить все системы, использующие React и Next.js, до версий, в которых уязвимость CVE-2025-55182 устранена. Также необходимо усилить мониторинг сетевой активности на предмет необычных HTTP-запросов к внешним доменам и подозрительных процессов с именами системных служб.

Индикаторы компрометации

IPv4

- 104.168.9.49

- 149.28.25.254

- 45.32.126.137

- 45.76.155.14

Domains

- api.qtss.cc