На рынке вредоносного программного обеспечения для macOS появился новый значимый игрок - Mac.c Stealer, созданный под псевдонимом mentalpositive. По данным подразделения кибербезопасности Moonlock, входящего в состав MacPaw, этот инструмент активно развивается и уже конкурирует с известными решениями, такими как Atomic macOS Stealer (AMOS). Аналитики отмечают, что macOS-экосистема остается менее насыщенной по сравнению с Windows, что привлекает новых технически подготовленных злоумышленников.

Описание

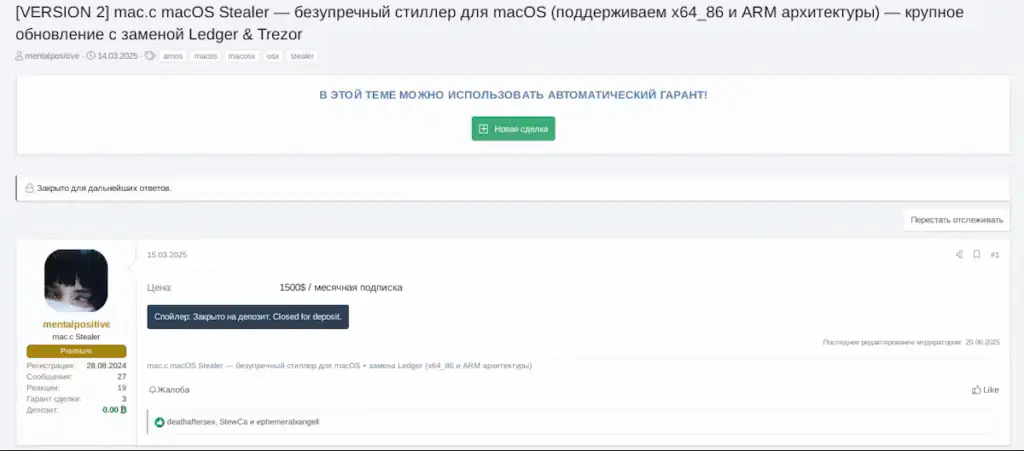

История Mac.c Stealer началась на теневых форумах, где mentalpositive привлек внимание необычным подходом: он открыто делился прогрессом разработки, собирал обратную связь от сообщества и даже анонсировал новые функции. Такая прозрачность нетипична для мира вредоносного ПО, где обычно царит полная конфиденциальность. mentalpositive предлагал подписку на обновления за 1500 долларов в месяц, а также дополнительные модули, например, для фишинга сид-фраз Trezor за 1000 долларов.

Функционально Mac.c Stealer ориентирован на быстрое и эффективное хищение данных. Он использует фишинговые методы для получения паролей, после чего собирает данные из iCloud Keychain, браузеров, криптокошельков и системных метаданных. Инструмент состоит из двух этапов: начальный загрузчик на основе Mach-O и основной скрипт на AppleScript. Загрузчик работает скрытно, перенаправляя все потоки ввода-вывода в /dev/null и загружая основной скрипт с сервера lagkill[.]cc. Основной этап использует системные утилиты macOS, такие как security и osascript, для извлечения данных, что позволяет обходить многие традиционные средства защиты.

Анализ кода показал, что Mac.c заимствует значительные части кода у AMOS, что ставит вопрос о его оригинальности. Однако функциональность Mac.c более ограничена: он не обладает модульностью и устойчивостью AMOS, работая по принципу «одноразовой» атаки. Тем не менее, его компактность и использование нативных инструментов macOS делают его опасным инструментом для целевых атак.

Одной из ключевых особенностей Mac.c является фишинговая стратегия. Злоумышленник использует поддельные системные уведомления, например, запрос пароля под видом игры «Innocent Witches». Это позволяет обойти подозрения пользователей и получить доступ к учетным данным. Домен innocentwitches[.]top, используемый в кампании, перенаправляет на Google, но включает маршрут для загрузки stolen данных.

Эксперты Moonlock отмечают, что Mac.c является часть растущего тренда на профессионализацию macOS-угроз. mentalpositive не только копирует код, но и экспериментирует с новыми подходами, такими как сервисная модель распространения. Это свидетельствует о коммерциализации нишевого рынка вредоносного ПО для Apple-устройств.

Рост популярности Mac среди обычных пользователей и владельцев криптовалют делает эту платформу привлекательной целью для злоумышленников. Хотя AMOS остается более продвинутым и опасным инструментом, появление таких проектов, как Mac.c, указывает на усиление конкуренции и возможную эскалацию угроз в будущем. Аналитики рекомендуют пользователям соблюдать осторожность при вводе паролей, использовать двухфакторную аутентификацию и регулярно обновлять программное обеспечение.

Таким образом, Mac.c Stealer демонстрирует, что даже менее насыщенный рынок macOS-угроз не застрахован от появления новых амбициозных игроков, готовых использовать чужие наработки для создания собственных продуктов. Это требует повышенного внимания со стороны как пользователей, так и специалистов по безопасности.

Индикаторы компрометации

URLs

- https://innocentwitches.com/upload.php

- https://lagkill.cc/src.php

SHA256

- 33e9b605406ffb779dc912a1ce66436a8867b88e087bc34b2b2fca2160b64ca7

- 57b86903c46cf45c968aa9618c0a45eb135e05b24c13c0d27442d4387de37319

- 61f6b48e8433f6bf212c06157bead662f1833b72671b8f832ff3af032fdc4582

- 7dfd77f09a90d8d01a7d74a84685645622ae87a90b5dd72a5750daac9195c467