Лаборатория киберразведки LAB52 компании S2 Grupo обнаружила ранее неизвестный бэкдор для Microsoft Outlook, связанный с деятельностью продвинутой постоянной угрозы APT28 (также известной как Fancy Bear или STRONTIUM). Группа скомпрометировала несколько компаний из различных секторов экономики в странах-членах НАТО. Новый инструмент получил название NotDoor из-за использования слова "Nothing" в коде.

Описание

NotDoor представляет собой VBA-макрос для Outlook, предназначенный для мониторинга входящих писем на наличие определенного триггерного слова. При обнаружении такого письма злоумышленники получают возможность выводить данные, загружать файлы и выполнять команды на компьютере жертвы. Для уклонения от обнаружения бэкдор внедряется через легитимный подписанный бинарный файл Microsoft OneDrive.exe, уязвимый к технике подгрузки DLL. Этот процесс загружает вредоносную DLL SSPICLI.dll, ответственную за установку VBA-бэкдора и отключение нескольких защитных механизмов безопасности макросов.

Загрузчик выполняет три команды PowerShell, закодированные в Base64. Первая команда копирует файл бэкдора из c:\programdata\testtemp.ini в %APPDATA%\Microsoft\Outlook\VbaProject.OTM, содержащий макросы, которые будет выполнять Outlook. Вторая команда выполняет nslookup на домен, включающий имя пользователя, с использованием сервиса DNS hooking webhook.site, ранее применявшегося в кампаниях группы. Это служит механизмом проверки успешного выполнения кода на машине жертвы. Третья команда отправляет curl-запрос на URL webhook.site с той же целью.

Загрузчик обеспечивает постоянство, активируя подраздел LoadMacroProviderOnBoot в разделе реестра Software\Microsoft\Office\16.0\Outlook. Затем он включает выполнение макросов через изменение подраздела Level в Software\Microsoft\Office\16.0\Outlook\Security. Наконец, диалоговые сообщения отключаются через модификацию раздела Software\Microsoft\Office\16.0\Outlook\Options\General, что снижает вероятность обнаружения пользователем.

Бэкдор использует события Application_MAPILogonComplete и Application_NewMailEx для выполнения кода при запуске Outlook или получении нового письма. Проект обфусцирован: имена переменных и функций заменены случайными буквенными строками для сокрытия поведения. Также используется уникальная техника кодирования строк для внутренних данных и динамически генерируемых строк, создающая иллюзию шифрования при декодировании.

При входе в систему вредоносная программа создает папку по пути %TEMP%\Temp, если она еще не существует. Эта папка служит хранилищем для различных артефактов, генерируемых во время работы макроса. Если папка содержит какие-либо файлы при запуске макроса, их содержимое отправляется по электронной почте на адрес a.matti444@proton[.me с темой "Re: 0", после чего файлы удаляются независимо от того, были ли они успешно отправлены.

При получении письма клиент сначала проверяет наличие определенной строки, которая активирует функции бэкдора. В проанализированном образце этой строкой является "Daily Report", однако бэкдор позволяет настраивать несколько триггеров, поэтому строка может варьироваться в других экземплярах. После активации бэкдора письмо, которое его вызвало, удаляется.

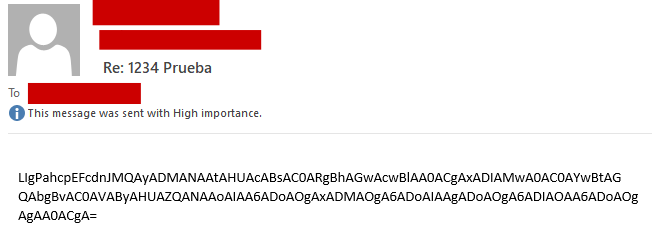

Полученное письмо должно соответствовать определенной структуре: включать числовое значение-идентификатор, адрес электронной почты для вывода данных (зашифрованный по собственному алгоритму макроса) и поддерживать несколько команд на письмо, также зашифрованных. Макрос позволяет выполнять четыре команды: cmd (выполняет команды и возвращает стандартный вывод как вложение письма), cmdno (выполняет команды без вывода), dwn (выводит файлы с компьютера жертвы как вложения) и upl (загружает файлы непосредственно на компьютер жертвы).

Результаты выполнения команд отправляются отправителю с темой в формате "Re: <ID> <EMAIL SUBJECT>". Файлы отправляются как вложения, а результаты выполнения - в теле письма. Выводимые файлы сохраняются в папке, каждому файлу присваивается имя из предопределенного списка по формату <NAME>_<ID>.<EXTENSION>. Содержимое файлов кодируется с использованием собственного шифрования макроса, отправляется по электронной почте и затем удаляется с системы. Возможные имена файлов включают report, invoice, contract, photo, scheme, document, а расширения - jpg, jpeg, gif, bmp, ico, png, pdf, doc, docx, xls, xlsx, ppt, pptx, mp3, mp4, xml.

Обнаружение NotDoor подчеркивает постоянное расширение арсенала APT28 и использование сложных методов для компрометации корпоративных сетей через популярное программное обеспечение. Организациям рекомендуется усилить контроль за выполнением макросов, мониторинг необычной активности Outlook и использовать средства защиты от подгрузки DLL.

Индикаторы компрометации

Emails

- a.matti444@proton.me

SHA256

- 5a88a15a1d764e635462f78a0cd958b17e6d22c716740febc114a408eef66705

- 8f4bca3c62268fff0458322d111a511e0bcfba255d5ab78c45973bd293379901

- fcb6dc17f96af2568d7fa97a6087e4539285141206185aec5c85fa9cf73c9193