В сентябре 2025 года исследователи из Zscaler ThreatLabz обнаружили две новые кампании кибершпионажа, нацеленные на государственные организации Индии. Злоумышленники, предположительно связанные с Пакистаном, использовали ранее неизвестный набор инструментов, что может указывать на появление новой подгруппы или параллельно действующей группировки. Атаки получили условные названия Gopher Strike и Sheet Attack.

Описание

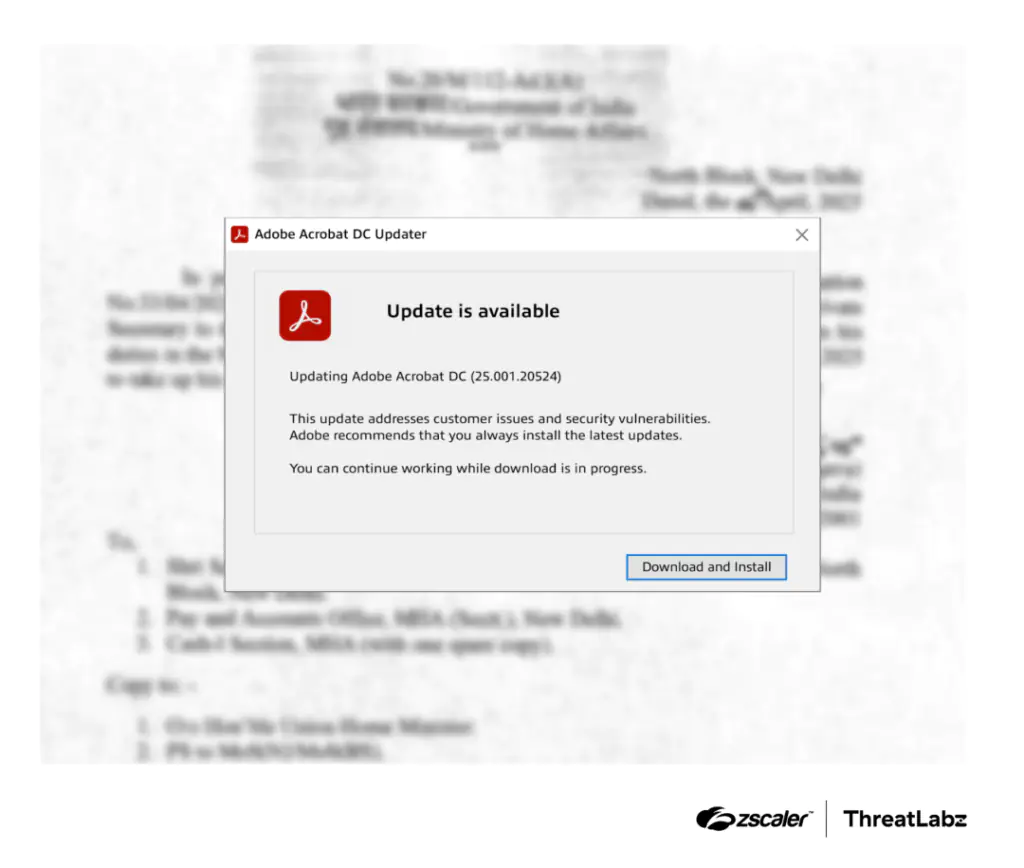

Кампания Gopher Strike начинается с целевой фишинг-атаки. Жертвам рассылают PDF-документы, содержащие размытое изображение якобы конфиденциального файла и кнопку для загрузки «обновления Adobe Acrobat». Нажатие на неё приводит к скачиванию ISO-образа с вредоносной нагрузкой. Важно отметить, что серверы злоумышленников отдают этот файл только при обращении с IP-адресов, принадлежащих Индии, и с User-Agent операционной системы Windows. Это позволяет избежать обнаружения автоматическими системами анализа и нацелить атаку строго на определённых жертв.

Основным инструментом первой стадии компрометации стал загрузчик GOGITTER, написанный на языке Go. Его задача - обеспечить устойчивое присутствие в системе и скачать следующую стадию. Для этого GOGITTER создаёт в одной из системных папок VBS-скрипт "windows_api.vbs", который каждые 30 секунд опрашивает два управляемых злоумышленником сервера на предмет получения команд. Для обеспечения постоянства (persistence) создаётся задача в Планировщике заданий Windows с динамическим именем, которая запускает этот скрипт каждые 50 минут.

Затем GOGITTER загружает из приватного репозитория на GitHub архив "adobe_update.zip". Для аутентификации используется токен, встроенный в тело загрузчика. В архиве содержится исполняемый файл "edgehost.exe" - это бэкдор GITSHELLPAD, также написанный на Go. Его ключевая особенность - использование GitHub REST API в качестве канала управления (C2, Command and Control). После запуска бэкдор регистрирует жертву, создавая в репозитории злоумышленника директорию с именем системы. Далее он начинает опрашивать файл "command.txt" в этом репозитории каждые 15 секунд, получая команды для выполнения на заражённой машине.

Функционал GITSHELLPAD включает смену директории, выполнение команд, а также загрузку и выгрузку файлов. Результаты выполнения команд злоумышленник получает через файл "result.txt", который бэкдор загружает обратно в репозиторий. Аналитики обнаружили четыре приватных репозитория, связанных с этой кампанией, и более 200 пост-компрометационных команд. Среди них - сбор информации о пользователях и системе, проверка сетевого подключения, а также загрузка дополнительных инструментов.

После получения доступа к системе злоумышленники развернули заключительную полезную нагрузку (payload) - загрузчик шелл-кода GOSHELL. Этот инструмент также написан на Go и искусственно «раздут» до размера в 1 гигабайт за счёт добавления мусорных данных, что является попыткой обхода антивирусных решений. GOSHELL содержит жёстко заданный список имён хостов и активируется только в случае совпадения с именем заражённого компьютера.

Загрузчик проходит несколько стадий декодирования, используя XOR-шифрование, и в итоге выполняет в памяти многостадийный шелл-код. Финальной стадией является развёртывание беккона Cobalt Strike - мощного фреймворка для администрирования компрометированных систем. Исследователи извлекли его конфигурацию, которая была модифицирована из публично доступного профиля. Беккон использует для связи серверы на платформе CloudFront, маскируя трафик под легитимные запросы к библиотеке jQuery.

Несмотря на схожесть некоторых тактик с известной пакистанской APT-группой APT36, аналитики ThreatLabz с умеренной уверенностью полагают, что эти кампании могут исходить от новой подгруппы или параллельной группировки. Использование языка Go для создания всех основных компонентов, а также инновационное применение приватных GitHub-репозиториев в качестве C2-инфраструктуры, выделяют эту активность. Вторая часть исследования будет посвящена кампании Sheet Attack, в которой, по данным исследователей, злоумышленники использовали генеративный ИИ для разработки вредоносного ПО.

Индикаторы компрометации

Domains

- adobe-acrobat.in

- adobecloud.site

- adobereader-update.in

- adobereader-upgrade.in

- govt-filesharing.site

- ingov.myartsonline.com

- listsoft-update.site

- workspace1.myartsonline.com

URLs

- http://ingov.myartsonline.com/hpc5985.php?key=xvnd54&info=Hello

- http://workspace1.myartsonline.com/hpc5985.php?key=xvnd54&info=Hello

- https://adobe-acrobat.in/adobe_reader_setup.php?file=Adobe_Acrobat_Reader_Installation_Setup

- https://adobe-acrobat.in/ninevmc987.php?file=bncoeeav34564cvv94adfavc3354334dfsf

- https://adobecloud.site/adobe_installer.php?file=Adobe_Acrobat_Installer

- https://adobereader-upgrade.in/adobe_update.php?file=Adobe_Acrobat_Reader_Installation

- https://d2i8rh3pkr4ltc.cloudfront.net/adobe_installation.php?file=Adobe_Acrobat_Reader_Installation_Setup

- https://govt-filesharing.site/hpc5985.php?key=xvnd54&info=Hello

MD5

- 0d86b8039cffc384856e17912f308616

- 10a7725f807056cb0383a1cae38d49b4

- 8577f613b3aec5c1c90118b15eea8756

- 9b9c574cdb17c238df80414476228a78

- b531b8d72561cb5c88d97986e450bbae

- c876a70380738236ee28aab60a2cde6e

- e26b3fece2fe296654406ef8045ffda1

- f2284f62625f117c57384b1c5b8b8f58

- f2a71b2719744765ac8a6a49b2acbce6

- f454e2724a63cbbfda26daff1d8bb610

- f4813d65cd7246f716fcbd8f7fd3e63d

SHA1

- 0041636465cad79518a06d528e76393f442bf495

- 3c17dbf975af8eb7a67e6908f522c93c2c0662e5

- 3d48ab9567c6080471459b34dfc12c89418be8a2

- 4c33100babea20749ff0957f50b174046bc6489d

- 54bfe1ffba8bff3571093ade5038dc98ef5f46ce

- 6036098059fa1311866ce6ad2723c4d0d1f00138

- 667785fdde357ae65a6668545c6c013190dc9368

- 699329d64308a172c6cf7f83712215490fc0b604

- 6a11c0e5f1d1e22e89b4921c7a371dbf9cf54709

- 6d1dbd92f7ed7381c7bfca681c3139daeab692f1

- ccd0228e9c1bdb4c355d67c98a3233bb1fa085ac

SHA256

- 03edba9908a2f9e1012237d216e894029bd58f9121027e35f80d7b701d30ca95

- 23327fe1158c2e1229dfac028c461eb331686e5c5c04f33af7a042676806a962

- 3f2a52ec2dd2d6614115687325f1da9e028937f8a16bccc347de8c71c3aa87e1

- 5d9b2e61ed45b6407b778a18ff87792265fa068d7c4580ae54fbf88af435679f

- 6c60e5b28e352375d101eb0954fa98d229de3b94f22d5815af8948ebed1f44dd

- 7434a71a8302462d56fee876c74cf3595cba9f2ca6940b3a11ece8aa064fcbaa

- 8f495603be80b513820a948d51723b616fac33f0f382fa4a141e39e12fff40cf

- 95a2fb8b6c7b74a7f598819810ddb0a505f3d5cf392b857ff8e75c5a1401110e

- 99c3e908277df232d7170e1ea0697f79047c7f5610524bd11dc571fe4d84696b

- af01c12019a3a3aa64e8a99d7231e0f2af6084298733bba3d7d41db13091cbac

- fff79ce90b1af67e0b6d16a850e85861c948f988eda39ef46457241bbe3df170