Киберпреступники активно используют сложные сценарии маршрутизации почты и ошибки в настройках защиты от спуфинга для рассылки фишинговых писем, которые выглядят так, будто отправлены изнутри организации. Эта тактика, хотя и не нова, с мая 2025 года стала применяться значительно чаще. По данным Microsoft, подобные кампании носят массовый, а не целенаправленный характер, и затрагивают компании из различных отраслей.

Описание

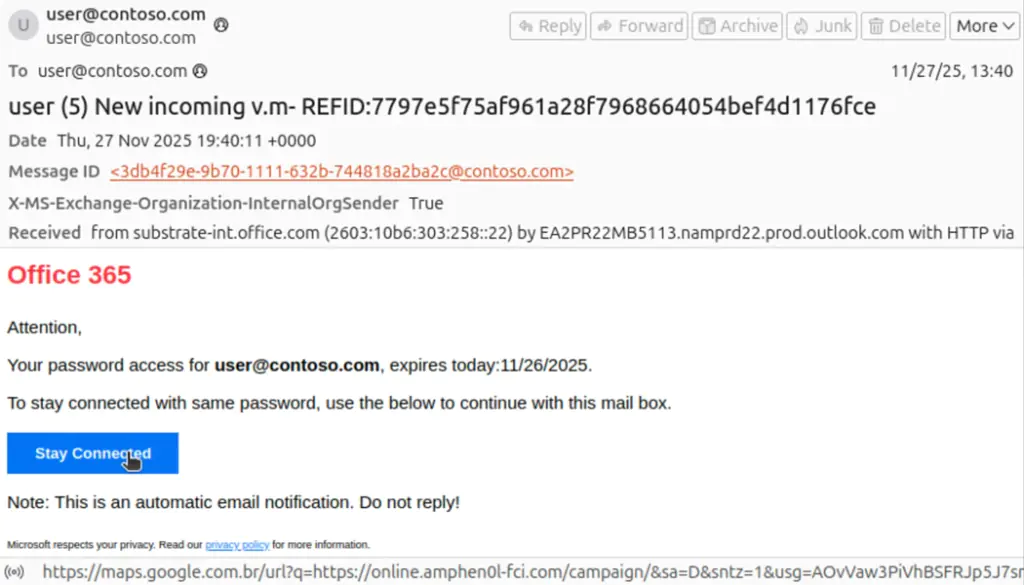

Основным инструментом злоумышленников стали платформы фишинга как услуги (PhaaS), в частности Tycoon2FA. С их помощью рассылаются письма с темами, имитирующими уведомления о голосовой почте, общих документах, сообщениях от HR-отдела или истечении срока действия пароля. Цель - похищение учетных данных.

Особенность вектора атаки заключается в эксплуатации сложных конфигураций почтового потока. Когда записи почтового обменника (MX-записи) домена организации указывают не напрямую на Office 365, а на локальный сервер Exchange или сторонний сервис, и при этом не настроены строгие политики аутентификации, злоумышленники могут успешно подделывать домен отправителя. В результате письмо выглядит внутренним, что повышает доверие пользователей. При этом метод прямой отправки (Direct Send) в Microsoft 365 не является уязвимостью.

Атаки часто обходят многофакторную аутентификацию (MFA) с помощью техники «злоумышленник посередине» (Adversary-in-the-Middle, AiTM). Письма содержат ссылки, ведущие через цепочку перенаправлений на фишинговые страницы, которые могут быть защищены кастомной CAPTCHA для усложнения анализа. В заголовках таких писем часто можно увидеть противоречивые сигналы: отправитель определяется как внутренний, но направление почты - входящее, а аутентификация проходит как анонимная.

Microsoft также наблюдала кампании финансового мошенничества с использованием этого метода. Злоумышленники создают поддельные цепочки писем, имитирующие переписку между гендиректором и бухгалтерией компании, с требованием срочно оплатить фальшивый счет. К письмам прилагаются инвойсы, поддельные формы W-9 и письма из банка, что делает аферу убедительной. Успешная атака может привести к значительным прямым финансовым потерям.

Организации, чьи MX-записи не указывают напрямую на Office 365, должны уделить особое внимание настройке почтового потока. Ключевой мерой является строгая настройка стандартов аутентификации: SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) и DMARC (Domain-based Message Authentication, Reporting, and Conformance). Политику DMARC следует устанавливать на "reject", а SPF - на жесткий отказ (hard fail). Кроме того, необходимо правильно настроить любые сторонние соединители (коннекторы), например, для сервисов фильтрации спама, чтобы система могла корректно вычислять попытки спуфинга.

Для смягчения угроз от фишинга в целом Microsoft рекомендует использовать многоуровневую защиту. Сюда входит настройка Microsoft Defender для Office 365 с повторной проверкой ссылок при клике (Safe Links) и включение функции автоочистки с нулевым часом (Zero-hour Auto Purge, ZAP). Крайне важно внедрять устойчивые к фишингу методы аутентификации, такие как FIDO2-ключи или беcпарольный вход, особенно для привилегированных учетных записей.

Пользователям стоит проявлять бдительность даже к письмам, выглядящим внутренними. Тревожным сигналом может служить совпадение адресов в полях «Кому» и «От». В случае обнаружения компрометации необходимо немедленно сбросить пароли, отозвать сессии, проверить настройки MFA и удалить подозрительные правила в почтовом ящике. Таким образом, защита от этой тактики требует как грамотной технической настройки инфраструктуры, так и постоянного повышения осведомленности пользователей.

Индикаторы компрометации

IPv4

- 162.19.196.13

- 163.5.221.110

- 51.195.94.194

- 51.89.59.188

Domains

- 2fa.valoufroo.in.net

- absoluteprintgroup.com

- integralsm.cl

- valoufroo.in.net